Vous pouvez également déployer l’hôte KMS sur des versions de bureau de Windows telles que Windows 11, 10 ou 8.1. L’hôte KMS exécuté sur une édition Windows de bureau ne peut pas être utilisé pour l’activation KMS des ordinateurs Windows Server.

Puis-je utiliser KMS pour activer Windows 10 ?

L’installation d’une clé d’hôte KMS sur un ordinateur exécutant Windows 10 vous permet d’activer d’autres ordinateurs exécutant Windows 10 sur cet hôte KMS et des versions antérieures du système d’exploitation client, telles que Windows 8.1 ou Windows 7.

Est-il légal d’activer Windows avec KMS ?

Oui, l’activation du KMS est illégale pour Windows. Si vous activez via la méthode KMS, votre copie de Windows ne sera pas considérée comme authentique par Windows.

L’activation du KMS est-elle permanente ?

Les activations KMS sont valides pendant 180 jours, une période connue sous le nom d’intervalle de validité d’activation. Les clients KMS doivent renouveler leur activation en se connectant à l’hôte KMS au moins une fois tous les 180 jours pour rester activés.

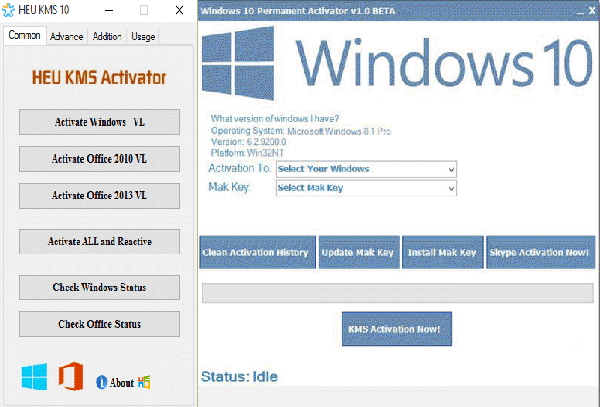

Comment installer KMS sur Windows 10 ?

Installer et configurer un hôte KMS Sélectionnez Key Management Service (KMS) comme type d’activation et entrez localhost pour configurer le serveur local ou le nom d’hôte du serveur que vous souhaitez configurer. Sélectionnez Installer votre clé d’hôte KMS et saisissez la clé de produit de votre organisation, puis sélectionnez Valider.

Comment puis-je activer Windows 10 gratuitement ?

Pour activer Windows, vous avez besoin d’une licence numérique ou d’une clé de produit. Si vous êtes prêt à activer, sélectionnez Ouvrir l’activation dans les paramètres. Cliquez sur Modifier la clé de produit pour entrer une clé de produit Windows. Si Windows était précédemment activé sur votre appareil, votre copie de Windows 10 ou Windows 11 devrait être activée automatiquement.

L’activation du KMS est-elle dangereuse ?

Non, il n’est pas sûr d’utiliser l’activation kms ou tout autre logiciel d’activation, surtout s’ils utilisent(comme vous l’avez dit) serveur hôte inconnu car cela leur fournira une sorte de backdore à votre système par lequel ils pourraient suivre vos fichiers ou informations sensibles.

Est-ce que l’activateur KMS est sûr ?

Angelo B37. Defender de Microsoft trouvera l’activateur KMS comme une menace et d’autres logiciels antivirus le feront également. Nous n’avons aucune information si ce type d’outils contient des logiciels malveillants, nous vous conseillons simplement de ne pas les utiliser. Si vous souhaitez utiliser un logiciel illégal, veuillez l’utiliser à vos risques et périls.

L’activateur KMS est-il un virus ?

Réponse originale : KMS Activator est-il un programme antivirus (malware) ? Non, KMS Auto n’est pas un fichier de virus mais c’est simplement un fichier d’activateur. Il suffit d’activer ou de déverrouiller la version complète de l’application.

L’activation de KMS CMD est-elle sûre ?

Oui… c’est sûr mais cela dépend de l’activateur Windows que vous utilisez. Parfois, nous essayons de télécharger l’activateur Windows à partir d’une source aléatoire et il peut y avoir des risques que des virus pénètrent dans votre système. alors suivez le meilleur.

Combien de temps dure l’activation du KMS ?

Tout client Windows configuré pour utiliser ‘KMS Client Channel’ sera automatiquement activé sur le nouvel hôte KMS dans les 2 heures (car il s’agit de la valeur par défaut ‘KMS Activation Interval’).

Que se passe-t-il si Windows 10 n’est pas activé ?

Les utilisateurs sans instance activée ne pourront pas personnaliser l’arrière-plan de Windows 10. Après la période de grâce d’un mois, votre arrière-plan reviendra à celui par défaut, ou il sera remplacé par un écran noir.

Comment activer KMS ?

Ouvrez l’invite de commande, tapez slmgr /ipk suivi de la clé de produit de l’hôte KMS à 25 chiffres et appuyez sur Entrée. Ensuite, utilisez slmgr /ato pour activer la clé hôte.

Qu’est-ce que KMSPico ?

KMSPico est un outil utilisé pour activer une copie du logiciel du système d’exploitation Windows acquise illégalement. Actionest donc illégal dans presque toutes les circonstances et pourrait avoir des répercussions juridiques. Les cracktools sont souvent téléchargés à partir de sites de nature louche.

Comment puis-je forcer KMS à activer le client ?

Ouvrez l’invite de commande, tapez slmgr /ipk suivi de la clé de produit de l’hôte KMS à 25 chiffres et appuyez sur Entrée. Ensuite, utilisez slmgr /ato pour activer la clé hôte.

Comment fonctionne un KMS ?

Selon cette méthode, AWS KMS génère des clés de données qui sont utilisées pour chiffrer les données localement dans le service AWS ou votre application. Les clés de données sont elles-mêmes chiffrées sous une clé KMS que vous définissez. Les clés de données ne sont ni conservées ni gérées par AWS KMS.

Qu’est-ce que la clé client KMS ?

Pour utiliser KMS, vous devez disposer d’un hôte KMS disponible sur votre réseau local. Les ordinateurs qui s’activent avec un hôte KMS doivent avoir une clé de produit spécifique. Cette clé est parfois appelée clé client KMS, mais elle est officiellement connue sous le nom de clé de licence en volume générique Microsoft (GVLK).

Pouvez-vous utiliser Windows 10 sans clé de produit ?

Il est en fait gratuit d’installer Windows 10 sans clé de licence. C’est la partie du système d’exploitation de Microsoft que vous devez réellement acheter car le système d’exploitation lui-même a une période de grâce plus longue. Cependant, la fonctionnalité est limitée sans clé authentique.

Combien coûte Windows 10 ?

Windows 10 Home coûte 139 $ et convient à un ordinateur personnel ou à des jeux. Windows 10 Pro coûte 199,99 $ et convient aux entreprises ou aux grandes entreprises.

KMSpico est-il un cheval de Troie ?

Il est largement diffusé sous une variété de noms et de variantes sur de faux sites de téléchargement et des réseaux de partage de fichiers comme BitTorrent. Dès son installation, il peut entraîner divers actes dangereux, notamment le vol de données, les opérations de chevaux de Troie, etc.

Quel site KMSpico est réel ?

KMSpico est un logiciel fiable, mais seulement si voustéléchargez KMSpico à partir d’une source légitime. Il peut vous aider à activer gratuitement les produits Windows et Microsoft Office. KMSpico est régulièrement mis à jour et entretenu, ce qui le rend fiable et sûr.

Le serveur KMS peut-il contrôler votre PC ?

AFIK, le serveur KMS n’a aucun autre droit ou privilège sur votre ordinateur.