En général, oui, BlueStacks est sûr. Ce que nous voulons dire, c’est que l’application elle-même peut être téléchargée en toute sécurité. BlueStacks est une entreprise légitime qui est soutenue et en partenariat avec des acteurs puissants de l’industrie comme AMD, Intel et Samsung.

BlueStacks est-il sûr pour Windows 10 ?

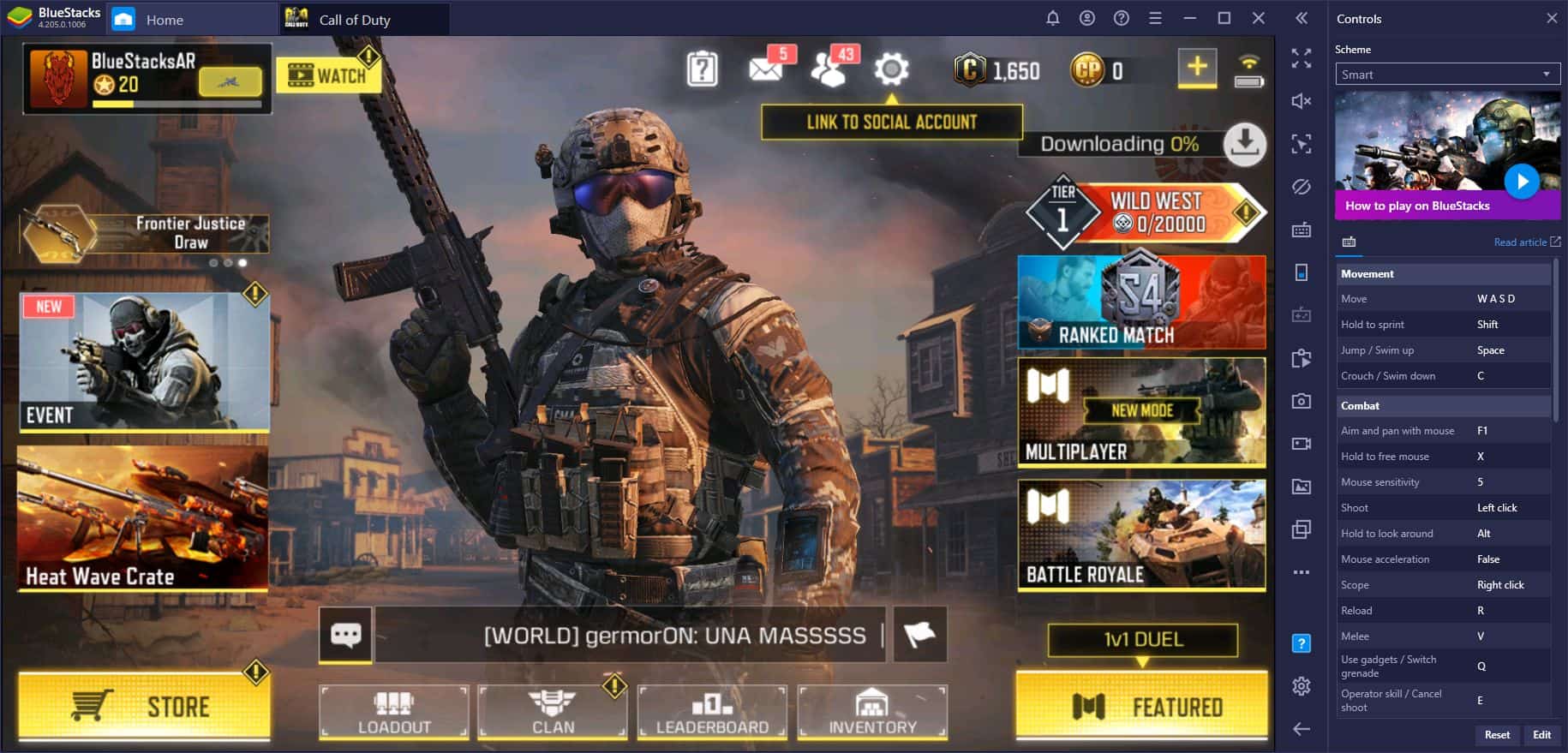

Est-ce que BlueStacks est sûr pour Windows 10/11 ? Réponse courte : majoritairement oui. BlueStacks en tant qu’application autonome est entièrement sûr, mais il peut devenir dangereux selon la façon dont vous l’utilisez. L’émulateur Android gratuit est sécurisé à installer et à utiliser, sauf si vous l’obtenez à partir d’un site Web tiers.

Dois-je désactiver l’antivirus avant d’installer BlueStacks ?

Ainsi, la plupart des logiciels vous recommandent de désactiver la protection antivirus (temporaire) avant l’installation pour éviter tout type d’erreur d’installation. Bluestacks fait également la même procédure. Il est donc totalement sûr de désactiver l’antivirus au moment de l’installation.

Comment télécharger et installer BlueStacks ?

Nous ne voulons pas cela, alors téléchargeons la version officielle. Allez sur le site officiel de BlueStacks et cliquez sur le # TÉLÉCHARGER BLUESTACKS (le # sera remplacé par le dernier numéro de version). Cliquez sur le bouton Télécharger pour démarrer le téléchargement. Cliquez sur Enregistrer pour conserver le fichier d’installation ou cliquez simplement sur Exécuter si vous ne souhaitez pas enregistrer le fichier d’installation.

BlueStacks fonctionne-t-il sur Mac ?

Néanmoins, cela ne veut pas dire que nous ne travaillons pas pour nos utilisateurs de Mac : ils recevront éventuellement toutes les fonctionnalités que nous implémentons dans la version Windows ; il faut juste un peu plus de temps pour y arriver! Quoi qu’il en soit, BlueStacks est totalement sûr pour une utilisation dans n’importe quel système, qu’il s’agisse d’un Mac ou s’il fonctionne sous Windows.