Android 7.0 et versions ultérieures proposent à la place un chiffrement basé sur les fichiers. Cette forme de cryptage utilise différentes clés pour différents fichiers, ce qui signifie qu’ils peuvent être déverrouillés indépendamment les uns des autres. Cependant, cela signifie également que lorsqu’un fichier est supprimé, sa clé de cryptage est supprimée avec lui, l’effaçant ainsi entièrement.

Les fichiers supprimés sont-ils cryptés ?

Android 7.0 et versions ultérieures proposent à la place un chiffrement basé sur les fichiers. Cette forme de cryptage utilise différentes clés pour différents fichiers, ce qui signifie qu’ils peuvent être déverrouillés indépendamment les uns des autres. Cependant, cela signifie également que lorsqu’un fichier est supprimé, sa clé de cryptage est supprimée à côté de lui, l’effaçant ainsi entièrement.

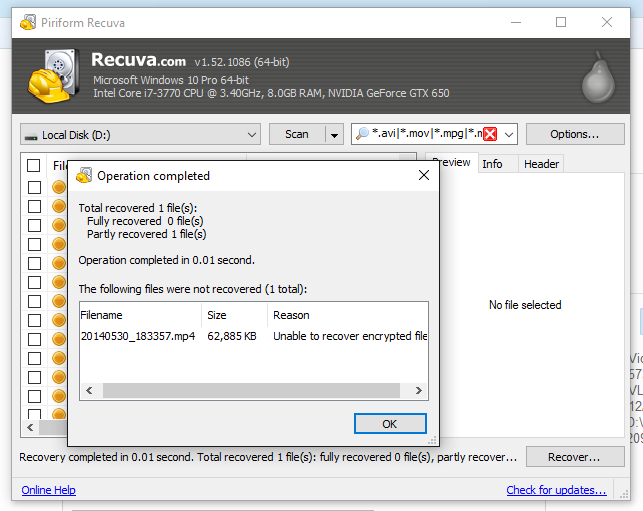

Puis-je récupérer des fichiers supprimés à partir d’un lecteur crypté ?

Si les données ont été perdues à partir de votre disque crypté après une sorte de défaillance logique, par exemple, en raison d’un arrêt inattendu du système, d’un plantage du système d’exploitation ou d’une suppression accidentelle, mais que vous disposez toujours d’au moins un des éléments de défense fournis par votre cryptage utilitaire (mot de passe, clé de récupération, fichier de clé, etc.), les bonnes données…

BitLocker chiffre-t-il les fichiers supprimés ?

A. Le chiffrement de lecteur BitLocker est conçu pour protéger les données des volumes activés, mais lorsque vous supprimez des données d’un disque, vous ne supprimez pas réellement le contenu, vous supprimez simplement ses entrées dans la table des fichiers maîtres (MFT). Les données sont toujours sur le disque et peuvent être lues à l’aide de certains utilitaires.

Pourquoi ne devriez-vous pas chiffrer vos données ?

Supposons qu’un utilisateur des données d’une entreprise envoie des fichiers confidentiels par e-mail, qui ne sont généralement en aucun cas cryptés. Ces informations sont mises en danger car les pirates peuvent potentiellement intercepter ces e-mails et accéder à des données confidentielles.

Les fichiers supprimés sont-ils cryptés ?

Android 7.0 et versions ultérieures basées sur des fichierscryptage à la place. Cette forme de cryptage utilise différentes clés pour différents fichiers, ce qui signifie qu’ils peuvent être déverrouillés indépendamment les uns des autres. Cependant, cela signifie également que lorsqu’un fichier est supprimé, sa clé de cryptage est supprimée à côté de lui, l’effaçant ainsi entièrement.

Puis-je récupérer des fichiers supprimés à partir d’un lecteur crypté ?

Si les données ont été perdues à partir de votre disque crypté après une sorte de défaillance logique, par exemple, en raison d’un arrêt inattendu du système, d’un plantage du système d’exploitation ou d’une suppression accidentelle, mais que vous disposez toujours d’au moins un des éléments de défense fournis par votre cryptage utilitaire (mot de passe, clé de récupération, fichier de clé, etc.), les bonnes données…

Comment vous assurez-vous que les fichiers supprimés ne peuvent pas être récupérés ?

Pour vous assurer qu’un seul fichier ne peut pas être récupéré, vous pouvez utiliser une application de “déchiquetage de fichiers” telle que Eraser pour le supprimer. Lorsqu’un fichier est déchiqueté ou effacé, non seulement il est supprimé, mais ses données sont entièrement écrasées, empêchant d’autres personnes de le récupérer.

Comment puis-je rendre mes données irrécupérables ?

Sauvegardez toutes vos données sur une clé USB pratique et emportez-la avec vous, ou téléchargez-la sur un fournisseur de stockage en nuage tel que OneDrive ou Dropbox. Supprimez ensuite toutes vos données personnelles de votre ancien PC : Parcourez tous vos dossiers (Bureau, Documents, Photos….), supprimez-les puis videz la Corbeille.

Le chiffrement BitLocker peut-il être piraté ?

La réponse est non. Le chiffrement de lecteur BitLocker est une méthode de chiffrement complet du disque. Même si vous avez formaté le lecteur et que le cryptage est supprimé, les données effacées sont toujours cryptées et nécessitent un mot de passe pour être décryptées ; sinon, les données que vous avez restaurées ne sont que du texte inintelligible.

Est-il possible de contourner BitLocker ?

Est-ce que BitLocker peut être contourné ? La réponse est oui”. Habituellement, le chiffrement du lecteur BitLocker ne demande paspour la clé de récupération lors d’un démarrage normal.

Comment puis-je accéder aux fichiers cryptés ?

Pour ouvrir le fichier ou le dossier crypté via Windows, un mot de passe est nécessaire pour décrypter le fichier. Le mot de passe est défini lorsque le fichier ou le dossier est crypté. Ainsi, le mot de passe doit être obtenu auprès de la personne qui a effectué le cryptage.

L’activation de BitLocker effacera-t-elle mes données ?

Les programmes de chiffrement de disque n’effacent pas les données des volumes sur lesquels ils ont été activés. Ils crypteront toutes les données, ce qui peut prendre un certain temps selon le type de cryptage, la quantité de données à crypter, la vitesse du lecteur et du système, et de nombreux autres facteurs.

La désactivation de BitLocker supprime-t-elle les données ?

Désactiver BitLocker n’effacera aucun fichier.

BitLocker efface-t-il les données ?

Les volumes chiffrés avec FileVault 2 ou BitLocker peuvent être effacés en toute sécurité sans qu’il soit nécessaire d’écrire des zéros sur l’ensemble du disque. Logiciel utilisé pour effacer les données en toute sécurité.

Le chiffrement peut-il être piraté ?

Les données cryptées peuvent être piratées ou décryptées avec suffisamment de temps et de ressources informatiques, révélant le contenu original. Les pirates préfèrent voler les clés de chiffrement ou intercepter les données avant le chiffrement ou après le déchiffrement. Le moyen le plus courant de pirater des données cryptées consiste à ajouter une couche de cryptage à l’aide de la clé d’un attaquant.

La NSA peut-elle casser le chiffrement ?

Selon une enquête réalisée par le projet SSL Pulse, 22 % des 140 000 sites les plus protégés par HTTPS d’Internet utilisent des clés de 1024 bits depuis le mois dernier, qui peuvent être brisées par des adversaires parrainés par des pays ou des agences de renseignement comme la NSA.

Quels sont les inconvénients du chiffrement ?

Inconvénients du cryptage : l’utilisateur ne pourrait pas explorer le fichier crypté si le mot de passe ou la clé était perdu. Cependant, l’utilisation de clés plus simples dans le chiffrement des donnéesrend les données non sécurisées, et au hasard, n’importe qui peut y accéder.

Les fichiers supprimés sont-ils cryptés ?

Android 7.0 et versions ultérieures proposent à la place un chiffrement basé sur les fichiers. Cette forme de cryptage utilise différentes clés pour différents fichiers, ce qui signifie qu’ils peuvent être déverrouillés indépendamment les uns des autres. Cependant, cela signifie également que lorsqu’un fichier est supprimé, sa clé de cryptage est supprimée à côté de lui, l’effaçant ainsi entièrement.

Puis-je récupérer des fichiers supprimés à partir d’un lecteur crypté ?

Si les données ont été perdues à partir de votre disque crypté après une sorte de défaillance logique, par exemple, en raison d’un arrêt inattendu du système, d’un plantage du système d’exploitation ou d’une suppression accidentelle, mais que vous disposez toujours d’au moins un des éléments de défense fournis par votre cryptage utilitaire (mot de passe, clé de récupération, fichier de clé, etc.), les bonnes données…

Où vont les fichiers supprimés définitivement ?

Lorsque vous supprimez un fichier ou un dossier, il va dans la corbeille, où vous avez la possibilité de le restaurer.

Les données peuvent-elles être supprimées définitivement ?

Comment supprimer définitivement des données. Formater un disque dur et le nettoyer ne sont pas les mêmes choses. Les disques durs formatés contiendront toujours des données récupérables. Si vous souhaitez supprimer définitivement des fichiers, vous devrez écraser les données avec un logiciel spécial.