Un VPN peut être utilisé pour contourner un serveur proxy ou un pare-feu et empêcher votre ordinateur d’être dirigé vers un site qu’il ne souhaite pas visiter. Cette action fournit une mesure de sécurité supplémentaire pour toute personne utilisant une connexion Wi-Fi publique ou tout autre réseau inconnu.

Le pare-feu fonctionne-t-il avec le VPN ?

Le VPN est complètement protégé d’Internet par le pare-feu. Il n’y a qu’une seule machine contrôlant tous les accès vers et depuis Internet. Les restrictions réseau pour le trafic VPN sont situées uniquement sur le serveur VPN, ce qui peut faciliter l’écriture des ensembles de règles.

Quel VPN peut casser le pare-feu ?

OpenVPN est le protocole le plus fiable, le plus sûr et le plus flexible et empêchera tout pare-feu de se mettre en travers de votre chemin. En plus de choisir un service avec OpenVPN, assurez-vous qu’il dispose d’un cryptage AES 256 bits ainsi que d’une protection contre les fuites DNS et IPv6.

Peut-on contourner un pare-feu ?

Un pare-feu peut être sécurisé, mais s’il protège une application ou un système d’exploitation présentant des vulnérabilités, un pirate peut facilement le contourner. Il existe d’innombrables exemples de vulnérabilités logicielles que les pirates peuvent exploiter pour contourner le pare-feu.

Pourquoi le pare-feu est-il un problème pour le VPN ?

Vous ne pouvez pas configurer de règles de sécurité sur les VPN, car vous n’êtes pas autorisé à établir des restrictions de paquet ou de réseau à partir de votre propre ordinateur. Alors que les VPN vous permettent de contourner les restrictions géographiques, les pare-feu ne peuvent créer que des restrictions auxquelles vous avez accès sur votre ordinateur.

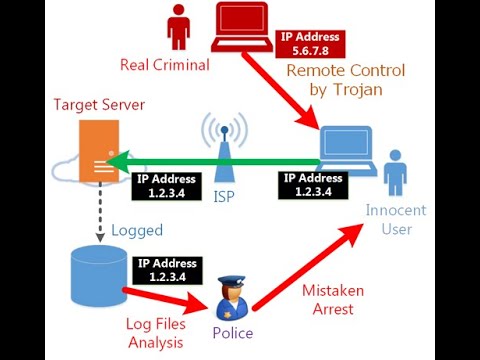

Comment les pirates informatiques contournent-ils les pare-feu ?

Pour contourner le pare-feu, les attaquants dirigent les e-mails vers des cibles spécifiques au sein du réseau avec l’intention d’inciter un utilisateur à accéder à l’e-mail, ce qui lui donne ensuite accès. Alternativement, ils peuvent attaquer les adresses IP publiques trouvées sur un serveur pour mettre à jour leurs systèmes C&C.

La DMZ contourne-t-elle le pare-feu ?

Une DMZ permet aux signaux électroniques de contourner la sécurité stricte du pare-feu et du routeur et d’ouvrir tous les ports pour une livraison plus rapide des paquets de données.

Comment contourner les blocages Wi-Fi de l’école sans VPN ?

Vous pouvez utiliser Smart DNS pour accéder au contenu bloqué et contourner les restrictions géographiques sans déclencher de mécanismes de blocage. Pour de meilleurs résultats, utilisez des fournisseurs Smart DNS premium. La plupart des VPN proposent également le Smart DNS sous différents noms. Si vous ne pouvez pas utiliser de VPN, vous pouvez demander le Smart DNS.

Qu’est-ce que le port de contournement ?

Un commutateur de contournement (ou TAP de contournement) est un périphérique matériel qui fournit un port d’accès à sécurité intégrée pour un dispositif de sécurité actif en ligne tel qu’un système de prévention des intrusions (IPS), un pare-feu de nouvelle génération (NGFW), etc.

Mon routeur peut-il bloquer le VPN ?

De nombreux routeurs bloquent les protocoles VPN standard, tels que le tunneling point à point (PPTP) ou SSTP. Il existe probablement une option qui vous permet d’autoriser ces protocoles à communiquer librement, mais il est plus facile de manipuler les paramètres dans l’outil VPN lui-même.

Le VPN est-il plus sûr qu’un antivirus ?

Un VPN est-il meilleur qu’un antivirus ? Non, un VPN seul ne vaut pas mieux qu’un antivirus. Cependant, les deux outils se complètent et ne peuvent que vous aider à maximiser votre sécurité et votre confidentialité lorsqu’ils sont utilisés ensemble. Un VPN crypte votre trafic pour protéger les données privées tandis qu’un antivirus empêche les infections par des logiciels malveillants.

Comment passer le blocage administratif ?

Méthode 1. Faites un clic droit sur le fichier que vous essayez de lancer et sélectionnez Propriétés dans le menu contextuel. Passez à l’onglet Général. Assurez-vous de cocher la case Débloquer, située dans la section Sécurité. Cliquez sur Appliquer, puis finalisez vos modifications avec le bouton OK.

Le pare-feu est-il une protection suffisante ?

Très probablement, c’est le vieux fidèlepare-feu. Cependant, la vérité est que votre pare-feu ne fait pas tout son possible. Un pare-feu à lui seul n’est tout simplement pas une protection suffisante contre les cybermenaces d’aujourd’hui. Cela ne signifie pas pour autant que vous devez abandonner votre pare-feu : cela fait partie d’un plan plus vaste.

De quoi un pare-feu ne peut-il pas protéger ?

A. Les pare-feu ne peuvent pas très bien protéger contre des choses comme les virus ou les logiciels malveillants (malware). Il existe trop de façons d’encoder des fichiers binaires pour les transférer sur des réseaux, et trop d’architectures et de virus différents pour essayer de tous les rechercher.

Le pare-feu empêche-t-il les pirates ?

Les mesures de sécurité du pare-feu sont l’un des outils de cyberprotection les plus élémentaires que les organisations de toutes tailles utilisent pour prévenir les violations de données et le piratage. Les pare-feu de sécurité réseau filtrent le trafic entrant pour empêcher le téléchargement de fichiers malveillants et empêcher les attaquants d’accéder aux systèmes sensibles.

Pourquoi le pare-feu bloque-t-il un site ?

Un administrateur réseau peut restreindre certains sites Web avec un pare-feu pour empêcher leur accès, que ce soit pour se protéger contre les contenus malveillants ou pour économiser de la bande passante. Si vous découvrez qu’une page Web a été bloquée en raison de telles restrictions, vous pouvez parfois la débloquer en passant du Wi-Fi aux données mobiles.

Le VPN peut-il contourner les sites bloqués ?

Un VPN vous permet également d’accéder aux sites bloqués sur mobile. Maintenant, vous naviguez anonymement et en toute sécurité à partir d’un emplacement caché. Les VPN vous permettent de débloquer des sites Web, de protéger votre vie privée en ligne et de rester en sécurité sur le Wi-Fi public. Un VPN est l’outil le plus simple et le plus complet pour contourner les blocages de contenu.

Pourquoi les écoles sont-elles tout bloquées ?

Pour les administrateurs scolaires, la sécurité des élèves est la principale préoccupation ; ils ne veulent pas que leurs élèves aient des problèmes pendant qu’ils sont àécole. En outre, les étudiants peuvent facilement être distraits par Internet et divers contenus sur celui-ci ; par conséquent, les administrateurs de l’école bloquent tout.

Comment contourner la violation du filtre Web ?

Comment contourner le filtrage Web FortiGuard à l’aide d’un VPN. Pour débloquer votre réseau et accéder à des sites Web bloqués tels que Facebook et SoundCloud, installez simplement une application VPN sur votre appareil. Vous obtiendrez un tunnel sécurisé et crypté entre le serveur VPN et votre appareil.

Comment puis-je accéder aux sites bloqués sans VPN ?

Vous pouvez utiliser des liens courts, comme TinyURL ou Bitly, pour voir ces sites. Vous pouvez également utiliser l’adresse IP d’un site Web restreint au lieu de son URL. Enfin, vous pouvez utiliser un site Web proxy, comme ProxFree ; cependant, certains sites proxy peuvent être bloqués par votre réseau, vous devrez peut-être en utiliser un autre.

Pourquoi mon Internet bloque-t-il certains sites ?

Les sites Web peuvent être bloqués à trois niveaux : au niveau de l’ordinateur, au niveau du réseau ou au niveau du FAI/gouvernemental. Certains services DNS, comme Open DNS, offrent également des options pour bloquer certains types de sites Web pour différents utilisateurs partageant l’ordinateur.

Pourquoi certains sites ne s’ouvrent pas dans Chrome ?

Il se peut qu’il y ait un problème avec votre profil Chrome qui cause des problèmes. Désinstallez Chrome et assurez-vous de cocher la case pour supprimer les données de navigation. Ensuite, réinstallez Chrome. Désinstallez et réinstallez les extensions.

Un VPN contourne-t-il le pare-feu du système d’exploitation/du routeur ?

Un VPN ne contourne pas le pare-feu de votre système d’exploitation/routeur. Et un VPN n’agit pas non plus comme un pare-feu. Nous ne fournissons pas de service de pare-feu complémentaire. Vous aurez besoin d’une bonne suite de protection antivirus/pare-feu pour empêcher les logiciels malveillants et les intrusions.

Est-il possible qu’un pare-feu bloque le VPN ?

Oui, il est possible qu’un pare-feu bloque votre VPN. Heureusement, il est également possible de contourner ce blocageà l’aide de serveurs obfusqués. Cependant, la plupart des pare-feu ne bloquent pas les VPN par défaut – un pare-feu ne bloque généralement les connexions VPN que s’il a été configuré pour le faire.

Qu’est-ce qu’un pare-feu VPN et en avez-vous besoin ?

Ainsi, un pare-feu VPN est une combinaison des deux. Il est conçu pour empêcher les internautes malveillants d’intercepter une connexion VPN. Le pare-feu peut être un logiciel, un matériel ou un appareil tout compris. Avec un pare-feu sur votre VPN, seul le trafic Internet autorisé peut accéder à votre réseau.

Comment contourner un pare-feu ?

L’un des moyens les plus efficaces de contourner un pare-feu est de le désactiver. Oui, si vous tuez le service de pare-feu, il n’y a aucun moyen qu’il vous empêche d’accéder aux sites auxquels vous souhaitez accéder. Cependant, cela ne fonctionnera que si le pare-feu est un logiciel installé sur votre système.