Si vous définissez une date d’expiration, à la date spécifiée, AWS KMS supprime le matériel de clé de la clé KMS, rendant la clé KMS inutilisable. Pour réutiliser la clé KMS dans les opérations de chiffrement, vous devez réimporter le même matériel de clé.

Combien de temps durent les clés KMS ?

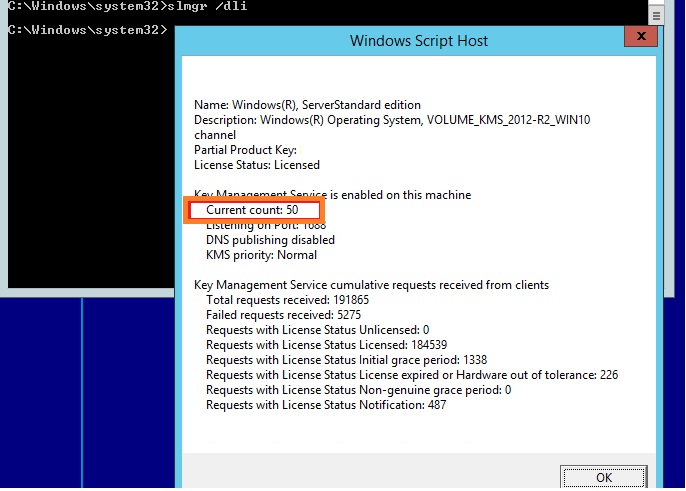

Les activations KMS sont valides pendant 180 jours (l’intervalle de validité de l’activation). Pour rester activés, les ordinateurs clients KMS doivent renouveler leur activation en se connectant à l’hôte KMS au moins une fois tous les 180 jours. Par défaut, les ordinateurs clients KMS tentent de renouveler leur activation tous les 7 jours.

Les clés AWS KMS expirent-elles ?

Les clés générées par AWS KMS n’ont pas de délai d’expiration et ne peuvent pas être supprimées immédiatement ; il y a une période d’attente obligatoire de 7 à 30 jours.

Les clés KMS peuvent-elles être supprimées ?

La suppression d’une clé AWS KMS est destructrice et potentiellement dangereuse. Il supprime le matériel de clé et toutes les métadonnées associées à la clé KMS et est irréversible. Après la suppression d’une clé KMS, vous ne pouvez plus déchiffrer les données chiffrées sous cette clé KMS, ce qui signifie que les données deviennent irrécupérables.

À quelle fréquence les clés KMS sont-elles tournées ?

AWS KMS effectue automatiquement une rotation des clés gérées par AWS chaque année (environ 365 jours).

L’activation du KMS est-elle permanente ?

Les activations KMS sont valides pendant 180 jours, une période connue sous le nom d’intervalle de validité d’activation. Les clients KMS doivent renouveler leur activation en se connectant à l’hôte KMS au moins une fois tous les 180 jours pour rester activés.

Combien de temps dure l’activation du KMS ?

Tout client Windows configuré pour utiliser ‘KMS Client Channel’ sera automatiquement activé sur le nouvel hôte KMS dans les 2 heures (car il s’agit de la valeur par défaut ‘KMS Activation Interval’).

Les clés KMS peuvent-elles être automatiquement pivotées ?

Considérations relatives aux clés asymétriques Cloud KMS neprend en charge la rotation automatique pour les clés asymétriques, car des étapes supplémentaires sont nécessaires avant de pouvoir utiliser la nouvelle version de clé asymétrique.

Qu’est-ce qu’une clé AWS KMS ?

AWS Key Management Service (KMS) est un produit Amazon Web Services qui permet aux administrateurs de créer, de supprimer et de contrôler les clés qui chiffrent les données stockées dans les bases de données et les produits AWS.

À quelle fréquence les clés d’accès AWS doivent-elles être alternées ?

Les clés d’accès permettent aux utilisateurs IAM de se connecter aux instances Amazon EC2. Par conséquent, leur rotation régulière (par exemple, tous les 90 jours) est l’une des étapes clés de la protection de vos ressources contre les accès non autorisés.

Comment fonctionne Google KMS ?

Cloud KMS vous permet d’importer vos propres clés cryptographiques au cas où vous auriez besoin d’utiliser des clés que vous générez vous-même. Vous pouvez choisir d’utiliser des clés générées par Cloud KMS avec d’autres services Google Cloud. Ces clés sont appelées clés de chiffrement gérées par le client (CMEK).

Comment supprimer un alias KMS ?

Pour modifier l’alias d’une clé KMS, utilisez DeleteAlias pour supprimer l’alias actuel et CreateAlias pour créer un nouvel alias. Pour associer un alias existant à une clé KMS différente, appelez UpdateAlias .

Comment désactiver la clé AWS KMS ?

Dans le volet de navigation, choisissez Clés gérées par le client. Cochez la case des clés KMS que vous souhaitez activer ou désactiver. Pour activer une clé KMS, choisissez Actions clés, Activer. Pour désactiver une clé KMS, choisissez Actions clés, Désactiver.

À quelle fréquence les clés de chiffrement doivent-elles être changées ?

Les clés de chiffrement ont une durée de vie. Les mises à jour de clés cryptographiques pour les clés qui approchent de la fin de leur période cryptologique doivent être définies par le fournisseur d’application ou le propriétaire de clé approprié et basées sur les meilleures pratiques et directives de l’industrie, conformément à l’exigence 3.6 de la norme PCI DSS. 4.

Qu’est-ce qu’un support KMS ?clé ?

Cette clé de sauvegarde est l’élément cryptographique fondamental qui est utilisé lors du processus de chiffrement. Pendant la rotation, les anciennes clés de sauvegarde sont conservées pour déchiffrer les données chiffrées avant cette rotation.

À quelle fréquence une clé cryptographique doit-elle être modifiée ?

Cela signifie que votre cryptopériode est de six mois, la clé doit donc être renouvelée deux fois par an.

Comment vérifiez-vous si la clé KMS est utilisée ?

Si vous avez créé un suivi CloudTrail dans la région où se trouve votre clé KMS, vous pouvez examiner vos fichiers journaux CloudTrail pour afficher un historique de toutes les activités de l’API AWS KMS pour une clé KMS particulière. Si vous n’avez pas de suivi, vous pouvez toujours afficher les événements récents dans votre historique des événements CloudTrail.

Quelle est la différence entre KMS et CloudHSM ?

La différence entre KMS et CloudHSM est que vous contrôlez vos clés avec CloudHSM. CloudHSM offre un cluster multi-AZ à locataire unique, et il vous est exclusif. KMS est multi-locataire ; cependant, il utilise des HSM à l’intérieur, mais ceux-ci sont répartis sur les comptes clients, ce n’est donc pas exclusif à vous.

La clé KMS est-elle spécifique à une région ?

Les clés gérées par AWS, les clés KMS que les services AWS créent pour vous dans votre compte, sont toujours des clés de région unique. Vous ne pouvez pas convertir une clé de région unique existante en clé multi-région.

Où la clé KMS est-elle utilisée ?

Une clé principale par défaut KMS est utilisée par un service AWS tel que RDS, EBS, Lambda, Elastic Transcoder, Redshift, SES, SQS, CloudWatch, EFS, S3 ou Workspaces lorsqu’aucune autre clé n’est définie pour chiffrer une ressource pour ce service. La clé par défaut ne peut pas être modifiée pour garantir sa disponibilité, sa pérennité et sa sécurité.

L’activateur KMS est-il un virus ?

Réponse originale : KMS Activator est-il un programme antivirus (malware) ? Non, KMS Auto n’est pas unFichier de virus, mais il s’agit simplement d’un fichier d’activateur. Il suffit d’activer ou de déverrouiller la version complète de l’application.

Que se passe-t-il lorsque l’activation du KMS expire ?

Après chaque connexion réussie, l’expiration est prolongée jusqu’à 180 jours. Que se passe-t-il si Windows ne peut pas réactiver la licence ? Si un ordinateur Windows n’a pas été en mesure de rétablir la communication avec le serveur KMS après 180 jours, la machine deviendra sans licence.