Brave et Google Chrome sont tous deux des navigateurs Web basés sur Chromium. ils sont tous deux compatibles avec la plupart des extensions trouvées sur le Chrome Web Store. Et la grande majorité des extensions que vous y trouvez sont sûres.

Les extensions Chrome peuvent-elles endommager votre ordinateur ?

Les extensions de navigateur sont un excellent moyen d’étendre les fonctionnalités de votre navigateur préféré. Mais de mauvaises extensions Chrome peuvent causer beaucoup plus de mal que d’aide. Qu’ils utilisent beaucoup de ressources système, collectent vos données, installent des logiciels publicitaires, redirigent vos recherches vers des sites de spam ou similaires, vous ne les voulez pas sur votre système.

Les extensions Chrome peuvent-elles voler des mots de passe ?

Les extensions Chrome ne peuvent pas voler vos mots de passe par défaut. Lorsque vous ajoutez une extension, vous accordez un ensemble d’autorisations. Si vous approuvez l’accès au contenu du site, les données sensibles peuvent être lues par l’extension, y compris les noms d’utilisateur et les mots de passe de connexion. Il est essentiel de vérifier les extensions avant de les installer.

Les extensions Chrome peuvent-elles endommager votre ordinateur ?

Les extensions de navigateur sont un excellent moyen d’étendre les fonctionnalités de votre navigateur préféré. Mais de mauvaises extensions Chrome peuvent causer beaucoup plus de mal que d’aide. Qu’ils utilisent beaucoup de ressources système, collectent vos données, installent des logiciels publicitaires, redirigent vos recherches vers des sites de spam ou similaires, vous ne les voulez pas sur votre système.

Toutes les extensions de navigateur sont-elles sûres ?

Cela dépend vraiment du type d’extensions que vous installez ; le plus grand risque de sécurité qu’ils posent provient de la gestion des autorisations. La bonne nouvelle est que la plupart des navigateurs Web modernes disposent d’un système d’autorisation pour les extensions et que certains utilisent très peu d’autorisations pour effectuer leurs tâches.

Les extensions de navigateur peuvent-elles voler des données ?

De nombreuses extensions de navigateur sont sûres, mais certaines sont malveillantes et pourraient vous exposer à la fraude et au vol d’identité.

Les extensions Chrome peuvent-elles contenir des virus ?

Les extensions Chrome malveillantes peuvent être créées avec du code malveillant dès le départ ou elles peuvent être « mises à jour » avec du code malveillant une fois qu’elles ont atteint un certain niveau de popularité.

Chrome doit-il utiliser des extensions ?

Réponse : les extensions Chrome proviennent d’une grande variété de développeurs. Google considère la plupart des extensions comme une utilisation sûre. Cependant, les utilisateurs doivent procéder avec prudence avant d’installer des extensions qui ont peu de téléchargements ou de révisions.

Les extensions de navigateur peuvent-elles être des logiciels malveillants ?

Les extensions de navigateur dangereuses peuvent sérieusement compromettre votre sécurité. À l’heure actuelle, Google Chrome est le seul navigateur qui vous demande d’accepter les autorisations d’extension de navigateur. Si elles ne sont pas contrôlées, des extensions de navigateur dangereuses peuvent enregistrer vos frappes au clavier ou même fournir un passage pour que des logiciels malveillants pénètrent dans votre appareil.

Qu’est-ce qu’une extension malveillante ?

Un logiciel malveillant d’extension est une extension de navigateur qui a été développée intentionnellement avec un codage qui provoque des comportements indésirables ou dont le code a été compromis par un attaquant pour le faire. Comme d’autres types de logiciels, les extensions de navigateur peuvent être conçues pour mener des attaques.

Les extensions Chrome collectent-elles des données ?

À partir de l’année prochaine, les extensions Chrome afficheront les données qu’elles collectent auprès des utilisateurs. Google ajoutera une section “Pratiques de confidentialité” sur la page Web Store de chaque extension Chrome, répertoriant les données collectées auprès des utilisateurs et ce que le développeur prévoit d’en faire.

L’extension peut-elle voir mon mot de passe ?

Les extensions de navigateur sont beaucoup plus dangereuses que la plupart des gens ne le pensent. Ces petits outils ont souvent accès à tout ce que vous faites en ligne, ils peuvent donc capturer vos mots de passe, suivre votre navigation sur le Web, insérer des publicités dans les pages Web que vous visitez, et plus encore.

À quoi les extensions Chrome ont-elles accès ?à ?

Vos onglets et votre activité de navigation : l’application ou l’extension peut voir les URL et les titres des sites Web que vous visitez. Il peut également ouvrir et fermer des onglets et des fenêtres, ainsi que naviguer vers de nouvelles pages dans des onglets et des fenêtres ouverts. Votre emplacement physique : l’application ou l’extension peut utiliser l’emplacement actuel de votre ordinateur ou de votre appareil.

Les extensions Chrome peuvent-elles contenir des virus ?

Les extensions Chrome malveillantes peuvent être créées avec du code malveillant dès le départ ou elles peuvent être « mises à jour » avec du code malveillant une fois qu’elles ont atteint un certain niveau de popularité.

L’extension Orange Monkey est-elle sûre ?

Oui, il s’agit d’une extension Chrome de gestionnaire de scripts utilisateur fiable avec plus de 2 millions d’utilisateurs.

La recherche de musique pour Chrome est-elle sécurisée ?

Pour cette raison, Music Search for Chrome est classé comme un pirate de navigateur. De plus, il espionne l’activité de navigation des utilisateurs. Étant donné que la plupart des utilisateurs téléchargent/installent des pirates de navigateur involontairement, ils sont également considérés comme des PUA (applications potentiellement indésirables).

L’extension de téléchargement rapide de fichiers est-elle sûre ?

Le téléchargement rapide de fichiers est une extension de navigateur malveillante que nous avons découverte lors de l’inspection de pages Web de téléchargement non fiables. Ce logiciel est présenté comme un outil de gestion des téléchargements. Cependant, Quick Files Download fonctionne en fait comme un logiciel publicitaire – il affiche diverses publicités et espionne l’activité de navigation des utilisateurs.

Les extensions Chrome peuvent-elles endommager votre ordinateur ?

Les extensions de navigateur sont un excellent moyen d’étendre les fonctionnalités de votre navigateur préféré. Mais de mauvaises extensions Chrome peuvent causer beaucoup plus de mal que d’aide. Qu’ils utilisent beaucoup de ressources système, collectent vos données, installent des logiciels publicitaires, redirigent vos recherches vers des sites de spam ou similaires, vous ne les voulez pas sur votre système.

L’extension de navigateur peut-elle voler le mot de passe ?

N’oubliez pas que la vérification orthographiqueextension de navigateur qui demandait des autorisations pour lire et analyser tout ce que vous tapez ? Les experts en cybersécurité avertissent qu’il y a de fortes chances que certaines extensions abusent de votre consentement pour voler les mots de passe que vous entrez dans le navigateur Web.

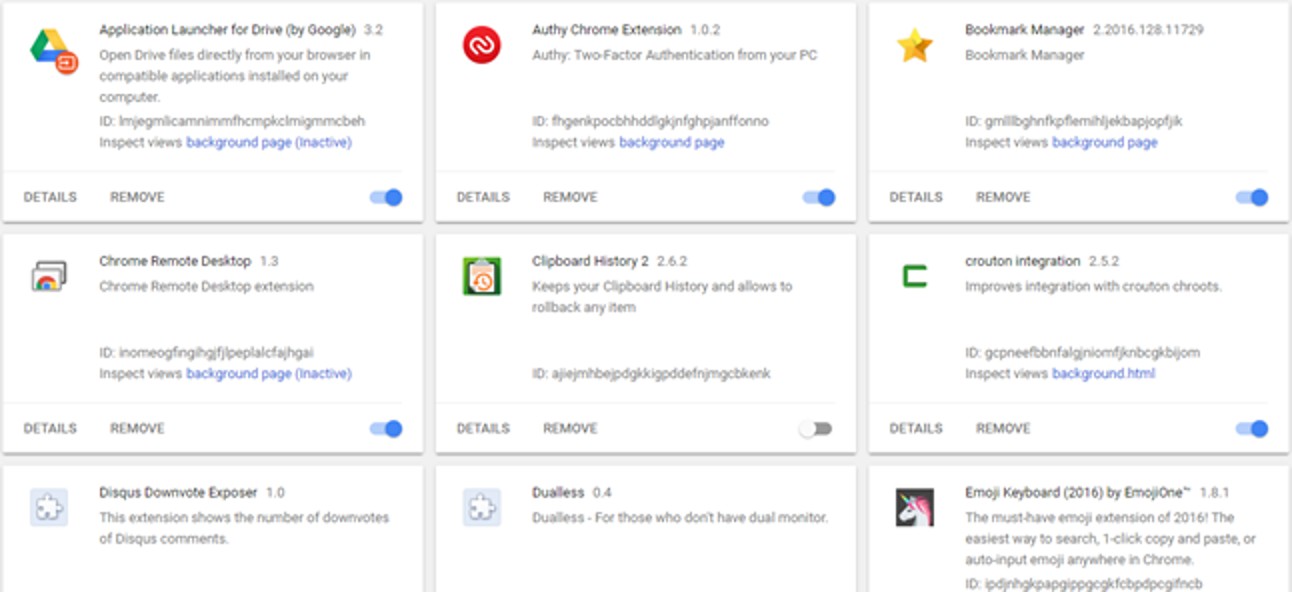

Les extensions Google sont-elles gratuites ?

Toutes ces extensions sont gratuites, il n’y a donc aucun mal à les essayer. Vous pouvez facilement les désactiver ou les supprimer en saisissant chrome://extensions/ dans la barre d’adresse Chrome ou en cliquant avec le bouton droit sur l’icône d’une extension dans la barre d’outils pour la supprimer.

Quelle est l’extension de navigateur la plus populaire ?

L’utilisation de Google Chrome a augmenté régulièrement au cours des dernières années, et il s’agit désormais du navigateur le plus populaire aux États-Unis.

Google Chrome peut-il être infecté ?

Google Chrome inclut une fonctionnalité pour synchroniser les données de votre navigateur entre les ordinateurs, y compris les extensions de navigateur Web. Il s’agit d’une fonctionnalité pratique, mais lorsqu’un logiciel malveillant infecte votre navigateur Google Chrome, il peut s’en prendre aux données de synchronisation et devenir difficile à supprimer avec des programmes antivirus.