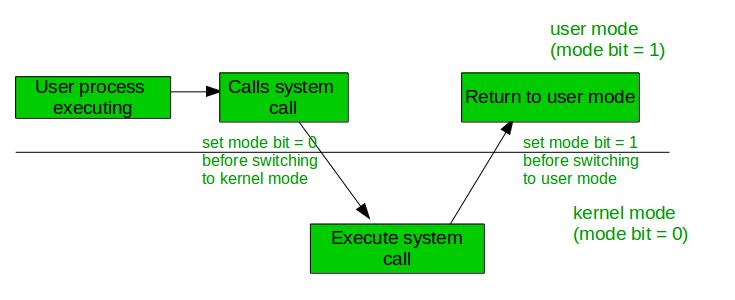

Les opérations en mode double dans le système d’exploitation protègent le système d’exploitation contre les utilisateurs illégaux. Nous accomplissons cette défense en désignant certaines des instructions du système comme des instructions privilégiées qui peuvent causer des dommages. Le matériel ne permet que l’exécution d’instructions privilégiées en mode noyau.

Quel est le besoin d’un fonctionnement en mode double ?

Le fonctionnement en mode double est utilisé pour assurer la protection et la sécurité du programme utilisateur ainsi que du système d’exploitation. En fait, le système d’exploitation décide que l’instruction doit être exécutée dans quel mode particulier. Le bit de mode est requis pour identifier dans quel mode particulier l’instruction en cours s’exécute.

Qu’est-ce qu’un système à double mode ?

Le mode double fait référence aux appareils mobiles qui fonctionnent sur deux technologies de support différentes, telles que GSM et WCDMA, ou 1x et WCDMA.

Quel est le besoin d’un fonctionnement en mode double ?

Le fonctionnement en mode double est utilisé pour assurer la protection et la sécurité du programme utilisateur ainsi que du système d’exploitation. En fait, le système d’exploitation décide que l’instruction doit être exécutée dans quel mode particulier. Le bit de mode est requis pour identifier dans quel mode particulier l’instruction en cours s’exécute.

Comment le système d’exploitation protège-t-il le processeur ?

Protection du processeur : l’utilisation du processeur est protégée à l’aide du dispositif de minuterie, des interruptions de minuterie associées et du code du système d’exploitation appelé planificateur. Lors de l’exécution en mode utilisateur, le processeur ne peut pas modifier la valeur du temporisateur ou désactiver l’interruption du temporisateur, car cela nécessite des opérations privilégiées.

Quels sont les deux modes de fonctionnement ?

Il existe deux modes de fonctionnement dans le système d’exploitation pour s’assurer qu’il fonctionne correctement. Il s’agit du mode utilisateur et du mode noyau.

Quels sont les trois objectifs principaux d’un système d’exploitation ?

UnLe système d’exploitation a trois fonctions principales : (1) gérer les ressources de l’ordinateur, telles que l’unité centrale de traitement, la mémoire, les lecteurs de disque et les imprimantes, (2) établir une interface utilisateur et (3) exécuter et fournir des services pour les logiciels d’application.

Qu’entend-on par protection du processeur ?

La protection du processeur protège le processeur du nœud sur lequel il est configuré contre une attaque DOS en limitant la quantité de trafic provenant de l’un de ses ports et destinée au CPM (à traiter par son processeur) à l’aide d’une combinaison de les limites configurables.

Quel est le besoin de protection de la mémoire ?

Le but principal de la protection de la mémoire est d’empêcher un processus d’accéder à la mémoire qui ne lui a pas été allouée. Cela empêche qu’un bogue ou un logiciel malveillant au sein d’un processus n’affecte d’autres processus ou le système d’exploitation lui-même.

Quelle est l’importance des appels système ?

L’appel système fournit les services du système d’exploitation aux programmes utilisateur via l’interface de programme d’application (API). Il fournit une interface entre un processus et un système d’exploitation pour permettre aux processus de niveau utilisateur de demander des services du système d’exploitation. Les appels système sont les seuls points d’entrée dans le système du noyau.

Quels sont les objectifs du système d’exploitation ?

Objectifs du système d’exploitation Fournir aux utilisateurs une interface pratique pour utiliser le système informatique. Agir comme intermédiaire entre le matériel et ses utilisateurs, facilitant ainsi l’accès et l’utilisation des autres ressources par les utilisateurs. Gérer les ressources d’un système informatique.

Lequel des éléments suivants est l’avantage des systèmes multiprocesseurs ?

Les avantages du système multitraitement sont les suivants : Augmentation du débit − En augmentant le nombre de processeurs, davantage de travail peut être effectué en une unité de temps. Réduction des coûts − Partages de systèmes parallèlesla mémoire, les bus, les périphériques, etc. Le système multiprocesseur permet ainsi d’économiser de l’argent par rapport à plusieurs systèmes uniques.

Quel est le besoin d’un fonctionnement en mode double ?

Le fonctionnement en mode double est utilisé pour assurer la protection et la sécurité du programme utilisateur ainsi que du système d’exploitation. En fait, le système d’exploitation décide que l’instruction doit être exécutée dans quel mode particulier. Le bit de mode est requis pour identifier dans quel mode particulier l’instruction en cours s’exécute.

Quels sont les éléments que le système d’exploitation doit protéger ?

Système d’exploitation – Le système d’exploitation doit se protéger contre les failles de sécurité, telles que les processus incontrôlables (déni de service), les violations d’accès à la mémoire, les violations de débordement de pile, le lancement de programmes avec des privilèges excessifs, et bien d’autres.

Comment le système d’exploitation assure-t-il la protection et la sécurité du système ?

Les techniques les plus couramment utilisées pour protéger les systèmes d’exploitation incluent l’utilisation d’un logiciel antivirus et d’autres mesures de protection des points finaux, des mises à jour régulières des correctifs du système d’exploitation, un pare-feu pour surveiller le trafic réseau et l’application d’un accès sécurisé via le moindre privilège et les contrôles de l’utilisateur.

Quel est le système de protection ?

Le système immunitaire protège le corps de votre enfant des envahisseurs extérieurs. Ceux-ci comprennent des germes tels que des bactéries, des virus et des champignons, ainsi que des toxines (produits chimiques fabriqués par des microbes). Le système immunitaire est composé de différents organes, cellules et protéines qui fonctionnent ensemble.

Quel est le but du mode de fonctionnement ?

Le mode de fonctionnement désigne une condition ou la manière dont une unité peut fonctionner ou fonctionner sur place ou en transit.

Pourquoi deux modes utilisateur et mode noyau sont-ils nécessaires ?

Pourquoi deux modes (utilisateur et noyau) sont-ils nécessaires ? Le mode utilisateur interdit à l’utilisateur d’accéder à certaines zones de la mémoire etexécuter certaines instructions pour protéger le système d’exploitation. Le mode noyau donne un accès complet au système d’exploitation pour lui permettre de faire ce qu’il doit faire.

À quoi servent les modes de fonctionnement ?

Un mode de fonctionnement définit une configuration de ressources pour les instances de votre système. Il peut être utilisé pour déterminer quelles instances sont démarrées et arrêtées, et comment les services individuels sont alloués pour chaque instance dans la configuration.

Quel est l’objectif le plus important d’un système d’exploitation ?

Le système d’exploitation (OS) gère tous les logiciels et le matériel de l’ordinateur. Il exécute des tâches de base telles que la gestion des fichiers, de la mémoire et des processus, la gestion des entrées et des sorties et le contrôle des périphériques tels que les lecteurs de disque et les imprimantes.

Quel est le but de la protection ?

La protection fait référence à la protection de quelque chose ou de quelqu’un. Grâce à la protection, nous abritons et défendons les choses. Puisque protéger, c’est se mettre à l’abri du mal, la protection est l’acte de le faire. Les enfants sont sous la protection de leurs parents, qui assurent leur sécurité.

Pourquoi un système de protection est-il nécessaire dans un ordinateur ?

La sécurité informatique est importante car elle protège vos informations. C’est également important pour la santé globale de votre ordinateur. une sécurité informatique appropriée aide à prévenir les virus et les logiciels malveillants, ce qui permet aux programmes de s’exécuter plus rapidement et plus facilement.