Les propriétaires de Wi-Fi peuvent-ils voir ce que vous recherchez ? Pour être précis, la réponse à cette question est « Oui ». Vous pouvez être surveillé par les propriétaires du Wi-Fi.

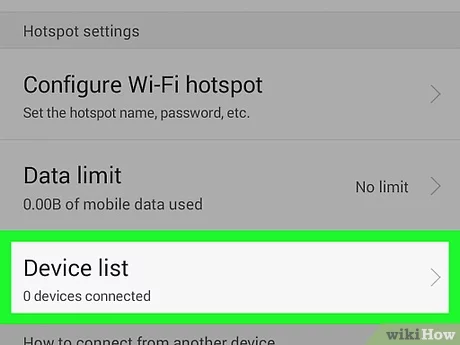

Comment savoir si quelqu’un utilise mon point d’accès mobile ?

Vérifiez les téléphones en accédant à leurs paramètres et voyez si vous pouvez faire correspondre l’adresse MAC. Taper les procédures et comment vérifier chaque appareil serait très long et vous n’avez pas fourni beaucoup d’informations. Changez plutôt votre mot de passe sur votre appareil. Utilisez une combinaison de lettres et de chiffres comme caractère spécial Quelqu’un utilise mon point d’accès mobile.

Quelqu’un d’autre peut-il utiliser mon point d’accès personnel sur un autre appareil ?

Quelqu’un avec un autre de vos appareils peut continuer à se connecter à votre point d’accès personnel aussi souvent qu’il le souhaite. La seule façon d’empêcher que cela se produise est de vous déconnecter de votre identifiant Apple avant de laisser quelqu’un d’autre utiliser votre appareil. Allez dans Paramètres et appuyez sur votre nom en haut de l’écran pour le faire.

Qu’est-ce que Personal Hotspot sur iPhone et comment ça marche ?

Le point d’accès personnel vous permet de partager les données cellulaires de votre iPhone avec d’autres appareils. Vous devez faire attention à qui se connecte à votre point d’accès personnel pour éviter des factures de données coûteuses de votre compagnie de téléphone à la fin du mois. Une notification bleue sur votre iPhone vous indique quand quelqu’un utilise votre point d’accès personnel.

Comment puis-je voir les connexions inconnues à mon point d’accès ?

Si vous disposez d’un pare-feu ou d’un analyseur de réseau, vous pouvez voir des connexions inconnues à votre point d’accès. Dans les journaux du pare-feu et les journaux de l’analyseur de réseau, des caractères inconnus peuvent être trouvés en identifiant la connexion comme étant votre appareil ou un appareil non autorisé.