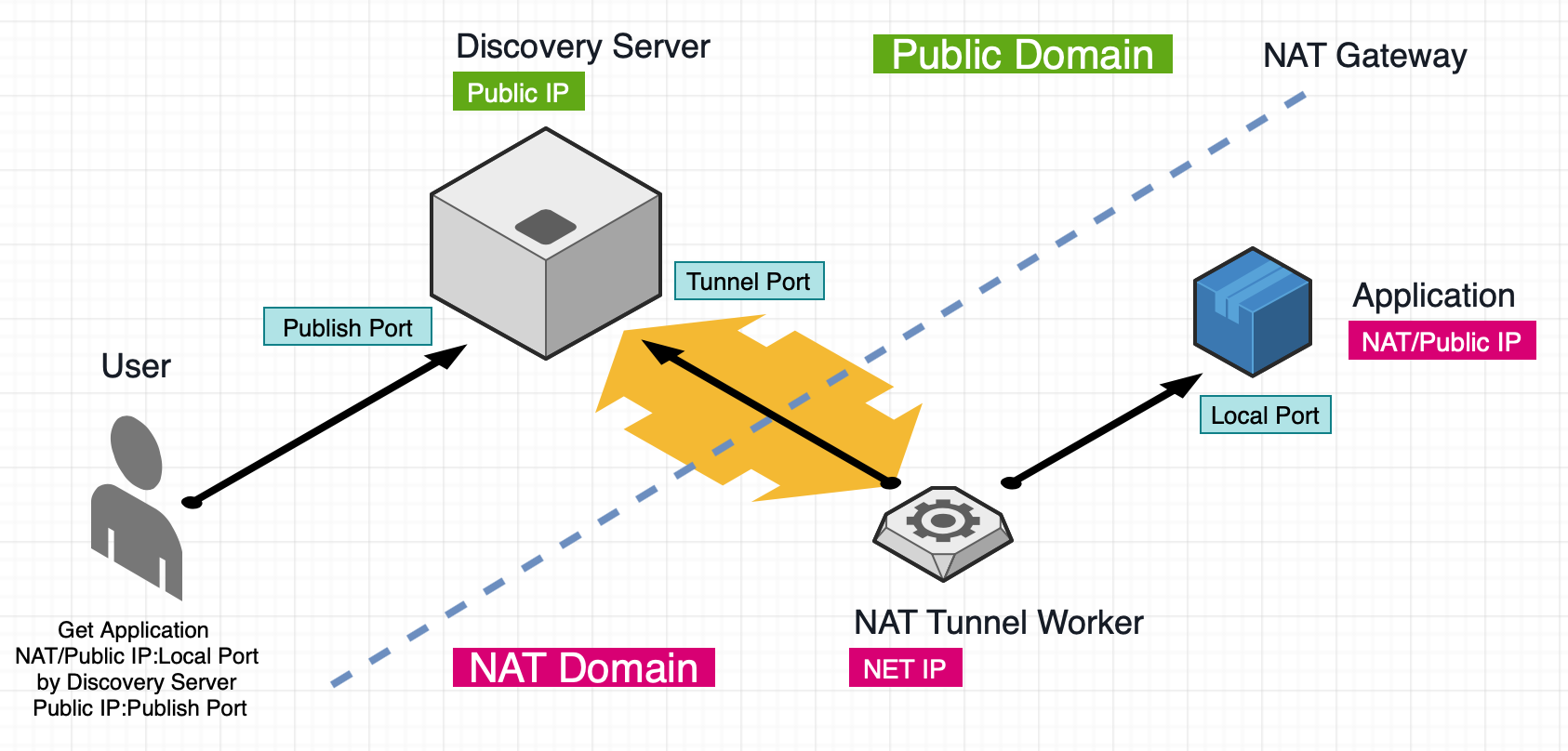

Le tunnel TCP est une technologie qui regroupe et transfère les paquets envoyés entre les hôtes finaux en une seule connexion TCP. En utilisant un tunnel TCP, l’équité entre les flux agrégés peut être améliorée et plusieurs protocoles peuvent être transmis de manière transparente à travers un pare-feu.

Comment fonctionne le tunnel TCP ?

Le tunnel TCP utilisant AnyDesk est conçu pour transmettre tout protocole basé sur TCP entre les clients locaux et distants afin que le client local puisse accéder aux services/périphériques accessibles par le client distant. Pour que cette fonctionnalité fonctionne, elle nécessite une connexion AnyDesk active entre les clients locaux et distants.

Qu’est-ce qu’un tunnel dans le pare-feu ?

Le tunneling, également connu sous le nom de « transfert de port », est la transmission de données destinées à être utilisées uniquement au sein d’un réseau privé, généralement d’entreprise, via un réseau public, de telle sorte que les nœuds de routage du réseau public ignorent que la transmission fait partie d’un réseau privé.

Qu’est-ce que TCP sur TCP ?

Cet article explique pourquoi TCP sur TCP peut être un désastre en termes de performances. Ma compréhension du problème est que la connexion TCP « externe » traite de la perte de paquets et de la congestion du réseau et agit en conséquence en augmentant les délais d’attente (et donc en réduisant les débits).

Qu’est-ce qu’un tunnel UDP ?

Ce mode de mise en réseau vous permet d’interconnecter des machines virtuelles s’exécutant sur différents hôtes. Techniquement, cela se fait en encapsulant les trames Ethernet envoyées ou reçues par la carte réseau invitée dans des datagrammes UDP/IP, et en les envoyant sur n’importe quel réseau disponible pour l’hôte.

Comment fonctionne le tunnel TCP ?

La tunnellisation TCP à l’aide d’AnyDesk est conçue pour transférer tout protocole basé sur TCP entre les clients locaux et distants afin que le client local puisse accéder aux services/périphériques accessibles par leclient distant. Pour que cette fonctionnalité fonctionne, elle nécessite une connexion AnyDesk active entre les clients locaux et distants.

Comment créer un tunnel TCP ?

Allez à Configuration > Prestations > Services proxy et créez un nouveau service. Configurez les paramètres de proxy pour qu’ils soient TCP Tunnel et ajoutez des ports d’écoute pertinents pour la destination. Une fois configuré, enregistrez ce service et assurez-vous qu’il est intercepté.

Pourquoi le tunneling est-il utilisé ?

Le tunneling est souvent utilisé dans les réseaux privés virtuels (VPN). Il peut également établir des connexions efficaces et sécurisées entre les réseaux, permettre l’utilisation de protocoles réseau non pris en charge et, dans certains cas, permettre aux utilisateurs de contourner les pare-feu.

SSH est-il un tunnel ?

Le tunneling SSH, ou transfert de port SSH, est une méthode de transport de données arbitraires via une connexion SSH cryptée. Les tunnels SSH permettent aux connexions établies à un port local (c’est-à-dire à un port sur votre propre bureau) d’être transmises à une machine distante via un canal sécurisé.

Qu’est-ce que l’adresse IP du tunnel ?

Un tunnel IP est un canal de communication, qui peut être créé en utilisant des technologies d’encapsulation, entre deux réseaux qui n’ont pas de chemin de routage. Chaque paquet IP partagé entre les deux réseaux est encapsulé dans un autre paquet puis envoyé via le tunnel.

À quoi sert TCP ?

TCP signifie Transmission Control Protocol, une norme de communication qui permet aux programmes d’application et aux appareils informatiques d’échanger des messages sur un réseau. Il est conçu pour envoyer des paquets sur Internet et assurer la bonne livraison des données et des messages sur les réseaux.

Comment fonctionne TCP ?

Comment fonctionne TCP ? TCP assure la communication entre un programme d’application et le protocole Internet (ils sont souvent écrits sous la forme TCP/IP.) Une application nebesoin d’exiger la fragmentation des paquets sur le support de transmission ou d’autres mécanismes d’envoi de données afin qu’elles soient envoyées via TCP.

Que signifie TCP ?

Protocole de contrôle de transmission (TCP)

Quels outils sont des protocoles de tunnellisation ?

Les protocoles de tunnel, tels que GRE et L2TP, sont des outils courants pour interconnecter deux réseaux similaires sur un réseau différent.

En quoi UDP est-il différent de TCP ?

TCP est un protocole orienté connexion, tandis que UDP est un protocole sans connexion. Une différence clé entre TCP et UDP est la vitesse, car TCP est comparativement plus lent que UDP. Dans l’ensemble, UDP est un protocole beaucoup plus rapide, simple et efficace, cependant, la retransmission des paquets de données perdus n’est possible qu’avec TCP.

Quel est l’avantage d’UDP par rapport à TCP ?

UDP est plus rapide, plus simple et plus efficace que TCP. La retransmission des paquets perdus est possible en TCP, mais pas en UDP. Il n’y a pas de retransmission des paquets perdus dans le protocole UDP (User Datagram Protocol).

Combien de temps faut-il pour qu’une plaie tunnelisée guérisse ?

La plaie guérit généralement en quatre semaines et de nombreuses personnes n’ont pas besoin de traitement supplémentaire.

Quel est le processus de tunnellisation expliqué en détail avec un exemple ?

Que signifie tunnel ? Le tunneling est un protocole qui permet le transfert sécurisé de données d’un réseau à un autre. La tunnellisation consiste à permettre aux communications d’un réseau privé d’être envoyées sur un réseau public, tel qu’Internet, par le biais d’un processus appelé encapsulation.

Comment fonctionne le tunnel SSH ?

Le tunneling SSH, ou transfert de port SSH, est une méthode de transport de données arbitraires via une connexion SSH cryptée. Les tunnels SSH permettent aux connexions établies à un port local (c’est-à-dire à un port sur votre propre bureau) d’être transmises à une machine distante via un canal sécurisé.

Comment fonctionne la tunnellisation IPv6 ?

Le tunnel IPv6 permet aux hôtes d’un réseau IP privé de communiquer avec les hôtes d’un autre réseau IP privé en fournissant un tunnel entre deux routeurs sur Internet. Les points d’extrémité de connexion du tunnel IPv6 se terminent via une interface de tunnel virtuel (VTI) configurée dans chaque appareil.

Comment fonctionne le tunnel TCP ?

La tunnellisation TCP à l’aide d’AnyDesk est conçue pour transmettre tout protocole basé sur TCP entre les clients locaux et distants afin que le client local puisse accéder aux services/périphériques accessibles par le client distant. Pour que cette fonctionnalité fonctionne, elle nécessite une connexion AnyDesk active entre les clients locaux et distants.

Qu’est-ce qu’une fusion TCP ?

La fusion TCP se produit lorsque vous empilez un protocole de transmission au-dessus d’un autre, comme ce qui se passe lorsqu’un tunnel TCP OpenVPN transporte du trafic TCP à l’intérieur.

Qu’est-ce que le tunnel TCP/NC ?

Le tunnel TCP/NC peut atténuer la dégradation des performances TCP de bout en bout dans les réseaux avec perte sans aucun changement sur le TCP de l’hôte final. Nous avons implémenté et validé notre proposition dans Network Simulator 3, basée sur une version renforcée de TCP/NC que nous avions précédemment proposée.

Qu’est-ce qu’un protocole de tunnellisation ?

Dans les réseaux informatiques, un protocole de tunnellisation est un protocole de communication qui permet le déplacement de données d’un réseau à un autre.

À quoi sert un tunnel IP ?

Tunnel IP. Un tunnel IP est un canal de communication réseau IP (Internet Protocol) entre deux réseaux. Il est utilisé pour transporter un autre protocole réseau par encapsulation de ses paquets.

Comment fonctionne le tunneling HTTP avec TCP ?

Méthode HTTP CONNECT La forme la plus courante de tunnel HTTP est la méthode standardisée HTTP CONNECT. Dans ce mécanisme, le client demande à un serveur proxy HTTPpour transférer la connexion TCP vers la destination souhaitée. Le serveur procède ensuite à l’établissement de la connexion au nom du client.