Le fichier conhost.exe (Console Windows Host) est fourni par Microsoft et est généralement légitime et totalement sûr. Il peut être vu en cours d’exécution sur Windows 11, Windows 10, Windows 8 et Windows 7. Conhost.exe doit s’exécuter pour que l’invite de commande s’interface avec l’explorateur de fichiers.

Puis-je supprimer l’exe Conhost ?

Si vous trouvez que le fichier conhost.exe est malveillant, vous devez le supprimer. Vous pouvez le supprimer manuellement ou automatiquement via un logiciel tiers.

Qu’est-ce que le virus Conhost ?

Le Conhost Miner est un cheval de Troie qui utilise le CPU ou le processeur d’une victime pour exploiter la monnaie numérique Monero (XMR) qui utilise l’algorithme de hachage CryptoNight.

Où est stocké l’exe Conhost ?

Description : Le fichier conhost.exe d’origine de Microsoft est une partie importante de Windows, mais cause souvent des problèmes. Conhost.exe se trouve dans le dossier C:\Windows\System32.

Puis-je supprimer l’exe Conhost ?

Si vous trouvez que le fichier conhost.exe est malveillant, vous devez le supprimer. Vous pouvez le supprimer manuellement ou automatiquement via un logiciel tiers.

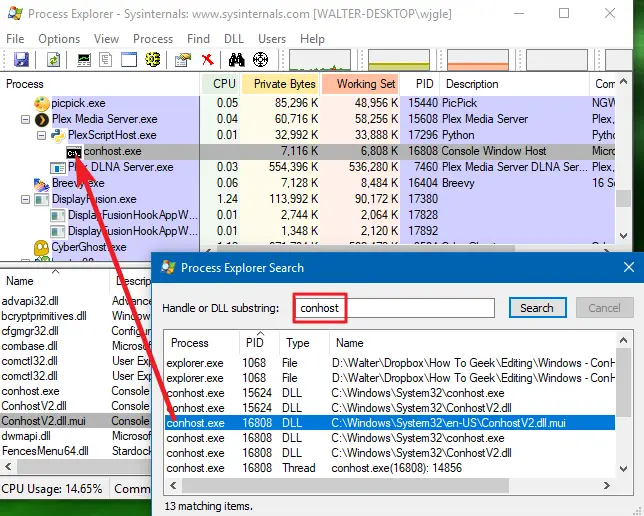

Pourquoi ai-je autant d’exe Conhost en cours d’exécution ?

Il est même normal que ce processus s’exécute plusieurs fois simultanément (vous verrez souvent plusieurs instances de conhost.exe dans le Gestionnaire des tâches). Cependant, il existe des situations où un virus peut se faire passer pour le fichier EXE conhost. Un signe qu’il est malveillant ou faux est s’il utilise beaucoup de mémoire.

Rundll32 exe est-il un virus ?

Le processus rundll32.exe n’est pas un virus. Cependant, il n’est pas nécessaire que le processus que nous observons dans le gestionnaire de tâches soit le processus d’origine. Parfois, un virus ou un logiciel malveillant peut être nommé rundll32.exe pour le dissimuler.

Csrss est-il un virus ?

CSRSS.exe est-il un virus ? CSRSS.exe n’est pas un virus. C’est une critiqueprocessus utilisé par Windows pour contrôler divers éléments de votre système d’exploitation. Parfois, les pirates peuvent déguiser les logiciels malveillants en CSRSS.exe, mais vous pouvez rapidement vérifier si votre version est authentique.

Comment réparer l’exe de Conhost ?

L’option Windows intégrée – Dépannage peut également aider à corriger les erreurs de fichier conhost.exe. Allez dans Démarrer> Paramètres> Mettre à jour & Sécurité> Dépannez et sélectionnez la catégorie que vous souhaitez vérifier. Il est recommandé d’exécuter en mode sans échec Windows (Win+R>msconfig> Boot>champ Safe Boot) et de redémarrer le système.

Que fait csrss.exe ?

Le processus csrss.exe est une partie importante du système d’exploitation Windows. Avant Windows NT 4.0, sorti en 1996, csrss.exe était responsable de l’ensemble du sous-système graphique, y compris la gestion des fenêtres, le dessin à l’écran et d’autres fonctions connexes du système d’exploitation.

Csrss exe est-il un virus ?

CSRSS.exe est-il un virus ? CSRSS.exe n’est pas un virus. Il s’agit d’un processus critique utilisé par Windows pour contrôler divers éléments de votre système d’exploitation. Parfois, les pirates peuvent déguiser les logiciels malveillants en CSRSS.exe, mais vous pouvez rapidement vérifier si votre version est authentique.

L’hôte de service est-il un virus ?

Le fichier svchost.exe (Service Host) est un processus système critique fourni par Microsoft dans les systèmes d’exploitation Windows. Dans des circonstances normales, ce fichier n’est pas un virus mais un composant crucial dans de nombreux services Windows. Le but de svchost.exe est, comme son nom l’indique, d’héberger des services.

Puis-je supprimer l’exe Conhost ?

Si vous trouvez que le fichier conhost.exe est malveillant, vous devez le supprimer. Vous pouvez le supprimer manuellement ou automatiquement via un logiciel tiers.

Où est stocké l’exe Conhost ?

Description : le fichier conhost.exe d’origine de Microsoft est une partie importante deWindows, mais cause souvent des problèmes. Conhost.exe se trouve dans le dossier C:\Windows\System32.

Rundll32.exe est-il malveillant ?

Rundll32.exe est un programme utilisé pour exécuter le code du programme dans les fichiers DLL qui fait partie des composants Windows. Il existe également des virus qui utilisent ce nom, c’est pourquoi il est souvent confondu avec un vrai virus. Il arrive également que le fichier soit remplacé par un fichier infecté par un logiciel malveillant.

Pourquoi y a-t-il 2 csrss.exe en cours d’exécution ?

Distingué. Avoir plusieurs instances de csrss.exe dans le gestionnaire de tâches est normal. Il doit y avoir une instance de csrss.exe pour les processus système et une autre pour les connexions interactives. Si plusieurs utilisateurs sont connectés, vous pouvez avoir encore plus d’instances de crss.exe dans le Gestionnaire des tâches.

Comment supprimer le cheval de Troie csrss.exe ?

Recherchez le fichier csrss.exe dans la liste des processus. Faites un clic droit sur le fichier et sélectionnez « Supprimer » dans le menu contextuel. Si Windows affiche une boîte de message, cela signifie que le fichier n’est pas infecté, ne le supprimez donc pas.

Hkcmd exe est-il un virus ?

Hkcmd est un fichier légitime, et il est associé aux graphiques Intel. Le fichier se trouve généralement sur les systèmes qui utilisent les chipsets Intel 810 et 815. Le fichier Hkcmd réel se trouve dans le sous-dossier System32 du répertoire Windows.

Qu’est-ce que l’exe Wmiprvse ?

Le processus wmiprvse.exe est l’hôte du fournisseur WMI. Il fait partie de ce que l’on appelle le composant Windows Management Instrumentation (WMI) de Microsoft Windows.

À quoi sert lsass.exe ?

Le service de sous-système de l’autorité de sécurité locale (Lsass.exe) est le processus sur un contrôleur de domaine Active Directory. Il est chargé de fournir les recherches, l’authentification et la réplication de la base de données Active Directory.

Pourquoi y a-t-il 2 csrss.exe en cours d’exécution ?

Distingué.Avoir plusieurs instances de csrss.exe dans le gestionnaire de tâches est normal. Il doit y avoir une instance de csrss.exe pour les processus système et une autre pour les connexions interactives. Si plusieurs utilisateurs sont connectés, vous pouvez avoir encore plus d’instances de crss.exe dans le Gestionnaire des tâches.

svchost.exe est-il un cheval de Troie ?

Si vous voyez un processus appelé svchost.exe *32 répertorié dans le Gestionnaire des tâches et qu’il utilise une grande partie du processeur, vous êtes probablement infecté par un cheval de Troie Miner. C’est devenu une tactique courante pour les chevaux de Troie de créer des services Windows qui utilisent svchost.exe pour charger une DLL de cheval de Troie Miner.