La tunnellisation TCP à l’aide d’AnyDesk vise à transférer tout protocole basé sur TCP entre les clients locaux et distants afin que le client local puisse accéder aux services/périphériques accessibles par le client distant. Pour que cette fonctionnalité fonctionne, elle nécessite une connexion AnyDesk active entre les clients locaux et distants. TCP-Tunneling (ou Port Forwarding) via AnyDesk fournit un tunnel réseau entre deux clients. Il peut être utilisé pour accéder ou contrôler à distance les périphériques du réseau local ou vice versa. La fonctionnalité a été introduite pour les plates-formes Windows et Linux depuis la version 5.1. Pour les appareils macOS, la fonctionnalité est introduite depuis la version 5.5.

Qu’est-ce que le tunnel TCP ?

Le tunnel TCP est une technologie qui regroupe et transfère les paquets envoyés entre les hôtes finaux en une seule connexion TCP. En utilisant un tunnel TCP, l’équité entre les flux agrégés peut être améliorée et plusieurs protocoles peuvent être transmis de manière transparente à travers un pare-feu.

AnyDesk utilise-t-il TCP ou UDP ?

Les clients AnyDesk utilisent les ports TCP 80, 443 et 6568 pour établir des connexions.

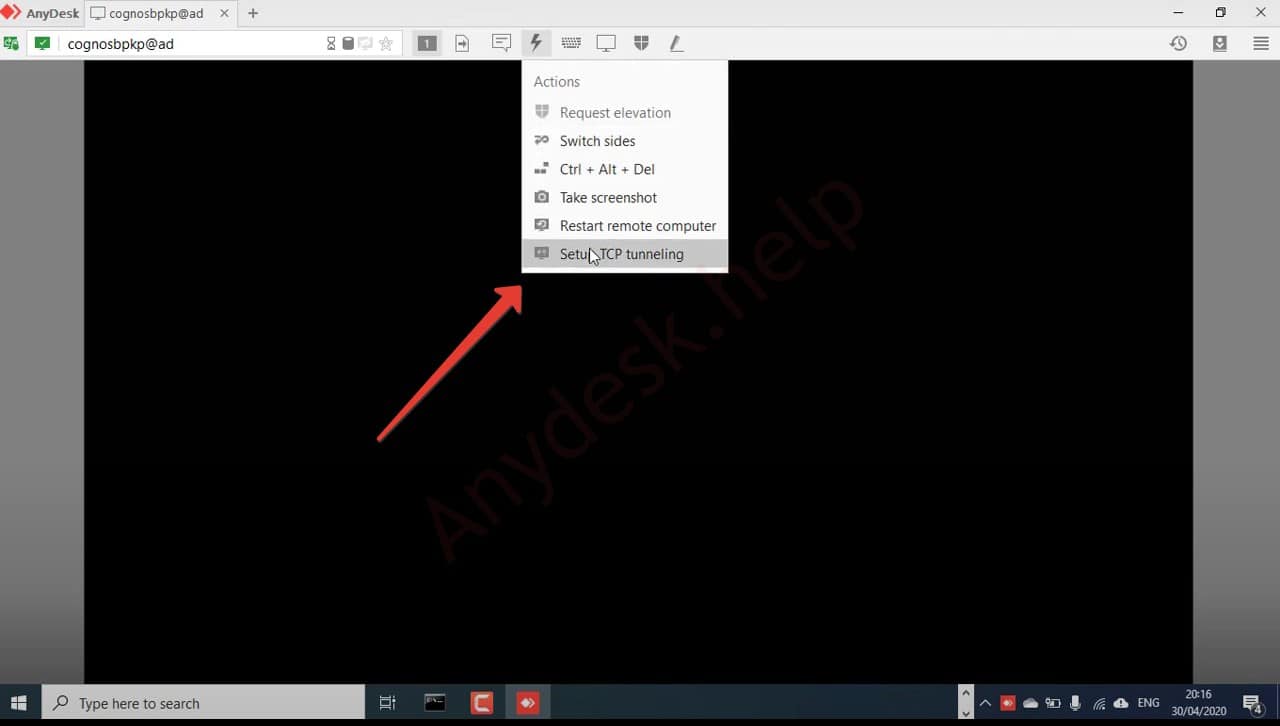

Comment créer un tunnel TCP ?

Allez à Configuration > Prestations > Services proxy et créez un nouveau service. Configurez les paramètres de proxy pour qu’ils soient TCP Tunnel et ajoutez des ports d’écoute pertinents pour la destination. Une fois configuré, enregistrez ce service et assurez-vous qu’il est intercepté.

Quel protocole est utilisé par AnyDesk ?

Le tunnelage est-il légal ?

Clé à emporter. Le tunneling est la pratique contraire à l’éthique et illégale par laquelle un actionnaire majoritaire dirige des actifs ou des affaires futures vers lui-même à des fins personnelles. Le tunneling peut inclure une rémunération excessive des dirigeants, des ventes d’actifs et des garanties de prêts personnels.

Qu’entendez-vous par tunnel ?

Le tunneling est un moyen de déplacer des paquets d’un réseau à un autre. Creuser un tunnelfonctionne via l’encapsulation : envelopper un paquet dans un autre paquet. Bases de la mise en réseau. Couche réseau.

Qu’est-ce qu’une connexion TCP ?

TCP signifie Transmission Control Protocol, une norme de communication qui permet aux programmes d’application et aux appareils informatiques d’échanger des messages sur un réseau. Il est conçu pour envoyer des paquets sur Internet et assurer la bonne livraison des données et des messages sur les réseaux.

AnyDesk est-il un VPN ?

Le VPN AnyDesk crée un réseau privé entre la connexion locale et les clients distants. Il n’est pas possible d’accéder aux appareils sur le réseau local du client distant ou vice versa. Remarque : Le VPN AnyDesk est actuellement disponible sur les clients macOS, Linux et Android installés.

AnyDesk utilise-t-il SSH ?

Comme alternative à l’accès au bureau à distance classique, vous pouvez utiliser AnyDesk pour Linux pour accéder localement aux fichiers distants en les montant avec SSHFS. Cela facilite énormément le travail à distance, surtout si vous devez travailler localement sur des fichiers distants ou des codes sources.

Qu’est-ce qu’un serveur proxy de tunnel ?

Le tunneling HTTP est utilisé pour créer un lien réseau entre deux ordinateurs dans des conditions de connectivité réseau restreinte, y compris les pare-feu, les NAT et les ACL, entre autres restrictions. Le tunnel est créé par un intermédiaire appelé serveur proxy qui est généralement situé dans une DMZ.

Qu’est-ce que le transfert TCP dans SSH ?

Le transfert de port SSH, ou tunneling de connexion TCP/IP, est un processus par lequel une connexion TCP/IP qui serait autrement non sécurisée est tunnellisée via un lien SSH sécurisé, protégeant ainsi la connexion tunnel des attaques réseau. La redirection de port peut être utilisée pour établir une forme de réseau privé virtuel (VPN).

Puis-je faire confiance à AnyDesk ?

AnyDesk est utilisé légitimement par des millions de professionnels de l’informatique dans le monde,se connecter à distance aux appareils de leurs clients pour résoudre les problèmes techniques. Cependant, les escrocs peuvent essayer d’utiliser à mauvais escient AnyDesk (ou tout autre logiciel d’accès à distance) pour se connecter à votre ordinateur et voler des données, des codes d’accès et même de l’argent.

AnyDesk est-il plus sûr que RDP ?

RDP, faisant partie du système d’exploitation Windows, bénéficie du même niveau de sécurité, qui est constamment mis à jour. Mais AnyDesk n’a pas un tel support, et même récemment, il a été utilisé dans certains ransomwares. 🔎RDP est de loin le gagnant en termes de sécurité en ce qui concerne AnyDesk Vs. RDP.

Quels sont les inconvénients de l’application AnyDesk ?

Les inconvénients. Cela peut être légèrement intimidant pour les utilisateurs novices. Il ne peut pas fonctionner sans une connexion Internet active. La version gratuite n’a pas la fonction de carnet d’adresses.prieš 6 dienas

Qu’est-ce que la tunnellisation et l’encapsulation ?

Le tunneling est un protocole qui permet le mouvement sécurisé des données d’un réseau à un autre. La tunnellisation consiste à permettre aux communications d’un réseau privé d’être envoyées sur un réseau public, tel qu’Internet, par le biais d’un processus appelé encapsulation.

Que signifie TCP ?

Protocole de contrôle de transmission (TCP)

Comment fonctionne le tunnel SSH ?

Le tunneling SSH, ou transfert de port SSH, est une méthode de transport de données arbitraires via une connexion SSH cryptée. Les tunnels SSH permettent aux connexions établies à un port local (c’est-à-dire à un port sur votre propre bureau) d’être transmises à une machine distante via un canal sécurisé.

Quels outils sont des protocoles de tunnellisation ?

Les protocoles de tunnel, tels que GRE et L2TP, sont des outils courants pour interconnecter deux réseaux similaires sur un réseau différent.

Quels outils sont des protocoles de tunnellisation ?

Les protocoles de tunnel, tels que GRE et L2TP, sont des outils courants pour interconnecter deux réseaux similaires sur un réseau différent.réseau.

Qu’est-ce que le tunneling dans l’IP mobile ?

Tunneling : il établit un canal virtuel pour les paquets disponibles entre une entrée de tunnel et un point de terminaison. C’est le processus d’envoi d’un paquet via un tunnel et il est réalisé par un mécanisme appelé encapsulation. Il a lieu pour transmettre un datagramme IP de l’agent d’accueil à l’adresse d’entretien.

Quelle est la différence entre le tunneling et la redirection de port ?

Le tunneling, également connu sous le nom de “transfert de port”, est la transmission de données destinées à être utilisées uniquement au sein d’un réseau privé, généralement d’entreprise, via un réseau public, de telle sorte que les nœuds de routage du réseau public ignorent que la transmission fait partie d’un réseau privé.

AnyDesk VPN crée-t-il un tunnel vers deux réseaux différents ?

Bienvenue dans le super utilisateur Je ne connais pas AnyDesk, mais la plupart des VPN se connectent au même réseau : Internet. Vous pouvez configurer la tunnellisation entre deux LAN si vous contrôlez un ordinateur sur les deux LAN.

Comment utiliser AnyDesk avec une adresse IP distante ?

Une fois activé, Anydesk créera un tunnel VPN entre la machine locale et la machine distante. Ensuite, vous pouvez faire ce que vous voulez (comme SSH-ing dans le distant) en utilisant l’adresse IP distante répertoriée dans la fenêtre Anydesk. Gabriele Serra est un nouveau contributeur de ce site.

Comment activer la fonctionnalité VPN dans AnyDesk ?

Vous pouvez trouver la fonctionnalité VPN dans la liste des actions (l’icône représentant un coup de foudre) dans la barre d’utilisateur d’Anydesk. Une fois activé, Anydesk créera un tunnel VPN entre la machine locale et la machine distante.

Qu’est-ce que le tunnel TCP et quels sont quelques exemples ?

Par exemple, dans les appareils vidéo, le tunneling TCP est souvent utilisé pour envoyer et recevoir des images entre un client de lecteur vidéo existant et un service de streaming vidéo TCP tel qu’un serveur RTSP sur une adresse IP.caméra. Pendant ce temps, l’accès à distance sécurisé aux services HTTP existants est populaire pour fournir un accès à distance aux applications d’administration.