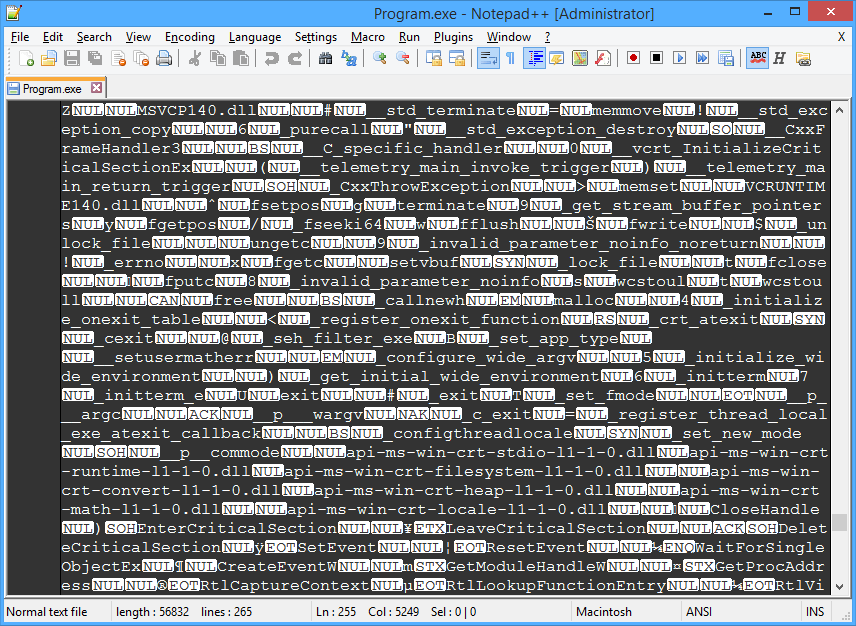

Chaque fichier EXE contient des données que Windows utilise pour reconnaître, lire et exécuter le programme contenu dans le fichier. Ces données sont enregistrées dans un format binaire compilé, parfois appelé code machine. Les fichiers EXE contiennent également souvent des ressources de programme supplémentaires, telles que l’icône du programme et ses actifs graphiques GUI.

Comment puis-je voir ce qu’il y a dans un fichier EXE ?

Les fichiers exe sont des fichiers zip auto-extractibles. Vous pouvez les ouvrir avec winrar, winzip, 7z et autres, comme le décompression en ligne de commande que vous pouvez obtenir sur la plupart des plates-formes.

Qu’est-ce que l’horreur .exe ?

Les jeux EXE sont un type de jeu d’horreur souvent inspiré de la tristement célèbre duologie du jeu indépendant Sonic. EXE. Ils impliquent généralement que le personnage du joueur se déplace sur l’écran et voit des images dérangeantes, car il est traqué et généralement tué par la corruption d’un personnage de jeu célèbre.

Dans quelle langue le .exe est-il écrit ?

Un fichier EXE est un type de programme qui s’exécute sous Microsoft Windows. Il se compose d’un code binaire en langage machine qui n’est pas conçu pour être lu ou écrit par des humains.

Pouvez-vous lire un fichier exe ?

Jusqu’à ce qu’un exe s’exécute, ce n’est qu’un fichier binaire, donc oui, vous pouvez le lire.

Puis-je obtenir le code d’un fichier exe ?

Un .exe est un code binaire, à moins qu’il ne soit instrumenté avec le code source pour le débogage, il est presque impossible d’obtenir le code source.

Les fichiers exe peuvent-ils être piratés ?

L’une des astuces les plus couramment utilisées par les pirates consiste à inciter les utilisateurs peu méfiants à cliquer sur un fichier .exe malveillant, ce qui entraîne le téléchargement d’un logiciel malveillant sur un ordinateur. Ils vous sont généralement envoyés sous forme de pièce jointe à un e-mail, l’e-mail offrant une forme d’incitation convaincante pour vous inciter à ouvrir la pièce jointe.

Le fichier EXE peut-il provoquer un cyberincident ?

L’une des astuces les plus couramment utilisées par les pirates consiste à obtenir des utilisateurs sans méfiancede cliquer sur un fichier .exe malveillant qui entraîne le téléchargement d’un logiciel malveillant sur un ordinateur. Ils vous sont généralement envoyés sous forme de pièce jointe à un e-mail, l’e-mail offrant une forme d’incitation convaincante pour vous inciter à ouvrir la pièce jointe.

Comment puis-je savoir si un fichier EXE contient un virus ?

Analyser l’EXE avec VirusTotal Une autre façon de savoir si l’EXE est légitime est de l’analyser avec VirusTotal. Il vous suffit de télécharger le fichier suspect sur le site Web de VirusTotal, et ce scanner en ligne le vérifiera pour tous les types de logiciels malveillants.

Les fichiers exe peuvent-ils être supprimés ?

Comme vous l’avez dit, puisque vous pouvez les télécharger à tout moment, vous pouvez supprimer les fichiers EXE.

Pourquoi Sonic EXE s’appelle-t-il Dieu ?

L’idolâtrie de Sonic par Exe est ce qui a inspiré Exe à lui ressembler et même à créer un monde contenant des éléments liés au monde de Sonic. En raison des immenses pouvoirs d’Exe, il se considère comme un dieu, ce qu’il est techniquement depuis qu’il a créé son monde.

Sonic EXE est-il un virus ?

Aperçu. Malware Sonic, ou Mal, pour faire court, est un virus informatique qui a été conçu pour ressembler à un jeu de fans de Sonic le hérisson pour inciter les gens à le télécharger. Plus tard, le virus est devenu conscient et de nos jours, il aime simplement surfer sur le Web en essayant de trouver des ordinateurs pour entrer et contrôler.vor 6 Tagen

Le fichier .exe est-il protégé par le droit d’auteur ?

Vous êtes d’accord avec l’utilisation de .exe. (« Les extensions de fichiers sont fonctionnelles et les utilisations fonctionnelles ne peuvent pas être déposées. ») Ce n’est peut-être pas le meilleur choix, cependant, en raison de problèmes de noms de fichiers.

Puis-je convertir un exe en APK ?

Non, les fichiers EXE ne peuvent pas s’exécuter sur Android, mais vous pouvez convertir des fichiers EXE en fichiers APL, puis les exécuter. Toutes les applications ou programmes exécutés sur les appareils Android sont au format . format apk. Vous ne pouvez pas utiliser directement le fichier .exe sur votre appareil Android, vous devez d’abord le convertir en .

Comment puis-jeextraire un fichier EXE sans l’installer ?

Utiliser WinZip Pour ouvrir un fichier exe sans l’installer, assurez-vous de cliquer avec le bouton droit sur les fichiers d’installation de Windows et d’extraire leur contenu. En utilisant ce logiciel, vous aurez également accès à une variété complexe de fonctionnalités qui vous permettront de rester efficace.

Comment puis-je exécuter des fichiers exe sur un autre ordinateur ?

Vous pouvez partager un dossier contenant le .exe sur votre ordinateur dans le domaine et utiliser telnet pour obtenir une ligne de commande sur l’autre ordinateur pour exécuter le programme.

Comment décompresser un fichier EXE ?

Lorsque vous ouvrez le fichier EXE dans 7-Zip, une liste des fichiers et dossiers contenus dans le fichier EXE s’affiche. Vous pouvez double-cliquer sur les dossiers pour voir les fichiers stockés à l’intérieur. Vous pouvez sélectionner plusieurs fichiers en maintenant la touche Ctrl enfoncée et en cliquant sur chacun d’eux. Cliquez sur le bouton « Extraire » après avoir sélectionné les fichiers.

Comment savoir si un exe est un virus ?

Analyser l’EXE avec VirusTotal Une autre façon de savoir si l’EXE est légitime est de l’analyser avec VirusTotal. Il vous suffit de télécharger le fichier suspect sur le site Web de VirusTotal, et ce scanner en ligne le vérifiera pour tous les types de logiciels malveillants.

Comment puis-je supprimer le virus exe de mon ordinateur portable ?

Maintenant, pour réellement supprimer le virus du système, accédez au dossier system32 et supprimez le fichier de virus regsvr.exe à partir de là (vous devrez décocher l’option « Masquer les fichiers et dossiers système protégés » dans les options des dossiers pour afficher le virus fichier).

Un fichier PDF peut-il contenir un virus ?

Les PDF peuvent-ils contenir des virus ? Oui. Étant donné que les fichiers PDF sont l’un des types de fichiers les plus universellement utilisés, les pirates et les acteurs malveillants peuvent trouver des moyens d’utiliser ces fichiers normalement inoffensifs – tout comme les fichiers dot-com, JPG, Gmail et Bitcoin – pour créer des menaces de sécurité via un code malveillant.

Comment puis-je savoir si le Gestionnaire des tâches contient un virus ?

Si vous êtes curieux de savoir si un programme spécifique est malveillant, cliquez dessus avec le bouton droit dans le Gestionnaire des tâches et sélectionnez « Rechercher en ligne » pour trouver plus d’informations. Si des informations sur les logiciels malveillants s’affichent lorsque vous effectuez une recherche dans le processus, c’est qu’il s’agit probablement d’un logiciel malveillant.

Quel virus s’attache directement à un exe ?

Virus à action directe – Lorsqu’un virus se fixe directement à un fichier .exe ou .com et pénètre dans l’appareil pendant son exécution, on parle de virus à action directe. S’il est installé dans la mémoire, il reste caché. Il est également connu sous le nom de virus non résident.