Les logiciels piratés, tout en étant presque gratuits, peuvent être dangereux pour votre PC car ils proviennent de sources inconnues. En fait, le logiciel peut également voler vos informations personnelles si les attaquants décident d’utiliser les éléments néfastes du logiciel. Il existe également des risques de corruption de fichiers et de perte de données.

Microsoft peut-il détecter Office piraté ?

Vous savez déjà que le piratage est illégal, mais Microsoft est-il au courant de vos applications Office piratées ? Oui, Microsoft sait que vous utilisez une copie Office piratée. Microsoft attribue une adresse IP pour une seule installation, de sorte que l’entreprise détecte une version piratée si la même adresse IP est utilisée pour plusieurs installations.

Puis-je utiliser Microsoft Office piraté sur Windows 10 ?

Est-il acceptable d’utiliser Microsoft Office sans licence ?

Contrairement à Windows 10 où la plupart des fonctionnalités continuent de fonctionner même sur une installation sans licence pendant un nombre illimité de jours, la plupart des fonctionnalités sont désactivées lorsque vous utilisez Office sans activation. Il est donc sage d’acheter Microsoft Office tout de suite.

Peut-on aller en prison pour avoir utilisé Windows piraté ?

« L’utilisation de logiciels piratés entraîne de lourdes sanctions en vertu de la loi sur le droit d’auteur pour les utilisateurs pris en flagrant délit. Aux États-Unis, la violation du droit d’auteur peut entraîner jusqu’à cinq ans de prison et une amende de 250 000 $. Protégez votre PC en achetant uniquement des logiciels auprès de revendeurs agréés.

Microsoft peut-il détecter Office piraté ?

Vous savez déjà que le piratage est illégal, mais Microsoft est-il au courant de vos applications Office piratées ? Oui, Microsoft sait que vous utilisez une copie Office piratée. Microsoft attribue une adresse IP pour une seule installation, de sorte que l’entreprise détecte une version piratée si la même adresse IP est utilisée pour plusieurs installations.

Puis-je utiliser piratéMicrosoft Office sous Windows 10 ?

Le bureau piraté est-il sûr ?

Une copie piratée de Windows est moins sûre Si vous prévoyez de travailler principalement sur votre ordinateur Windows et de stocker tous vos documents confidentiels, l’utilisation d’une copie piratée de Windows pourrait être la pire décision que vous ayez jamais prise. Étant donné que les copies piratées ne reçoivent pas de mises à jour, les logiciels malveillants ou les virus sont plus susceptibles de les infecter.

Est-il acceptable d’utiliser un logiciel piraté ?

Illégalité. L’utilisation ou la distribution de logiciels piratés constitue une violation de la loi sur les droits d’auteur des logiciels. Les entreprises et les particuliers encourent jusqu’à 150 000 $ de pénalités pour chaque cas. Ils ont également commis un crime pouvant entraîner jusqu’à cinq ans de prison.

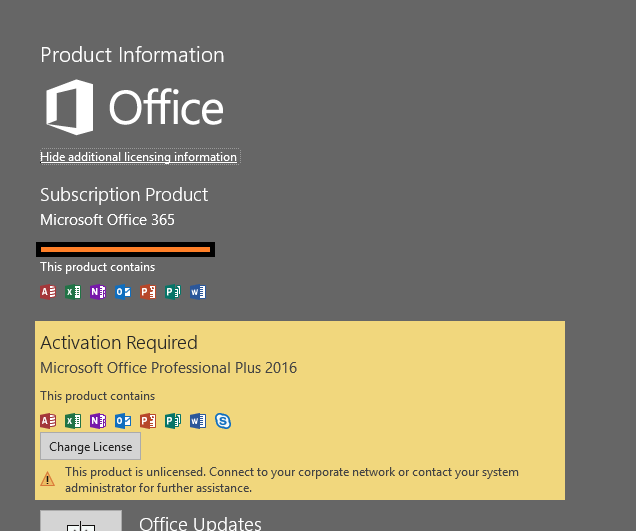

Comment savoir si mon bureau est piraté ou authentique ?

Quels sont les inconvénients de l’utilisation de logiciels piratés ?

Les inconvénients du piratage C’est risqué : les logiciels piratés sont plus susceptibles d’être infectés par des virus informatiques graves, qui peuvent endommager le système informatique de l’utilisateur. C’est improductif : la plupart des logiciels piratés ne sont pas accompagnés de manuels ou d’un support technique fourni aux utilisateurs légitimes.

Que se passe-t-il si je n’active pas Microsoft Office ?

Si l’activation d’Office échoue, vous verrez Produit sans licence ou Utilisation non commerciale/Produit sans licence dans la barre de titre de vos applications Office, et la plupart des fonctionnalités d’Office sont désactivées. Pour restaurer toutes les fonctionnalités d’Office, vous devez résoudre le problème à l’origine de l’échec de l’activation.

Pouvez-vous utiliser Word sans payer ?

Microsoft met une version gratuite de Microsoft Word à la disposition de tous sur le Web. Vous devez créer un compte Microsoft, mais c’est aussi gratuit. Comme l’application fonctionne entièrement dans un navigateur Web, vous pouvez y accéder depuis n’importe quel ordinateur, et vos fichiers sont toujours synchronisés et enregistrés dans le cloud.

Que se passe-t-il si vous êtes pris en train d’utiliser un logiciel piraté ?

La sanction pénale pour piratage Pour les entreprises ou les particuliers qui sont surpris en train de vendre des logiciels piratés, ils peuvent être condamnés à une amende pouvant atteindre 250 000 $. De plus, un contrevenant peut être emprisonné jusqu’à 5 ans de prison.

Microsoft poursuit-il des personnes ?

Cet article concerne Windows 8.1 et versions ultérieures. La technologie Protected Process Light (PPL) a été implémentée dans Windows 8.1, ce qui garantit que le système d’exploitation ne charge que les services et processus de confiance.

Est-ce que le faux Windows ralentit l’ordinateur ?

Les fenêtres piratées ont tendance à ralentir votre système. Avec la version fissurée du système d’exploitation, des virus provenant d’Internet non seulement exposent votre PC aux pirates, mais empêchent également le système d’afficher ses performances optimales.

Comment savoir si mon bureau est piraté ?

Que se passe-t-il si vous êtes pris en train d’utiliser un logiciel piraté ?

La sanction pénale pour piratage Pour les entreprises ou les particuliers qui sont surpris en train de vendre des logiciels piratés, ils peuvent être condamnés à une amende pouvant atteindre 250 000 $. De plus, un contrevenant peut être emprisonné jusqu’à 5 ans de prison.

Puis-je installer Office piraté dans Windows 11 ?

Oui, il est possible d’utiliser un logiciel piraté sur Windows 11. Microsoft ne recherche pas de logiciel piraté pendant le processus d’installation, mais peut vous avertir si Windows Defender le soupçonne d’être un logiciel malveillant.

Microsoft peut-il détecter Office piraté ?

Vous savez déjà que le piratage est illégal, mais Microsoft est-il au courant de vos applications Office piratées ? Oui, Microsoft sait que vous utilisez une copie Office piratée. Microsoft attribue une adresse IP pour une seule installation, de sorte que l’entreprise détecte une version piratée si la même adresse IP est utilisée pour plusieurs installations.

Puis-je utiliser Microsoft Office piraté sous Windows ?10 ?

Cracker Windows est-il illégal ?

C’est illégal. Personne ne devrait utiliser une copie piratée de Windows. Alors que les consommateurs peuvent s’échapper, les entreprises n’ont aucune excuse si elles sont prises. Il est possible que quelqu’un puisse vous donner une clé Windows pour pas cher.