Les numéros de sécurité sociale sont la cible principale – ils valent beaucoup plus aux voleurs d’identité pour commettre divers crimes en se faisant passer pour quelqu’un d’autre. Les pirates peuvent ouvrir de nouveaux comptes de crédit et bancaires, commettre une fraude fiscale, accéder à des comptes de courtage, obtenir des soins médicaux ou même demander diverses prestations.

Que veulent le plus les pirates ?

Les informations personnelles volées alimentent l’usurpation d’identité De nombreux services en ligne demandent aux utilisateurs de fournir des informations personnelles telles que le nom complet, l’adresse du domicile et le numéro de carte de crédit. Les criminels volent ces données sur des comptes en ligne pour commettre un vol d’identité, par exemple en utilisant la carte de crédit de la victime ou en contractant des emprunts en son nom.

Que veulent les cyberpirates ?

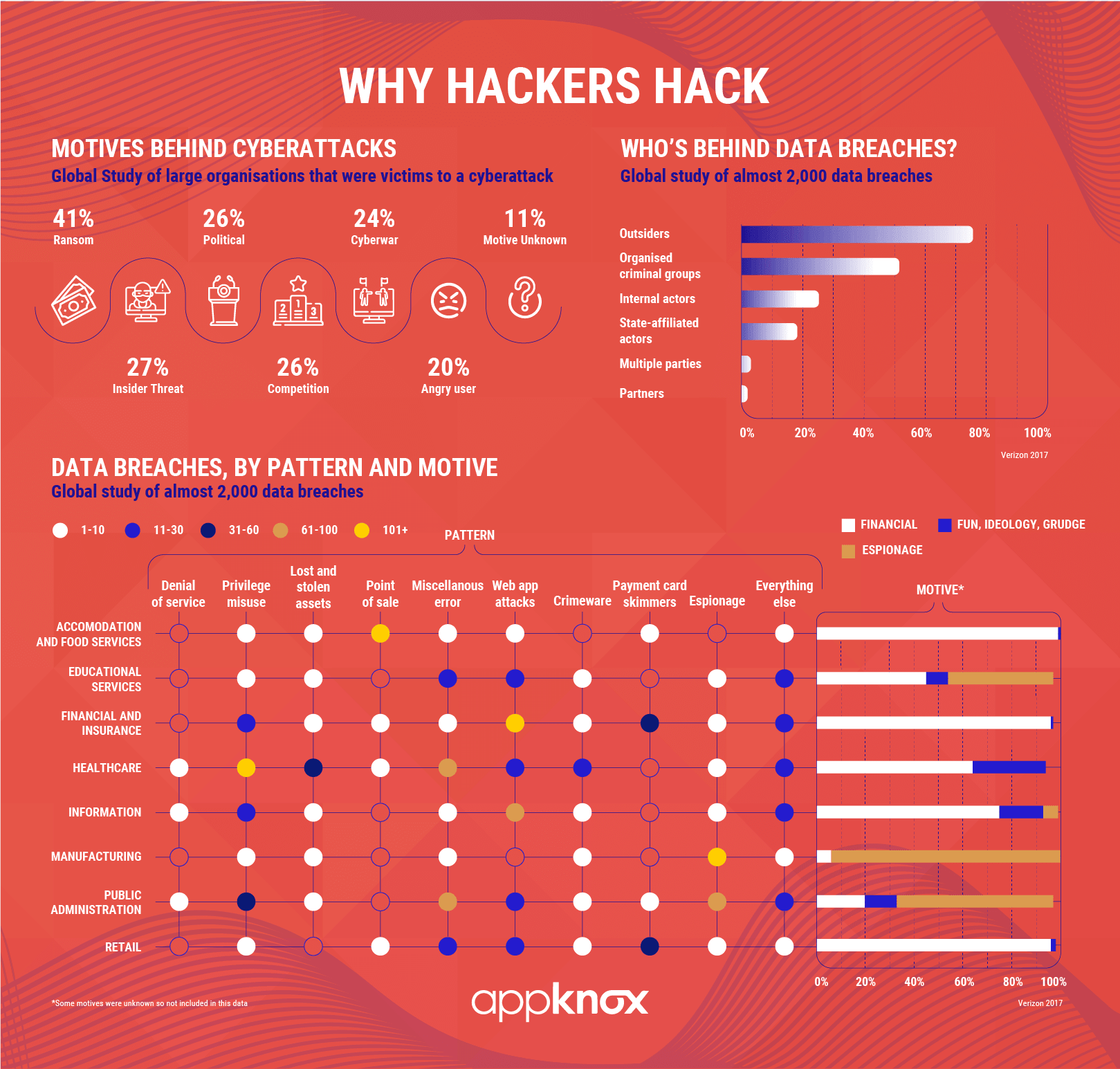

Certaines raisons courantes de piratage incluent les droits de vantardise de base, la curiosité, la vengeance, l’ennui, le défi, le vol à des fins lucratives, le sabotage, le vandalisme, l’espionnage industriel, le chantage et l’extorsion. Les pirates sont connus pour citer régulièrement ces raisons pour expliquer leur comportement.

Qu’est-ce que les pirates recherchent lorsqu’ils piratent ?

Données personnelles Alors que les informations de passeport se vendent le plus cher, les numéros de sécurité sociale sont les plus précieux pour les pirates, car ils peuvent être utilisés pour la fraude fiscale, l’ouverture de comptes de crédit et d’autres activités malveillantes.

Qu’est-ce que les pirates recherchent le plus ?

Les informations personnelles volées alimentent l’usurpation d’identité De nombreux services en ligne demandent aux utilisateurs de fournir des informations personnelles telles que le nom complet, l’adresse du domicile et le numéro de carte de crédit. Les criminels volent ces données sur des comptes en ligne pour commettre un vol d’identité, par exemple en utilisant la carte de crédit de la victime ou en contractant des emprunts en son nom.

Que veulent les cyberpirates ?

Certaines raisons courantes de piratage incluent les droits de vantardise de base, la curiosité, la vengeance, l’ennui, le défi, le vol à des fins lucratives,sabotage, vandalisme, espionnage industriel, chantage et extorsion. Les pirates sont connus pour citer régulièrement ces raisons pour expliquer leur comportement.

Comment les pirates vous trompent-ils ?

Le processus consistant à se faire piéger pour donner vos informations sensibles à un pirate informatique est appelé hameçonnage. L’hameçonnage est la tentative frauduleuse d’obtenir des informations ou des données sensibles, telles que des noms d’utilisateur, des mots de passe et des détails de carte de crédit en se faisant passer pour une entité digne de confiance dans une communication électronique.

Qui les pirates informatiques ciblent-ils généralement ?

70 % des attaques numériques contre les sociétés financières et d’assurance ciblent les banques. 16% attaquent les organismes d’assurance. 14 % attaquent d’autres entreprises financières.

Pourquoi les pirates veulent-ils pirater ?

La plus grande motivation est souvent le gain financier. Les pirates peuvent gagner de l’argent en volant vos mots de passe, en accédant aux coordonnées de votre banque ou de votre carte de crédit, en détenant vos informations contre rançon ou en vendant vos données à d’autres pirates ou sur le dark web.

Comment les pirates se font-ils prendre ?

Après une attaque, beaucoup se tournent vers les forums de pirates pour se vanter de leurs exploits, ce qui fournit souvent à la police les indices vitaux dont elle a besoin pour commencer à identifier la personne responsable. Les pots de miel se sont également avérés un moyen efficace d’attirer les cybercriminels et d’en savoir plus sur leur fonctionnement et leur identité.

Comment les pirates choisissent-ils leurs cibles ?

En utilisant des requêtes de recherche via des ressources telles que Google et les sites d’emploi, le pirate crée une carte initiale des vulnérabilités de la cible. Par exemple, les sites d’emploi peuvent offrir une multitude d’informations telles que l’utilisation de la plate-forme matérielle et logicielle, y compris des versions spécifiques et leur utilisation au sein de l’entreprise.

Pourquoi les pirates piratent-ils votre téléphone ?

Lorsqu’un pirate pénètre dans votre téléphone, il essaie de voler l’accès à vos précieux comptes.Vérifiez vos réseaux sociaux et vos e-mails pour les invites de réinitialisation de mot de passe, les emplacements de connexion inhabituels ou les vérifications d’inscription à un nouveau compte. Vous remarquez des appels ou des SMS inconnus dans vos journaux. Les pirates peuvent exploiter votre téléphone avec un cheval de Troie SMS.

Quelle est généralement la seule intention des pirates ?

L’une des raisons les plus courantes pour lesquelles les pirates piratent est de voler ou de divulguer des informations. Il peut s’agir de données et d’informations sur vos clients, vos employés internes ou même des données privées spécifiques à votre entreprise. Ce sont des cas où les pirates s’attaquent généralement à de grandes cibles afin d’attirer le plus d’attention.

Qu’est-ce que les pirates recherchent le plus ?

Les informations personnelles volées alimentent l’usurpation d’identité De nombreux services en ligne demandent aux utilisateurs de fournir des informations personnelles telles que le nom complet, l’adresse du domicile et le numéro de carte de crédit. Les criminels volent ces données sur des comptes en ligne pour commettre un vol d’identité, par exemple en utilisant la carte de crédit de la victime ou en contractant des emprunts en son nom.

Que veulent les cyberpirates ?

Certaines raisons courantes de piratage incluent les droits de vantardise de base, la curiosité, la vengeance, l’ennui, le défi, le vol à des fins lucratives, le sabotage, le vandalisme, l’espionnage industriel, le chantage et l’extorsion. Les pirates sont connus pour citer régulièrement ces raisons pour expliquer leur comportement.

Pouvez-vous retracer un pirate ?

La plupart des pirates comprendront qu’ils peuvent être traqués par les autorités qui identifient leur adresse IP. Les pirates avancés tenteront donc de vous rendre le plus difficile possible la découverte de leur identité.

Pouvez-vous piéger un pirate ?

Un pot de miel est un piège qu’un professionnel de l’informatique tend à un pirate malveillant, espérant qu’il interagira avec lui d’une manière qui fournira des renseignements utiles. C’est l’une des plus anciennes mesures de sécurité en informatique, mais attention : attirer les pirates sur votre réseau, même sur unsystème isolé, peut être un jeu dangereux.

Les pirates peuvent-ils voir vos recherches ?

Les pirates informatiques. Un pirate informatique peut utiliser des attaques pour voir l’historique de votre navigateur, vos informations de connexion, vos données financières, etc.

Quel est le hack le plus utilisé ?

Le phishing est la technique de piratage la plus courante. Toutes nos boîtes de réception et applications de messagerie texte sont quotidiennement remplies de messages d’hameçonnage.

Un pirate informatique peut-il être supprimé ?

Exécuter des applications antivirus Tout comme avec un ordinateur de bureau ou un ordinateur portable, un logiciel antivirus analysera votre appareil et supprimera tout logiciel malveillant et logiciel espion détecté. Une fois que vous avez terminé la détection antivirus, configurez l’application pour qu’elle exécute des analyses régulières et supprimez toutes les applications que l’analyse signale comme suspectes.

Pouvez-vous vous débarrasser d’un pirate ?

Comment supprimer un pirate de votre téléphone. Utilisez un logiciel antivirus. Le logiciel antivirus mettra le logiciel malveillant en quarantaine dans un bac à sable afin qu’il ne puisse pas affecter le reste de votre téléphone. Ensuite, il le supprimera pour vous.

Puis-je bloquer un pirate ?

Téléchargez une bonne application de sécurité Une bonne application de sécurité peut vous aider à bloquer les pirates de votre téléphone et à détecter les applications malveillantes qui pourraient déjà s’y trouver. Sur les appareils Android, de nombreuses applications sont disponibles sur le Play Store, y compris notre propre Certo Mobile Security.