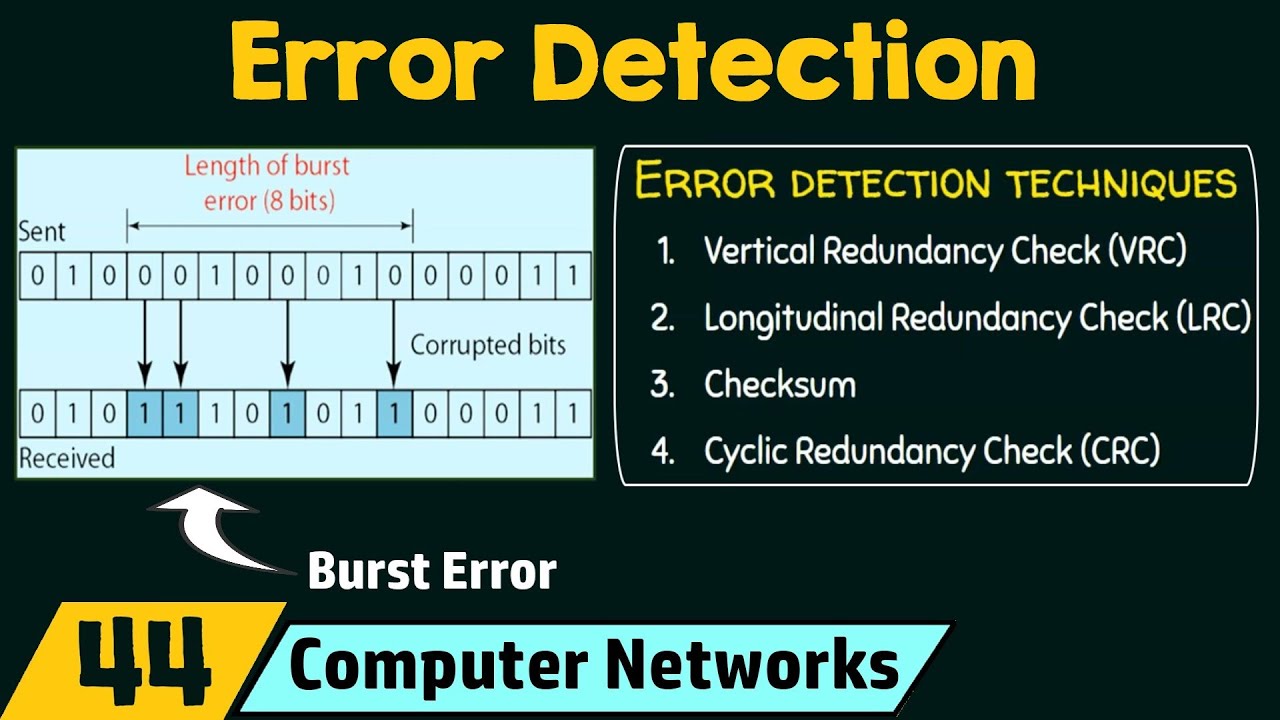

Techniques de détection d’erreurs Il existe trois techniques principales pour détecter les erreurs dans les trames : le contrôle de parité, la somme de contrôle et le contrôle de redondance cyclique (CRC).

Quelles sont les méthodes de contrôle d’erreur ?

Techniques de détection d’erreurs : les techniques de détection d’erreurs les plus populaires sont : le contrôle de parité unique. Contrôle de parité bidimensionnel. Somme de contrôle. Contrôle de redondance cyclique.

Quelles sont les méthodes d’erreur ?

Les types d’erreurs les plus courants des méthodes scientifiques sont les erreurs occasionnelles et systématiques. L’erreur fortuite, également connue sous le nom d’erreur aléatoire, se produit en raison de la difficulté et/ou de l’inexactitude dans l’identification ou la définition de certains points.

Quelle est la méthode de détection d’erreur la plus courante ?

L’une des techniques les plus courantes pour détecter les erreurs de transmission est une technique connue sous le nom de contrôle de redondance cyclique (CRC).

Quelles sont les méthodes de vérification des erreurs ?

Techniques de détection d’erreurs : les techniques de détection d’erreurs les plus populaires sont : le contrôle de parité unique. Contrôle de parité bidimensionnel. Somme de contrôle. Contrôle de redondance cyclique.

Quels sont les 3 types d’erreurs dans un programme ?

Lors du développement de programmes, trois types d’erreurs peuvent survenir : les erreurs de syntaxe. erreurs de logique. erreurs d’exécution.

Quelles sont les deux principales méthodes de correction d’erreur ?

La correction d’erreurs peut être gérée de deux manières : Correction d’erreurs vers l’arrière : une fois l’erreur découverte, le récepteur demande à l’expéditeur de retransmettre l’intégralité de l’unité de données. Correction d’erreurs directe : Dans ce cas, le récepteur utilise le code correcteur d’erreurs qui corrige automatiquement les erreurs.

Quelle est la meilleure méthode de détection d’erreur ?

La méthode de détection d’erreur la plus connue est appelée parité, où un seul bit supplémentaire est ajouté à chaque octet de données et se voit attribuer une valeur de 1 ou 0, généralement selons’il y a un nombre pair ou impair de « 1 » bits.

Quelles sont les 4 sources d’erreur ?

Les sources d’erreur courantes incluent les erreurs instrumentales, environnementales, procédurales et humaines. Toutes ces erreurs peuvent être aléatoires ou systématiques en fonction de leur incidence sur les résultats.

Pourquoi les méthodes de vérification des erreurs sont-elles nécessaires ?

Il est toujours possible que des données aient été corrompues (modifiées d’une manière ou d’une autre) pendant la transmission. Ceci est vrai quelle que soit la distance de transmission. Pour éviter d’avoir des données corrompues, il est vraiment important que les ordinateurs vérifient les erreurs et les corrigent dans la mesure du possible.

Quelles sont les méthodes de vérification des erreurs ?

Techniques de détection d’erreurs : les techniques de détection d’erreurs les plus populaires sont : le contrôle de parité unique. Contrôle de parité bidimensionnel. Somme de contrôle. Contrôle de redondance cyclique.

Y a-t-il une erreur de type 3 ?

Une erreur de type III est celle où vous rejetez correctement l’hypothèse nulle, mais elle est rejetée pour la mauvaise raison. Cela se compare à une erreur de type I (rejeter à tort l’hypothèse nulle) et à une erreur de type II (ne pas rejeter la valeur nulle alors que vous le devriez).

Quels sont les 2 types d’erreur ?

Quelles sont les erreurs de type I et de type II ? En statistique, une erreur de type I signifie rejeter l’hypothèse nulle alors qu’elle est réellement vraie, tandis qu’une erreur de type II signifie ne pas rejeter l’hypothèse nulle alors qu’elle est en fait fausse.

Qu’est-ce qu’une erreur 3 ?

Le code d’erreur 3 est un code d’erreur Windows qui apparaît lorsque l’ordinateur ne trouve pas le chemin spécifié. Cela peut se produire pour un certain nombre de raisons, notamment une perte de connectivité à un emplacement réseau.

Quels sont les 3 types d’erreurs dans les actes dangereux ?

Le rapport indique que les « actes dangereux » incluent les erreurs dans l’action, la pensée et la perception – connues respectivement sous le nom d’erreurs basées sur les compétences, les erreurs de décision eterreurs de perception.

Quelles sont les 3 étapes de la correction des erreurs ?

Les étapes de la correction des erreurs sont les suivantes : Démontrer ou modéliser une réponse correcte. Indiquez ou demandez une réponse correcte. Insérez une distraction pour éviter une chaîne de réponse.

Combien de types de correction d’erreur existe-t-il ?

Trois types différents de correction d’erreurs dans les salles de classe.

Quelles sont les trois sources d’erreur de données ?

Il existe trois principales sources d’erreurs dans le calcul numérique : l’arrondi, l’incertitude des données et la troncature. Les erreurs d’arrondi, également appelées erreurs arithmétiques, sont une conséquence inévitable du travail en arithmétique à précision finie.

Qu’est-ce qu’une erreur et ses types ?

L’incertitude d’une mesure est appelée une erreur. Il existe 3 types d’erreurs, à savoir – Erreur aléatoire. Erreur systématique. Erreur grossière.

Quels sont les facteurs d’erreur ?

Les facteurs qui rendent les erreurs plus ou moins probables sont identifiés (tels qu’une mauvaise conception, la distraction, la pression du temps, la charge de travail, la compétence, le moral, les niveaux de bruit et les systèmes de communication) – Facteurs d’influence sur la performance (PIF) ( PDF )

Quels sont les 3 types de correction d’erreurs en ABA ?

Les étapes de la correction des erreurs sont les suivantes : Démontrer ou modéliser une réponse correcte. Indiquez ou demandez une réponse correcte. Insérez une distraction pour éviter une chaîne de réponse.

Quelles sont les 4 sources d’erreur ?

Les sources d’erreur courantes incluent les erreurs instrumentales, environnementales, procédurales et humaines. Toutes ces erreurs peuvent être aléatoires ou systématiques en fonction de leur incidence sur les résultats.