Réponse : R : Réponse : R : Ils ne peuvent pas accéder à votre téléphone, mais s’ils disposent des informations d’identification de votre compte iCloud, ils peuvent accéder à tout ce qui est stocké ou synchronisé avec iCloud, y compris les iMessages, les photos, etc. Modifiez votre mot de passe et configurez Authentification à 2 facteurs si vous soupçonnez que quelqu’un peut avoir vos informations d’identification.

Quelqu’un peut-il se connecter à mon iPhone sans que je le sache ?

Si votre iPhone sauvegarde tout sur votre compte iCloud, quelqu’un peut espionner votre activité en accédant à votre compte iCloud depuis n’importe quel navigateur Web. Ils auraient besoin de votre nom d’utilisateur et de votre mot de passe Apple ID pour ce faire, donc si vous savez qu’un tiers dispose de ces informations, vous devez suivre quelques étapes.

Comment vérifier si mon iPhone est lié à un autre appareil ?

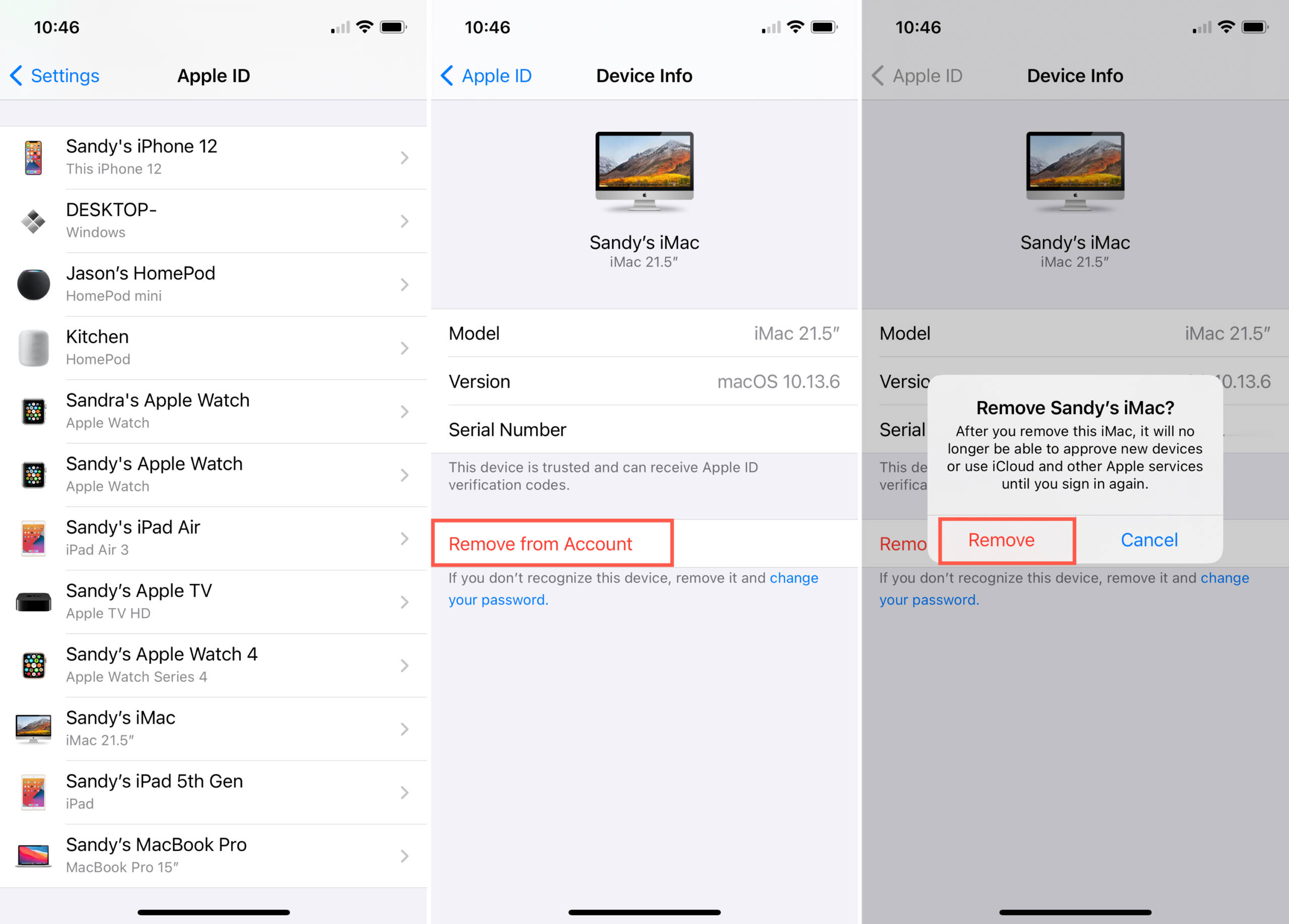

Connectez-vous au site Web Apple ID (https://appleid.apple.com) et passez en revue toutes les informations personnelles et de sécurité de votre compte pour voir s’il y a des informations que quelqu’un d’autre a ajoutées. Si vous avez activé l’authentification à deux facteurs, passez en revue les appareils de confiance pour tous les appareils que vous ne reconnaissez pas.

Quelqu’un peut-il surveiller votre iPhone à distance ?

Oui, un partenaire, un parent ou même un employeur peut accéder à distance et en temps réel à votre iPhone à l’aide d’un logiciel d’espionnage. Les logiciels espions peuvent suivre votre position GPS, enregistrer les entrées de votre clavier telles que les numéros de carte de crédit et les mots de passe, et surveiller vos appels, SMS, utilisation des applications, e-mails, voix et autres données personnelles.

Puis-je contrôler un iPhone depuis un autre iPhone ?

Sélectionnez Périphérique. Sélectionnez Utiliser un autre appareil. Sélectionnez l’appareil que vous souhaitez contrôler, puis sélectionnez Connecter. Vous pouvez maintenant utiliser le commutateur connecté à votre iPhone, iPad ou iPod touch pour contrôler l’autre appareil.

Comment vérifier si mon iPhone est lié à un autre appareil ?

Connectez-vous à l’identifiant Apple(https://appleid.apple.com) et examinez toutes les informations personnelles et de sécurité de votre compte pour voir s’il y a des informations que quelqu’un d’autre a ajoutées. Si vous avez activé l’authentification à deux facteurs, passez en revue les appareils de confiance pour tous les appareils que vous ne reconnaissez pas.

Quelqu’un peut-il se connecter à votre iCloud et voir vos messages ?

Réponse : R : Oui. S’ils peuvent se connecter à votre iCloud, ils ont exactement le même accès que vous. iCloud n’a aucun moyen de savoir qui utilise l’AppleID et se connecte.

Comment savoir si mon iCloud est sur un autre appareil ?

Voir vos appareils Sur iCloud.com, accédez aux paramètres du compte. Dans la section Mes appareils, sélectionnez un appareil dans la liste. Remarque : Si l’un de vos appareils ne figure pas dans la liste, assurez-vous d’être connecté à l’appareil avec votre identifiant Apple.

Comment savoir si votre téléphone est surveillé par quelqu’un d’autre ?

Le clignotement d’un écran bleu ou rouge, les paramètres automatisés, un appareil qui ne répond pas, etc. peuvent être des signes que vous pouvez surveiller. Bruit de fond lors des appels – Certaines des applications d’espionnage peuvent enregistrer les appels passés sur le téléphone. Pour être sûr, écoutez attentivement lorsque vous passez un appel.

Comment puis-je savoir qui surveille mon iPhone ?

Il n’y a absolument aucun moyen de savoir si quelqu’un vous suit en utilisant Localiser mon iPhone. La SEULE façon dont quelqu’un peut vous suivre est de connaître votre identifiant Apple et votre mot de passe, donc si vous pensez que quelqu’un vous suit, changez simplement votre mot de passe et il ne pourra pas le faire.

Un iPhone peut-il être jailbreaké à distance ?

Est-il possible de pirater un iPhone à distance ? Cela pourrait vous surprendre, mais oui, il est possible de pirater à distance un appareil iOS.

L’iPhone peut-il être un miroir ?

Réponse : R : Bien qu’un iPhone ne puisse pas en refléter un autre, 2 iPhones partageant un identifiant Apple peuvent tous deux voir tout ce quile téléphone se synchronise avec iCloud. Donc, le point à retenir est de ne JAMAIS partager un identifiant Apple entre différentes personnes.

Que se passe-t-il lorsque vous couplez deux iPhones ?

Question : Q : que se passe-t-il lorsque deux iPhones sont couplés ? envoyer du contenu entre 2 appareils iOS, iCloud est efficace tout comme AirDrop.

Quelqu’un peut-il lier son téléphone au vôtre sans que vous le sachiez ?

Il est même possible pour quelqu’un de surveiller l’activité de votre téléphone portable sans même le toucher. Un logiciel espion mobile, parfois appelé stalkerware, peut être installé sur votre téléphone pour surveiller des informations telles que les appels, les SMS, les e-mails, la localisation, les photos et l’historique de navigation.

Quelqu’un peut-il lire mes iMessages depuis un autre téléphone ?

À moins que quelqu’un ne soit toujours connecté à votre identifiant Apple sur son appareil, il ne peut pas lire vos iMessages ou SMS. Si vous êtes inquiet, modifiez le mot de passe de votre identifiant Apple et désactivez iMessage sur les autres appareils.

Quelqu’un peut-il se connecter à votre iCloud et voir vos messages ?

Réponse : R : Oui. S’ils peuvent se connecter à votre iCloud, ils ont exactement le même accès que vous. iCloud n’a aucun moyen de savoir qui utilise l’AppleID et se connecte.

Que signifie un accessoire inconnu détecté près de chez vous sur iPhone ?

Si votre iPhone a été à proximité d’un AirTag inconnu ou d’un autre accessoire pendant une période prolongée, vous pouvez recevoir une notification sur l’application Localiser indiquant « Élément détecté près de vous ». Appuyez sur ce message et il vous permettra de jouer un son sur l’AirTag afin de le trouver.

Comment vérifier si mon iPhone est lié à un autre appareil ?

Connectez-vous au site Web Apple ID (https://appleid.apple.com) et passez en revue toutes les informations personnelles et de sécuritéinformations dans votre compte pour voir s’il y a des informations que quelqu’un d’autre a ajoutées. Si vous avez activé l’authentification à deux facteurs, passez en revue les appareils de confiance pour tous les appareils que vous ne reconnaissez pas.

Existe-t-il un moyen de Unhack votre téléphone ?

Si vous avez récemment téléchargé des applications sur Android, elles pourraient être à blâmer pour le piratage. Par conséquent, pour débloquer votre téléphone, supprimez toutes les applications récemment téléchargées. Assurez-vous également d’examiner attentivement vos applications et de rechercher sur Google celles que vous ne vous souvenez pas d’avoir installées.

Pouvez-vous vérifier si votre téléphone est piraté ?

Utilisez le code *#21# pour voir si les pirates suivent votre téléphone avec une intention malveillante. Vous pouvez également utiliser ce code pour vérifier si vos appels, messages ou autres données sont déviés. Il indique également l’état de vos informations déviées et le numéro auquel les informations sont transférées.

Que peut voir un pirate informatique sur votre téléphone ?

Les pirates peuvent utiliser des enregistreurs de frappe et d’autres logiciels de suivi pour capturer les frappes de votre téléphone et enregistrer ce que vous tapez, comme les entrées de recherche, les identifiants de connexion, les mots de passe, les détails de la carte de crédit et d’autres informations sensibles.

Comment empêcher le suivi de mon téléphone ?

Sur Android : ouvrez le tiroir d’applications, accédez aux paramètres, sélectionnez Emplacement, puis entrez les paramètres de localisation Google. Ici, vous pouvez désactiver la mise à jour de la position et l’historique des positions.