Quelqu’un peut-il pirater votre e-mail avec juste votre adresse e-mail ? Si un pirate connaît votre adresse e-mail, il peut utiliser diverses techniques de piratage d’e-mails pour la pirater. Ils peuvent vous envoyer des e-mails de phishing ou essayer de déchiffrer votre mot de passe.

Est-il prudent de donner votre adresse e-mail à quelqu’un ?

L’utilisation d’une adresse e-mail rend les choses très simples en gardant les choses uniformes et faciles. Mais ce qui est pratique pour vous l’est tout autant pour les escrocs. Les pirates et les usurpateurs d’identité peuvent également accéder plus rapidement à vos comptes si vous utilisez une adresse e-mail comme ID utilisateur, et c’est la première chose qu’ils essaient.

Quelqu’un peut-il pirater mon compte de messagerie sans mon mot de passe ?

Un attaquant pourrait lire votre e-mail sans votre mot de passe si vous avez des questions de sécurité non sécurisées. Mais il pourrait aussi avoir une porte dérobée (en raison d’une faille de sécurité, ou d’un employé malhonnête, ou autre). Ou il aurait pu forcer brutalement le mot de passe. Ou vous vous êtes peut-être connecté à un site qui ressemblait à Yahoo mais qui n’en était pas un.

Quelqu’un peut-il pirater mon compte bancaire avec mon adresse e-mail ?

Vos comptes bancaires en ligne peuvent également être une cible majeure pour les pirates, surtout si vous utilisez également votre adresse e-mail comme identifiant pour ceux-ci. Et, inutile de dire qu’une fois qu’un pirate informatique y a accès, votre argent est sérieusement menacé. “C’est l’un des plus grands risques auxquels vous serez confronté en cas de piratage d’e-mails”, déclare Glassberg.

Que se passe-t-il si un escroc connaît votre adresse e-mail ?

Que feront les escrocs avec votre adresse e-mail ? Une fois qu’un escroc aura obtenu votre adresse e-mail, il l’utilisera pour s’en tirer de toutes les manières possibles. Beaucoup vous enverront des spams, dans l’espoir de collecter des informations privées telles que des numéros de carte de crédit.

Quelqu’un peut-il pirater mon téléphone avec mon adresse e-mail ?

Avoir accès à un e-mail principal peut entraîner un piratage par effet domino de tousles comptes auxquels le courrier électronique est lié – de votre compte Facebook à votre compte d’opérateur de téléphonie mobile, ouvrant la voie à une usurpation d’identité qui compromettrait sérieusement votre crédit. “C’est un gros risque.

Puis-je vérifier si mon e-mail a été piraté ?

Gardez un œil sur votre adresse e-mail Entrez votre adresse e-mail et HaveIBeenPwned vérifiera si elle a été compromise lors d’une violation de données. Si c’est le cas, vous verrez une liste des sites qui ont exposé vos données et ce qui a été divulgué exactement.

Combien d’informations quelqu’un peut-il obtenir à partir de votre adresse e-mail ?

Ainsi, toute personne ayant eu accès à votre adresse e-mail pourrait en dire beaucoup sur les sites Web que vous utilisez (y compris vos comptes financiers). Cela peut leur fournir des informations dont ils ont besoin pour voler de l’argent ou découvrir d’autres informations personnelles qui peuvent ensuite être vendues sur le Web.

Comment les pirates accèdent-ils à votre compte de messagerie ?

Phishing La façon la plus courante de pirater les e-mails consiste à recourir à des schémas de phishing. L’hameçonnage est la technique la plus largement utilisée car elle est simple, abordable et attaque le maillon le plus faible de tout système de sécurité : les personnes.

Comment puis-je garder mon e-mail privé ?

Cliquez sur Fichier > Options > Courrier. Sous Envoyer des messages, sélectionnez Normal, Personnel, Privé ou Confidentiel dans la liste Niveau de sensibilité par défaut.

Que se passe-t-il si un escroc connaît votre adresse e-mail ?

Que feront les escrocs avec votre adresse e-mail ? Une fois qu’un escroc aura obtenu votre adresse e-mail, il l’utilisera pour s’en tirer de toutes les manières possibles. Beaucoup vous enverront des spams, dans l’espoir de collecter des informations privées telles que des numéros de carte de crédit.

Un escroc peut-il obtenir des informations à partir de votre adresse e-mail ?

Les escrocs peuvent également utiliser des e-mails de phishing pour accéder à votre compte de messagerie. “Lorsqu’un pirate connaît votre adresse e-mail, il détient la moitié de votreinformation confidentielle. Tout ce dont ils ont besoin maintenant, c’est du mot de passe », prévient Greg Kelley de la société de criminalistique numérique Vestige Digital Investigations.

Puis-je vérifier si mon e-mail a été piraté ?

Gardez un œil sur votre adresse e-mail Entrez votre adresse e-mail et HaveIBeenPwned vérifiera si elle a été compromise lors d’une violation de données. Si c’est le cas, vous verrez une liste des sites qui ont exposé vos données et ce qui a été divulgué exactement.

Quelqu’un peut-il pirater votre téléphone avec votre adresse e-mail ?

Avoir accès à un e-mail principal peut entraîner le piratage par effet domino de tous les comptes auxquels l’e-mail est lié – de votre compte Facebook à votre compte d’opérateur de téléphonie mobile, ouvrant la voie à une usurpation d’identité qui compromettrait sérieusement votre le crédit. “C’est un gros risque.

Quelles informations peut-on obtenir à partir d’une adresse e-mail ?

Votre adresse e-mail contient souvent votre nom ; votre nom et un numéro qui signifie quelque chose pour vous ou pour d’autres qui vous connaissent ; ou votre nom en combinaison avec le nom de l’entreprise où vous travaillez. Même s’il ne contient pas votre nom, il peut inclure l’année de votre naissance, l’université que vous avez fréquentée ou votre groupe préféré.

Quelle est la première chose que vous faites lorsque vous vous faites pirater ?

Étape 1 : Changez vos mots de passe Ceci est important car les pirates recherchent n’importe quel point d’entrée dans un réseau plus vaste et peuvent y accéder via un mot de passe faible. Sur les comptes ou les appareils contenant des informations sensibles, assurez-vous que votre mot de passe est fort, unique et difficile à deviner.

Le changement de mot de passe arrête-t-il les pirates ?

Oui, changer votre mot de passe empêchera les pirates d’accéder à votre compte. La mise à jour du mot de passe de votre compte au premier signe d’une attaque limite les dégâts. Changer régulièrement votre mot de passe améliore également la sécurité. Identifiants volésles violations de données sont souvent anciennes.

De quelles informations un escroc a-t-il besoin ?

Les escrocs peuvent usurper votre identité en obtenant vos informations financières personnelles en ligne, à la porte ou par téléphone. Ce qu’ils veulent, ce sont des numéros de compte, des mots de passe, des numéros de sécurité sociale et d’autres informations confidentielles qu’ils peuvent utiliser pour piller votre compte courant ou faire payer des factures sur vos cartes de crédit.

Que dois-je composer pour voir si mon téléphone a été piraté ?

Utilisez le code *#21# pour voir si les pirates suivent votre téléphone avec une intention malveillante. Vous pouvez également utiliser ce code pour vérifier si vos appels, messages ou autres données sont déviés. Il indique également l’état de vos informations détournées et le numéro auquel les informations sont transférées.prieš 6 dienas

Que peut voir un pirate informatique sur votre téléphone ?

Les pirates peuvent utiliser des enregistreurs de frappe et d’autres logiciels de suivi pour capturer les frappes de votre téléphone et enregistrer ce que vous tapez, comme les entrées de recherche, les identifiants de connexion, les mots de passe, les détails de la carte de crédit et d’autres informations sensibles.

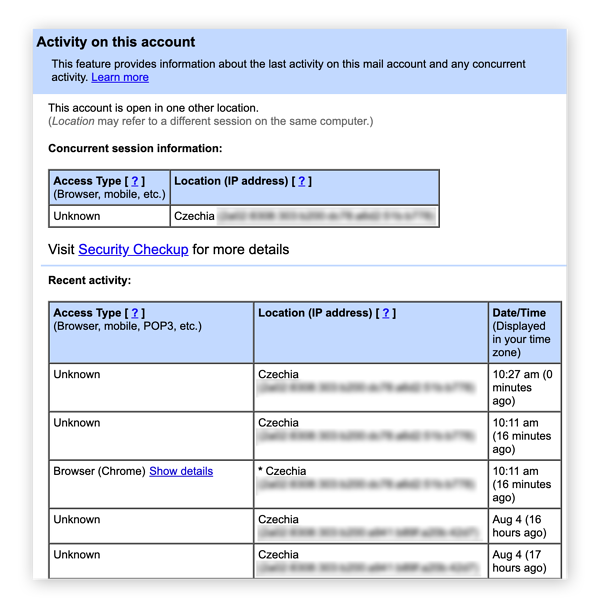

Comment puis-je savoir si quelqu’un a accès à ma messagerie Outlook ?

Si vous recevez un e-mail concernant une activité inhabituelle sur votre compte Microsoft, ou si vous craignez que quelqu’un d’autre ait utilisé votre compte, accédez à la page Activité récente. Vous verrez quand votre compte Microsoft a été connecté au cours des 30 derniers jours, ainsi que toute information spécifique à l’appareil ou à l’application.

Est-il prudent de donner votre adresse ?

Avec un nom et une adresse, un voleur peut changer votre adresse via le service postal américain et rediriger le courrier vers l’adresse de son choix, dit Velasquez. Ayant accès à votre courrier financier, le voleur peut intercepter des relevés bancaires et des offres ou factures de carte de crédit, puis commander de nouveaux chèques et cartes de crédit.