Signes que votre identifiant Apple a été compromis Vous recevez un e-mail ou une notification indiquant que votre identifiant Apple a été utilisé pour vous connecter à un appareil que vous ne reconnaissez pas ou auquel vous ne vous êtes pas connecté récemment (par exemple, “Votre identifiant Apple a été utilisé pour se connecter vers iCloud sur un PC Windows”).

Est-ce que quelqu’un d’autre peut accéder à mon iCloud ?

Si quelqu’un connaissait votre identifiant Apple ou votre nom d’utilisateur/mot de passe iCloud, il pourrait être en mesure d’accéder à vos données et informations. Certaines mesures de sécurité et de confidentialité incluent la détermination de vos informations à partir desquelles vous souhaitez être accessible dans le cloud ou la modification du mot de passe de votre compte iCloud.

Quelqu’un peut-il utiliser mon identifiant Apple à mon insu ?

Conseils de sécurité pour iPhone Quelqu’un d’autre connaît votre mot de passe et peut se connecter avec votre identifiant Apple. Il n’est pas sûr de partager votre identifiant Apple, même avec les membres de votre famille. Vous n’avez pas accès à l’adresse e-mail ou au numéro de téléphone associé à votre identifiant Apple. Vous cliquez sur des liens malveillants et entrez vos informations d’identification.

Est-ce que quelqu’un d’autre peut accéder à mon iCloud ?

Si quelqu’un connaissait votre identifiant Apple ou votre nom d’utilisateur/mot de passe iCloud, il pourrait être en mesure d’accéder à vos données et informations. Certaines mesures de sécurité et de confidentialité incluent la détermination de vos informations à partir desquelles vous souhaitez être accessible dans le cloud ou la modification du mot de passe de votre compte iCloud.

Comment savoir si quelqu’un est connecté à mon iCloud ?

Dans la section Appareils de la page de votre compte Apple ID, vous pouvez voir tous les appareils auxquels vous êtes actuellement connecté avec votre identifiant Apple, y compris les appareils Android, les consoles et les téléviseurs intelligents : connectez-vous à appleid.apple .com,* puis sélectionnez Appareils.

Comment savoir si quelqu’un utilise mon iCloud ?

Accédez à appleid.apple.com et connectez-vous à votre identifiant Apple. Consultez la section Appareils. Cliquez sur Détails. Vous verrez tous lesappareils connectés avec votre identifiant Apple.

Qu’est-ce que cela signifie lorsque quelqu’un essaie de se connecter à votre identifiant Apple ?

Si quelqu’un que vous ne connaissez pas ou en qui vous n’avez pas confiance peut se connecter avec votre identifiant Apple, votre compte n’est pas sécurisé. Votre identifiant Apple peut ne pas être sécurisé pour les raisons suivantes : quelqu’un d’autre a créé un identifiant Apple en votre nom ou vous utilisez un identifiant Apple qui était déjà connecté lorsque vous avez reçu votre appareil.

iCloud est-il à l’abri des pirates ?

iCloud est extrêmement sécurisé “Les données stockées dans iCloud sont cryptées, un pirate informatique a donc besoin d’une clé pour y accéder. C’est-à-dire : ce système de stockage est extrêmement sécurisé.”

Quelqu’un peut-il accéder à mon iPhone depuis un autre appareil ?

Réponse : R : Réponse : R : Ils ne peuvent pas accéder à votre téléphone, mais s’ils disposent des informations d’identification de votre compte iCloud, ils peuvent accéder à tout ce qui est stocké ou synchronisé avec iCloud, y compris les iMessages, les photos, etc. Changez votre mot de passe et configurez l’authentification à 2 facteurs si vous pensez que quelqu’un pourrait avoir vos informations d’identification.

Qu’est-ce que cela signifie lorsque quelqu’un essaie de se connecter à votre identifiant Apple ?

Si quelqu’un que vous ne connaissez pas ou en qui vous n’avez pas confiance peut se connecter avec votre identifiant Apple, votre compte n’est pas sécurisé. Votre identifiant Apple peut ne pas être sécurisé pour les raisons suivantes : quelqu’un d’autre a créé un identifiant Apple en votre nom ou vous utilisez un identifiant Apple qui était déjà connecté lorsque vous avez reçu votre appareil.

Est-ce que n’importe qui peut voir les photos iCloud ?

Les photos doivent cependant être partagées via cet album pour être visibles par les autres membres du groupe familial. Donc, à moins que vous ne partagiez réellement vos photos, elles ne peuvent être vues par personne d’autre.

Quelqu’un peut-il voir mes photos s’il utilise mon identifiant Apple sur un autre appareil ?

Oui. Si vous donnez à quelqu’un d’autre les détails de votre identifiant Apple et de son mot de passe, il peut fouiller dans toutes les données stockéesdans le cloud et effectuez des achats sur votre compte. Ce n’est pas une idée sensée.

Est-ce que quelqu’un d’autre peut accéder à mon iCloud ?

Si quelqu’un connaissait votre identifiant Apple ou votre nom d’utilisateur/mot de passe iCloud, il pourrait être en mesure d’accéder à vos données et informations. Certaines mesures de sécurité et de confidentialité incluent la détermination de vos informations à partir desquelles vous souhaitez être accessible dans le cloud ou la modification du mot de passe de votre compte iCloud.

Quelqu’un peut-il accéder à mon iPhone depuis un autre appareil ?

Réponse : R : Réponse : R : Ils ne peuvent pas accéder à votre téléphone, mais s’ils disposent des informations d’identification de votre compte iCloud, ils peuvent accéder à tout ce qui est stocké ou synchronisé avec iCloud, y compris les iMessages, les photos, etc. Changez votre mot de passe et configurez l’authentification à 2 facteurs si vous pensez que quelqu’un pourrait avoir vos informations d’identification.

Que se passe-t-il si mon identifiant Apple est utilisé sur un autre appareil ?

Question : Q : l’identifiant Apple était utilisé sur un autre appareil Réponse : A : Réponse : A : Allez sur https://appleid.apple.com/ et modifiez votre mot de passe AppleID. Consultez également Si vous pensez que votre identifiant Apple a été compromis – Assistance Apple et suivez les suggestions qui s’y trouvent pour améliorer la sécurité de votre identifiant Apple.

Pouvez-vous voir les messages sur iCloud ?

Tous les messages actuellement stockés dans iCloud sont désormais accessibles sur votre appareil, et tous les nouveaux messages que vous recevez sur votre appareil seront stockés dans iCloud.

Quelqu’un peut-il voir mes photos s’il utilise mon identifiant Apple sur un autre appareil ?

Oui. Si vous donnez à quelqu’un d’autre les détails de votre identifiant Apple et de son mot de passe, il peut fouiller dans toutes les données stockées dans le cloud et effectuer des achats sur votre compte. Ce n’est pas une idée sensée.

Comment puis-je savoir qui utilise mon identifiant Apple ?

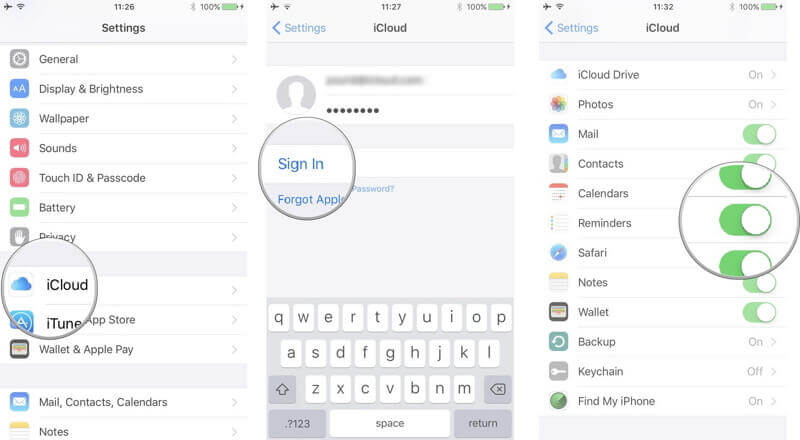

Via le site Web de l’identifiant Apple : accédez à appleid.apple.com, cliquez sur Connexion et connectez-vous avec vos informations d’identification. Cliquez sur Appareils dans lebarre de menu de la main. Sous iOS/iPadOS : accédez à Paramètres > ; Nom du compte et balayez vers le bas jusqu’à ce que vous voyiez vos appareils.

Pourquoi mon iPhone indique-t-il que je suis connecté à un autre endroit ?

Si l’adresse IP de votre appareil utilisé pour vous connecter est considérée comme étant dans un autre emplacement, ce message apparaît. Ces tentatives de connexion qui s’affichent ne sont en réalité que votre connexion et votre FAI acheminant le trafic via des serveurs qui ne sont pas proches de vous.

Pourquoi mon identifiant Apple indique-t-il que je me trouve à un autre endroit ?

La raison pour laquelle votre autre appareil affiche un emplacement étrange dans le message contextuel est que l’emplacement affiché n’est pas réellement l’emplacement de votre appareil. Il s’agit d’une approximation de l’adresse de “l’adresse IP” de votre appareil.

Quelqu’un peut-il pirater votre iPhone et voir tout ce que vous faites ?

Malgré cette sécurité, il est toujours possible pour les pirates d’accéder à votre iPhone via des liens de phishing, des applications tierces ou un WiFi non sécurisé. Si votre iPhone est jailbreaké, vous ne bénéficiez plus des mesures de sécurité “bac à sable” d’Apple, ce qui vous expose à un risque encore plus élevé de piratage.

Existe-t-il un moyen de Unhack votre téléphone ?

Si vous avez récemment téléchargé des applications sur Android, elles pourraient être à blâmer pour le piratage. Par conséquent, pour débloquer votre téléphone, supprimez toutes les applications récemment téléchargées. Assurez-vous également d’examiner attentivement vos applications et de rechercher sur Google celles que vous ne vous souvenez pas d’avoir installées.