Votre ordinateur peut être utilisé pour attaquer d’autres ordinateurs. Parfois, des pirates prennent le contrôle d’un ordinateur, parfois des milliers, pour lancer une attaque sur un site Web qu’ils ont ciblé.

Que se passe-t-il lorsqu’un pirate accède à distance à mon ordinateur ?

Les pirates utilisent RDP pour accéder à l’ordinateur hôte ou au réseau, puis installent un logiciel de rançon sur le système. Une fois installé, les utilisateurs réguliers perdent l’accès à leurs appareils, à leurs données et au réseau plus large jusqu’à ce que le paiement soit effectué.

Les pirates peuvent-ils voir l’écran de votre ordinateur ?

Les chercheurs de DEF CON affirment que les écrans d’ordinateur peuvent être piratés pour vous espionner activement, voler secrètement des données et même manipuler ce que vous voyez à l’écran. La liste des façons dont nous pouvons être espionnés semble presque infinie, mais vous pouvez en ajouter une de plus : la surveillance active de l’écran via votre moniteur vulnérable.

Est-ce que quelqu’un peut accéder à distance à mon ordinateur à mon insu ?

Il y a deux façons pour quelqu’un d’accéder à votre ordinateur sans votre consentement. Soit un membre de la famille ou un collège se connecte physiquement à votre ordinateur ou à votre téléphone lorsque vous n’êtes pas là, soit quelqu’un accède à votre ordinateur à distance.

L’arrêt de l’ordinateur arrête-t-il les pirates ?

« Si des pirates ont établi une connexion mais n’ont pas encore réussi à installer de logiciel, alors oui, éteindre votre ordinateur les coupera », déclare Darren. « Cependant, si un pirate a déjà réussi à installer un logiciel d’accès à distance, le simple fait de l’arrêter ne suffira pas. ‘

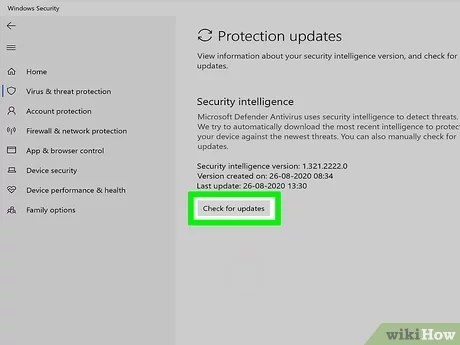

Comment puis-je savoir si quelqu’un est connecté à mon ordinateur ?

Allez dans le panneau de configuration et cliquez sur « Système et sécurité » et « Outils d’administration ». Cliquez ensuite sur « Observateur d’événements ». Sur le côté gauche, une option « Sécurité » apparaîtra, cliquez dessus et attendez qu’une fenêtre avec tous les événements de connexion s’affiche.

Les pirates peuvent-ils vous entendre ?

Nous avonsété averti que des pirates prennent le contrôle des caméras sur votre écran d’ordinateur, cela reste préoccupant, mais les pirates vous écoutent également via vos appareils intelligents. L’appareil lui-même n’enregistre peut-être pas votre conversation, mais un pirate pourrait l’être.

Les pirates peuvent-ils voir à travers votre caméra ?

Les pirates espionnent-ils vraiment les gens via les caméras et les webcams de leur téléphone ? La réponse courte : Oui. Les webcams et les caméras des téléphones peuvent être piratées, donnant aux mauvais acteurs un contrôle total sur leur fonctionnement. Par conséquent, les pirates peuvent utiliser la caméra d’un appareil pour espionner des individus et rechercher des informations personnelles.

Quelqu’un espionne-t-il mon ordinateur ?

Pour ouvrir le moniteur d’activité, appuyez sur Commande + Barre d’espace pour ouvrir la recherche Spotlight. Ensuite, tapez Activity Monitor et appuyez sur Entrée. Vérifiez la liste pour tout ce que vous ne reconnaissez pas. Pour fermer un programme ou un processus, double-cliquez, puis appuyez sur Quitter.

Le WIFI peut-il être piraté à distance ?

Vous pourriez être surpris de voir à quel point il est facile de pirater votre réseau Wi‑Fi domestique de nos jours. Pour très peu d’argent, un pirate peut louer un ordinateur cloud et le plus souvent deviner le mot de passe de votre réseau en quelques minutes par la force brute ou en utilisant l’ordinateur puissant pour essayer de nombreuses combinaisons de votre mot de passe.

Ouvrez le gestionnaire de tâches en cliquant avec le bouton droit sur la barre des tâches et en choisissant Gestionnaire de tâches. S’il y a un processus suspect, c’est l’application de surveillance. Question : Mon entreprise peut-elle voir ce que je fais sur mon ordinateur ? Réponse : Votre entreprise peut voir les activités de votre appareil et les suivre si elle vous fournit cet ordinateur.

Quelle est la première chose que vous faites lorsque vous vous faites pirater ?

Étape 1 : Changez vos mots de passe Ceci est important car les pirates recherchent n’importe quel point d’entrée dans un réseau plus vaste et peuvent y accéder via un mot de passe faible. Sur les comptes ou les appareils quicontiennent des informations sensibles, assurez-vous que votre mot de passe est fort, unique et difficile à deviner.

Les pirates peuvent-ils vous voir à travers l’appareil photo de votre téléphone ?

En plus de cela, les développeurs d’applications populaires ne sont pas à l’abri des accusations de vous surveiller à travers l’appareil photo de votre téléphone. Généralement, cependant, un harceleur devrait installer un logiciel espion sur votre appareil afin de le compromettre. Les pirates peuvent accéder physiquement à votre téléphone, via des applications, des fichiers multimédias et même des emojis.

Pourquoi les gens couvrent-ils la caméra de leur ordinateur ?

Les cybercriminels peuvent accéder à ces caméras et, en raison de leur position (face à votre salon, votre cuisine ou votre bureau), ils peuvent exposer votre vie privée et vos conversations sensibles. C’est pourquoi c’est une bonne idée de couvrir votre webcam ou de prendre d’autres mesures pour améliorer votre sécurité Internet.

Quelqu’un peut-il vous voir à travers l’appareil photo de votre téléphone ?

Oui, vous pouvez être espionné grâce à la caméra de votre smartphone. Il existe plusieurs applications disponibles en ligne qui aident à espionner quelqu’un grâce à la caméra de son téléphone portable.

Comment les pirates connaissent-ils mon mot de passe ?

Un autre moyen populaire d’obtenir vos mots de passe consiste à utiliser des logiciels malveillants. Les e-mails de phishing sont un vecteur privilégié de ce type d’attaque, bien que vous puissiez en être victime en cliquant sur une publicité malveillante en ligne (malvertising), ou même en visitant un site Web compromis (drive-by-download).

Que peut voir un pirate informatique sur votre téléphone ?

Les pirates peuvent utiliser des enregistreurs de frappe et d’autres logiciels de suivi pour capturer les frappes de votre téléphone et enregistrer ce que vous tapez, comme les entrées de recherche, les identifiants de connexion, les mots de passe, les détails de la carte de crédit et d’autres informations sensibles.

Un pirate informatique peut-il contrôler mon téléphone ?

Des hackers qualifiés peuvent prendre le contrôle d’un smartphone piraté et tout faire, qu’il s’agisse de passer des appels téléphoniques à l’étranger,envoyer des SMS et utiliser le navigateur de votre téléphone pour effectuer des achats sur Internet. Puisqu’ils ne paient pas votre facture de smartphone, ils ne se soucient pas de dépasser vos limites de données.

Quelqu’un peut-il vous espionner via WIFI ?

En écoutant simplement les signaux Wi-Fi existants, quelqu’un pourra voir à travers le mur et détecter s’il y a une activité ou s’il y a un humain, même sans connaître l’emplacement des appareils. Ils peuvent essentiellement faire une surveillance de surveillance de nombreux endroits. C’est très dangereux. »

Quel logiciel empêche les pirates ?

Pare-feu. Un pare-feu est un logiciel ou un élément matériel qui empêche les pirates d’entrer et d’utiliser votre ordinateur. Les pirates effectuent des recherches sur Internet de la même manière que certains télévendeurs composent automatiquement des numéros de téléphone aléatoires.

Qu’est-ce qu’une attaque d’accès à distance ?

Que signifie l’attaque à distance ? Une attaque à distance est une action malveillante qui cible un ou un réseau d’ordinateurs. L’attaque à distance n’affecte pas l’ordinateur utilisé par l’attaquant. Au lieu de cela, l’attaquant trouvera des points vulnérables dans le logiciel de sécurité d’un ordinateur ou d’un réseau pour accéder à la machine ou au système.

Dois-je m’inquiéter si quelqu’un connaît mon adresse IP ?

Non, vous ne devriez pas vous inquiéter si quelqu’un connaît votre adresse IP. Si quelqu’un connaît votre adresse IP, il pourrait vous envoyer du spam ou restreindre votre accès à certains services. Dans les cas extrêmes, un pirate pourrait être en mesure de se faire passer pour vous. Cependant, tout ce que vous avez à faire pour résoudre le problème est de changer votre adresse IP.