Usa l’antivirus integrato nel telefono per rimuovere le app dannose. Alcuni produttori di Android preinstallano app di sicurezza che ti permetteranno di rimuovere qualsiasi app di hacking dal tuo dispositivo senza dover installare nient’altro.

Puoi sbloccare il tuo telefono?

Utilizza l’antivirus integrato nel telefono per rimuovere le app dannose. Alcuni produttori di Android preinstallano app di sicurezza che ti permetteranno di rimuovere qualsiasi app di hacking dal tuo dispositivo senza dover installare nient’altro.

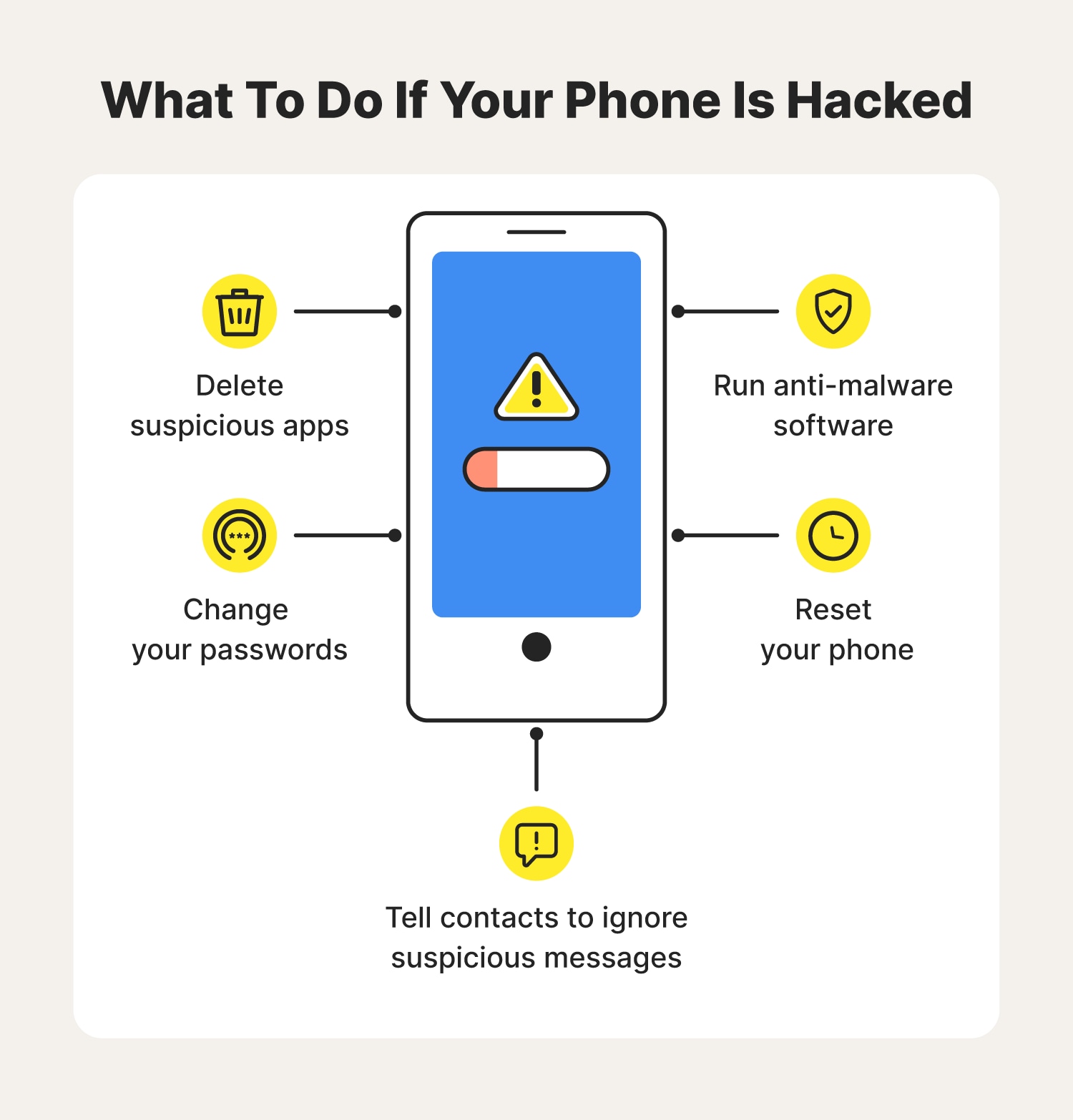

Cosa devo fare se qualcuno ha violato il mio telefono?

Ecco cosa dovresti fare se il tuo telefono è violato Elimina applicazioni non riconosciute: controlla l’inventario delle app ed elimina tutte le app sospette che non riconosci. Esegui applicazioni anti-malware: puoi eseguire app anti-malware affidabili che aiutano a rilevare i malware e a eliminarli.

Posso rimuovere un hacker ripristinando il mio telefono?

Ripristina il telefono La maggior parte dei malware può essere rimossa con un ripristino delle impostazioni di fabbrica del telefono. Ciò, tuttavia, cancellerà tutti i dati archiviati sul dispositivo, come foto, note e contatti, quindi è importante eseguire il backup di questi dati prima di ripristinare il dispositivo. Segui le istruzioni seguenti per ripristinare il tuo iPhone o Android.

Puoi controllare se il tuo telefono è violato?

Utilizza il codice *#21# per vedere se gli hacker rintracciano il tuo telefono con intenzioni dannose. Puoi anche utilizzare questo codice per verificare se le tue chiamate, messaggi o altri dati vengono deviati. Mostra anche lo stato delle informazioni deviate e il numero a cui le informazioni vengono trasferite.

Puoi sbloccare il tuo telefono?

Utilizza l’antivirus integrato nel telefono per rimuovere le app dannose. Alcuni produttori di Android preinstallano app di sicurezza che ti consentiranno di rimuovere eventuali app di hacking dal tuo dispositivo senza che sia necessario installarlequalsiasi altra cosa.

Un ripristino delle impostazioni di fabbrica rimuoverà un hacker?

La maggior parte dei malware può essere rimossa con un ripristino delle impostazioni di fabbrica del telefono. Ciò, tuttavia, cancellerà tutti i dati archiviati sul dispositivo, come foto, note e contatti, quindi è importante eseguire il backup di questi dati prima di ripristinare il dispositivo. Segui le istruzioni seguenti per ripristinare il tuo iPhone o Android.

Cosa significa *# 21?

Secondo la rivista tecnica How-To Geek, la composizione di questo codice mostra se l’inoltro di chiamata è abilitato o meno sul dispositivo, non se è stato violato. How-to Geek ha descritto la funzione *#21# come un “codice di interrogazione” che consente agli utenti di visualizzare le impostazioni di inoltro di chiamata dall’app del telefono.

Il ripristino del telefono rimuove lo spyware?

Un ripristino delle impostazioni di fabbrica eliminerà tutto sul telefono, incluso lo spyware. Assicurati di avere un backup del tuo telefono prima di farlo per evitare di perdere foto, app e altri dati. Dovrai ripristinare il tuo telefono su un backup da prima che iniziassi a riscontrare problemi con lo spyware.

Il ripristino del telefono rimuove i virus?

Su un dispositivo Android, un ripristino delle impostazioni di fabbrica rimuove generalmente un virus. Il sistema operativo Android utilizza un’app sulla sua partizione di ripristino durante un hard reset per ripristinare le impostazioni di fabbrica. Le app dannose sui dispositivi mobili sono meno diffuse rispetto ai sistemi desktop in cui il software antivirus è fondamentale.

Il ripristino delle impostazioni di fabbrica elimina i virus?

L’esecuzione di un ripristino delle impostazioni di fabbrica, noto anche come ripristino di Windows o riformattazione e reinstallazione, distruggerà tutti i dati archiviati sul disco rigido del computer e tutti i virus tranne i più complessi. I virus non possono danneggiare il computer stesso e il ripristino delle impostazioni di fabbrica elimina i punti in cui si nascondono i virus.

Come faccio a bloccare il monitoraggio del mio telefono?

Su Android: apri l’appCassetto, vai in Impostazioni, seleziona Posizione, quindi inserisci Impostazioni posizione di Google. Qui puoi disattivare Segnalazione posizione e Cronologia delle posizioni.

Cosa può vedere un hacker sul tuo telefono?

Gli hacker possono utilizzare keylogger e altri software di monitoraggio per acquisire le sequenze di tasti del telefono e registrare ciò che digiti, come voci di ricerca, credenziali di accesso, password, dettagli della carta di credito e altre informazioni riservate.

Qualcuno può hackerare un telefono con solo un numero di telefono?

No, non direttamente. Un hacker può chiamarti, fingendo di essere qualcuno di ufficiale, e così ottenere l’accesso ai tuoi dati personali. Armati di queste informazioni, potrebbero iniziare ad hackerare i tuoi account online. Ma non possono entrare nel software del tuo telefono e modificarlo solo tramite telefonate.

Il mio telefono è Android hackerato?

Il modo più semplice e veloce per scoprire se sei stato violato è installare un’app di sicurezza o antivirus. Ciò ti consentirà di eseguire la scansione sul tuo dispositivo e scoprire con certezza se è presente un software dannoso installato sul tuo sistema Android.

Riesci a riavere il tuo IG dopo essere stato violato?

Verifica la tua identità con Instagram Esistono due modi per verificare la tua identità per riavere il tuo account Instagram hackerato. Se il tuo account non ha foto di te: Instagram chiederà dettagli come l’indirizzo e-mail, il numero di telefono e il tipo di dispositivo (iPhone, iPad, Android, ecc.)

Etero Talk è stato violato?

Anche gli abbonati Straight Talk e Total Wireless sono interessati da questa violazione dei dati. Fortunatamente, TracFone sembra a conoscenza del problema. Secondo il Wall Street Journal, circa 6.000 abbonati a TracFone hanno presentato reclami sui loro account compromessi.

Come si avvia Android in modalità provvisoria?

Premi il pulsante di accensione del telefono. Quando ill’animazione si avvia, tieni premuto il pulsante di riduzione del volume del telefono. Continua a tenerlo premuto finché l’animazione non termina e il telefono si avvia in modalità provvisoria. Vedrai “Modalità provvisoria” nella parte inferiore dello schermo.

Puoi sbloccare il tuo telefono?

Utilizza l’antivirus integrato nel telefono per rimuovere le app dannose. Alcuni produttori di Android preinstallano app di sicurezza che ti permetteranno di rimuovere qualsiasi app di hacking dal tuo dispositivo senza dover installare nient’altro.

Qualcuno può hackerare il tuo telefono Bluetooth?

Gli hack Bluetooth possono aver luogo quando un hacker utilizza la propria connessione Bluetooth per accedere al tuo telefono. Tuttavia, ciò può accadere solo se il telefono si trova all’interno della portata Bluetooth di un potenziale hacker. Di solito, questo raggio è di circa 30 piedi.

Come posso rendere irrecuperabile il mio telefono?

Ecco come rendere irrecuperabili i dati eliminati utilizzando il distruggidocumenti senza pubblicità, Data Eraser. In modo confuso, questo si chiama Android Eraser nell’app stessa. Tocca Spazio libero nella schermata principale (attenzione a non scegliere Cancellazione completa!) e seleziona Memoria interna. L’app calcolerà la quantità di spazio libero da cancellare.

Un vicino può hackerare il tuo Wi-Fi?

La tua password Wi-Fi è importante da proteggere; dopotutto, se si perde, le persone possono saltare sulla tua rete e fare tutto ciò che vogliono con la tua connessione Internet. Tuttavia, ci sono metodi che le persone usano per prendere la tua password e usare la tua connessione come meglio credono. Gli hacker sanno come hackerare la tua password Wi-Fi.