L’accesso a una rete Wi-Fi aziendale o pubblica consente agli hacker di eseguire varie operazioni, come lo sniffing delle credenziali degli utenti, l’esecuzione di un attacco man-in-the-middle e persino il reindirizzamento delle vittime a siti Web dannosi per ulteriori compromissioni. Le persone spesso associano l’hacking informatico alla compromissione remota di un sistema.

Gli hacker possono accedere in remoto al tuo computer?

Gli hack del desktop remoto diventano un modo comune per gli hacker di accedere a password preziose e informazioni di sistema su reti che si basano su RDP per funzionare. Gli attori malintenzionati sviluppano costantemente modi sempre più creativi per accedere ai dati privati e proteggere le informazioni che possono utilizzare come leva per i pagamenti di riscatto.

Cosa consente agli hacker di accedere liberamente al tuo computer?

Lo fanno acquistando direttamente gli annunci, dirottando l’ad server o hackerando l’account pubblicitario di qualcun altro. Malware venduto come software legittimo – I programmi antivirus falsi hanno infettato milioni di computer. Il software è offerto come gratuito, disponibile tramite Internet che include malware progettato per infettare i computer.

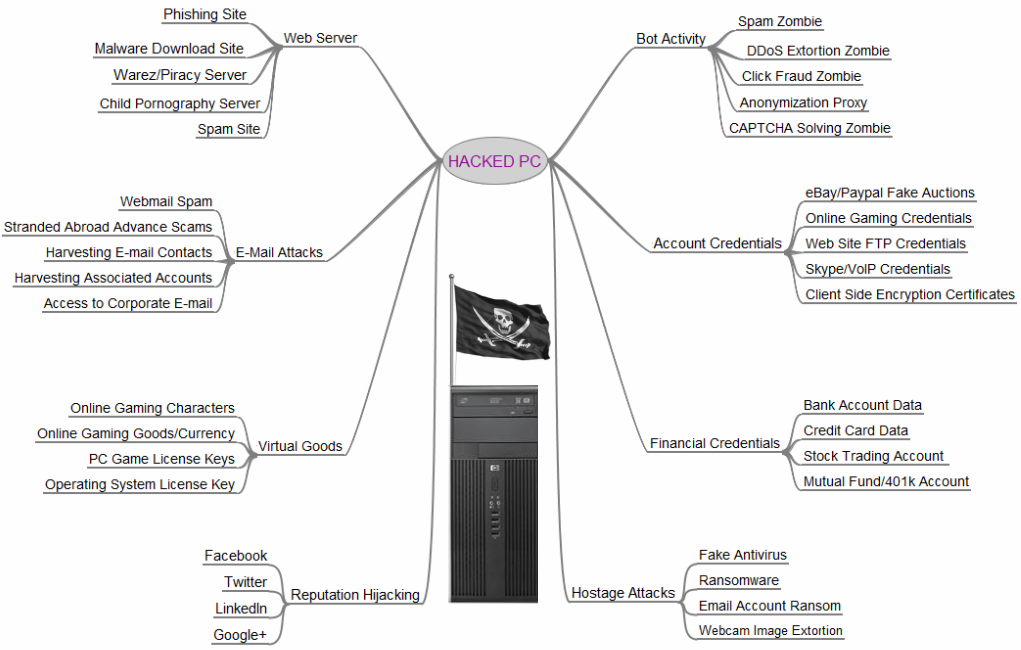

Cosa succede quando un hacker entra nel tuo computer?

L’hacker potrebbe trovarsi dall’altra parte della strada o dall’altra parte del paese. Non importa dove si trovino, possono copiare le foto dal tuo computer sul loro o cancellare i tuoi documenti fiscali. Possono rubare i tuoi dati personali o eliminare i programmi che hai sul tuo computer. Peggio ancora, possono scaricare più virus.

Puoi sapere se qualcuno ha violato il tuo computer?

Finestre popup frequenti, in particolare quelle che ti incoraggiano a visitare siti insoliti o a scaricare antivirus o altri software. Modifiche alla tua home page. E-mail di massa inviate dal tuo account di posta elettronica. Frequenti arresti anomali o prestazioni insolitamente lente del computer.

Cosa offre agli hacker l’accesso apertoal tuo computer?

Lo fanno acquistando direttamente gli annunci, dirottando l’ad server o hackerando l’account pubblicitario di qualcun altro. Malware venduto come software legittimo – I programmi antivirus falsi hanno infettato milioni di computer. Il software è offerto come gratuito, disponibile tramite Internet che include malware progettato per infettare i computer.

Cosa succede quando un hacker entra nel tuo computer?

L’hacker potrebbe trovarsi dall’altra parte della strada o dall’altra parte del paese. Non importa dove si trovino, possono copiare le foto dal tuo computer sul loro o cancellare i tuoi documenti fiscali. Possono rubare i tuoi dati personali o eliminare i programmi che hai sul tuo computer. Peggio ancora, possono scaricare più virus.

Lo spegnimento del computer blocca gli hacker?

In generale, la risposta è no, non puoi hackerare un computer spento. A meno che non siano soddisfatte due condizioni, il PC non può essere riavviato e hackerato dall’esterno, anche se lo si lascia connesso a Internet e all’alimentazione.

Qualcuno può accedere al mio computer da remoto a mia insaputa?

“Qualcuno può accedere al mio computer da remoto a mia insaputa?” La risposta è si!”. Questo potrebbe accadere quando sei connesso a Internet sul tuo dispositivo.

Gli hacker possono hackerare senza Internet?

Un computer offline può essere violato? Tecnicamente, al momento, la risposta è no. Se non ti connetti mai al tuo computer, sei al 100% al sicuro dagli hacker su Internet. Non c’è modo che qualcuno possa hackerare e recuperare, alterare o monitorare le informazioni senza l’accesso fisico.

Qual è la prima cosa che fai quando vieni hackerato?

Passaggio 1: modifica le password Questo è importante perché gli hacker cercano qualsiasi punto di ingresso in una rete più ampia e possono accedervi tramite una password debole. Su account o dispositivi checontengono informazioni riservate, assicurati che la tua password sia sicura, unica e non facilmente intuibile.

Gli hacker possono essere rintracciati?

La maggior parte degli hacker capirà che possono essere rintracciati dalle autorità che identificano il loro indirizzo IP, quindi gli hacker avanzati cercheranno di renderti il più difficile possibile scoprire la loro identità.

Cosa succede quando vieni hackerato?

Questo può essere davvero grave, gli hacker possono utilizzare i dati della tua identità per aprire conti bancari, ottenere carte di credito, ordinare prodotti a tuo nome, rilevare account esistenti e stipulare contratti di telefonia mobile. Gli hacker potrebbero persino ottenere documenti autentici come passaporti e patenti di guida a tuo nome una volta che hanno rubato il tuo …

Chi è l’hacker numero 1 al mondo?

Kevin Mitnick è l’autorità mondiale in materia di hacking, ingegneria sociale e formazione sulla sensibilizzazione alla sicurezza. In effetti, la suite di formazione sulla sensibilizzazione alla sicurezza degli utenti finali basata su computer più utilizzata al mondo porta il suo nome. Le presentazioni principali di Kevin sono in parte spettacolo di magia, in parte istruzione e tutte in parte divertenti.

Qualcuno sta spiando il mio computer?

Per aprire Activity Monitor, premi Comando + barra spaziatrice per aprire Spotlight Search. Quindi, digita Activity Monitor e premi Invio. Controlla l’elenco per tutto ciò che non riconosci. Per chiudere un programma o un processo, fai doppio clic, quindi premi Esci.

Qualcuno può accedere in remoto al mio computer a mia insaputa?

Ci sono due modi in cui qualcuno può accedere al tuo computer senza il tuo consenso. Un membro della famiglia o un college di lavoro sta effettuando l’accesso fisico al tuo computer o telefono quando non ci sei, oppure qualcuno sta accedendo al tuo computer da remoto.

Come fanno gli hacker ad hackerare da remoto?

Gli hacker remoti utilizzano vari metodi di distribuzione del malware; il più comune (e probabilmente ilmodo più semplice) per gli hacker di raggiungere vittime ignare è attraverso campagne di phishing. In questo scenario, gli hacker invieranno e-mail con collegamenti o file, su cui i destinatari ignari potrebbero fare clic.

Cosa consente agli hacker di accedere liberamente al tuo computer?

Lo fanno acquistando direttamente gli annunci, dirottando l’ad server o hackerando l’account pubblicitario di qualcun altro. Malware venduto come software legittimo – I programmi antivirus falsi hanno infettato milioni di computer. Il software è offerto come gratuito, disponibile tramite Internet che include malware progettato per infettare i computer.

Cosa succede quando un hacker entra nel tuo computer?

L’hacker potrebbe trovarsi dall’altra parte della strada o dall’altra parte del paese. Non importa dove si trovino, possono copiare le foto dal tuo computer sul loro o cancellare i tuoi documenti fiscali. Possono rubare i tuoi dati personali o eliminare i programmi che hai sul tuo computer. Peggio ancora, possono scaricare più virus.

Gli hacker possono accedere a un computer inattivo?

Un computer non può essere violato “in” modalità di sospensione, ma può essere violato se l’utente riprende il proprio computer per farlo tornare a funzionare sotto il potere del sistema operativo o se l’hacker attiva un Wake-on- LAN (WOL).

La sospensione del computer impedisce agli hacker?

Ciò significa che in modalità di sospensione, non è possibile accedere al computer tramite una connessione di rete. Un hacker ha bisogno di una connessione di rete attiva al tuo computer per potervi accedere. Un computer in modalità di sospensione è protetto dagli hacker tanto quanto un computer spento.

Il laptop può essere violato tramite WIFI?

Probabilmente hai sentito parlare dei pericoli dell’utilizzo di Wi-Fi pubblico non protetto, quindi sai che gli hacker sono là fuori a curiosare. È abbastanza facile hackerare un laptop o un dispositivo mobile su unconnessione Wi-Fi pubblica senza protezione. Gli hacker possono leggere le tue email, rubare password e persino dirottare gli accessi al tuo sito web.

Come può un hacker accedere al tuo computer?

10 modi in cui gli hacker possono accedere al tuo laptop 1 Phishing. … 2 Malware. … 3 password deboli. … 4 Ingegneria sociale. … 5 Rete non sicura. … 6 Connessione USB. … 7 Software obsoleto. … 8 Download da fonti non verificate o siti pericolosi. … 9 Fare clic su annunci falsi. …

Un computer può essere violato tramite una porta aperta?

Hackerare il tuo computer tramite porte aperte Per hackerare il tuo computer, gli hacker spesso fanno affidamento su porte aperte. Queste non sono le porte fisiche del tuo computer (come la porta USB) ma gli endpoint della connessione Internet che raccolgono i pacchetti di dati in base al loro ambito (invio di un’e-mail, accesso a una pagina Web).

Cos’è l’hacking e come funziona?

Una volta considerati come curiosità esplorativa, gli hacker accedevano ai sistemi senza autorizzazione solo per vedere se potevano. L’hacking si è trasformato nel tempo in intrusioni aggressive nei sistemi informatici per profitti illeciti. Ora gli hacker prendono di mira i sistemi vulnerabili e estraggono dati utili che possono essere utilizzati per fare o rubare denaro o per commettere frodi.

Come viene hackerata un’unità USB?

A volte, gli hacker infettano un’unità USB con software malware e la lasciano nei bar o nei luoghi pubblici. Qualcuno di passaggio potrebbe prendere l’unità USB e collegarla al proprio computer. Inutile dire che una volta inserita l’unità, il computer viene compromesso e l’hacker ottiene l’accesso alle informazioni private della vittima.