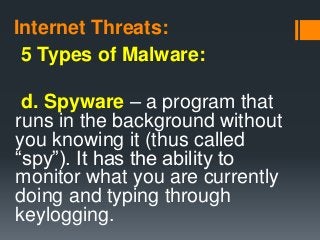

un programma che viene eseguito in background a tua insaputa (quindi chiamato “spia”). Ha la capacità di monitorare ciò che stai facendo e digitando tramite keylogging. utilizzato per registrare la sequenza di tasti eseguita dagli utenti.

Cos’è un programma che viene eseguito in background senza che tu lo sappia che ha la capacità di monitorare ciò che stai facendo attualmente?

Lo spyware è un tipo di programma che viene installato con o senza la tua autorizzazione sui tuoi personal computer per raccogliere informazioni sugli utenti, sul loro computer o sulle abitudini di navigazione, tiene traccia di tutto ciò che fai a tua insaputa e lo invia all’utente remoto.

Che tipo di programma viene eseguito in background senza saperlo?

Un demone è un tipo di processo in background progettato per essere eseguito continuamente in background, in attesa che si verifichino eventi o condizioni siano soddisfatte. Questi processi in genere utilizzano risorse di sistema minime ed eseguono attività che richiedono un input minimo o nullo da parte dell’utente.

Cosa intendi per spyware?

Lo spyware è un software dannoso che entra nel computer di un utente, raccoglie dati dal dispositivo e dall’utente e li invia a terzi senza il loro consenso. Una definizione di spyware comunemente accettata è un filo di malware progettato per accedere e danneggiare un dispositivo senza il consenso dell’utente.

Quali minacce Internet si sono travestite da programma utile e consentono agli hacker di ottenere le tue informazioni?

Troiano. Un Trojan si traveste da codice o software desiderabile. Una volta scaricato da utenti ignari, il Trojan può assumere il controllo dei sistemi delle vittime per scopi dannosi.

Che tipo di programma viene eseguito in background senza saperlo?

Un demone è un tipo di processo in background progettato per essere eseguito continuamente in background, in attesa che si verifichino eventi ocondizione/i da soddisfare. Questi processi in genere utilizzano risorse di sistema minime ed eseguono attività che richiedono un input minimo o nullo da parte dell’utente.

Che cos’è spyware e adware?

Gli spyware sono programmi progettati per tenere traccia di tutte le attività del tuo computer, da quali applicazioni utilizzi a quali siti web visiti. Gli adware sono programmi che visualizzano vari annunci pubblicitari e offerte, spesso in base ai siti Web visitati.

Cosa è in esecuzione in background sul mio computer?

Puoi accedere a Task Manager premendo i tasti di scelta rapida Ctrl + Alt + Canc sulla tastiera, quindi seleziona Task Manager. Puoi anche fare clic con il pulsante destro del mouse sulla barra delle applicazioni di Windows e selezionare Task Manager.

Cosa significa eseguire in background?

Quando hai un’app in esecuzione, ma non è al centro dello schermo, viene considerata in esecuzione in background.

Che cos’è un background nella programmazione?

Quando si fa riferimento a sistemi operativi multitasking, lo sfondo è il luogo in cui è in esecuzione un programma attivo, ma non visibile all’utente. Ad esempio, potresti avere un programma che riproduce musica, ridurre a icona il programma e continuare ad ascoltare la musica mentre navighi in Internet. Nota.

La VPN può bloccare lo spyware?

Utilizza una VPN: sebbene una VPN non possa impedire il download di spyware sul tuo dispositivo, può mascherare la tua posizione e impedire che il tuo comportamento online venga tracciato e monitorato. Le migliori VPN dispongono anche di software anti-malware e di blocco degli annunci, come CyberGhost.

Come faccio a sapere se ho uno spyware?

Fai attenzione ai seguenti indizi: lentezza crescente e risposta lenta. Messaggi pubblicitari o pop-up imprevisti (lo spyware è spesso confezionato con adware). Nuove barre degli strumenti, motori di ricerca e home page di Internet che non ricordi di aver installato.

Un programma che viene eseguito in background senza che tu lo sappia ha la capacità di monitorare ciò che stai facendo e digitando tramite keylogging?

Un keylogger, a volte chiamato keystroke logger o keyboard capture, è un tipo di tecnologia di sorveglianza utilizzata per monitorare e registrare ogni sequenza di tasti su un computer specifico.

Quale malware viene utilizzato per rubare informazioni dal tuo computer a tua insaputa?

Lo spyware raccoglie le tue informazioni personali e le trasmette a terzi interessati a tua insaputa o senza il tuo consenso. Lo spyware è noto anche per l’installazione di virus Trojan. L’adware mostra annunci pop-up quando sei online.

Che tipo di malware può diffondersi senza l’interazione umana?

Un worm è un tipo di virus che può diffondersi senza l’interazione umana. I worm spesso si diffondono da un computer all’altro e occupano memoria preziosa e larghezza di banda della rete, il che può causare l’interruzione della risposta del computer. I worm possono anche consentire agli aggressori di accedere al tuo computer da remoto.

Quale nome viene dato a un programma dannoso che si presenta sotto le spoglie di un programma utile *?

Cavalli di Troia I programmi di cavalli di Troia sono malware mascherati da software legittimo. Un programma cavallo di Troia si nasconderà sul tuo computer finché non verrà richiamato.

In che modo lo spyware infetta un computer?

Alcuni modi comuni in cui il tuo dispositivo potrebbe essere infettato da spyware includono: Accettare un prompt o un popup senza prima leggerlo. Download di software da una fonte inaffidabile. Apertura di allegati e-mail da mittenti sconosciuti.

Che tipo di programma viene eseguito in background senza saperlo?

Un demone è un tipo di processo in background progettato per essere eseguito continuamente in background, in attesa che si verifichino eventi o condizioni siano soddisfatte. Questei processi in genere utilizzano risorse di sistema minime ed eseguono attività che richiedono un input minimo o nullo da parte dell’utente.

Che cos’è uno spyware Trojan?

Un Trojan, o cavallo di Troia, è un tipo di malware che nasconde il suo vero contenuto per indurre un utente a pensare che sia un file innocuo.

Che cos’è phishing e spyware?

Viene inviata un’e-mail di phishing per ingannare l’utente. L’e-mail è seminata con un trojan o contiene un collegamento per scaricare il trojan o lo spyware. Il Trojan/spyware monitora e segnala l’attività dell’utente e invia dati di accesso o altri dati riservati all’utente malintenzionato non appena rileva l’accesso dell’utente alla pagina di destinazione.

Qual è il tipo più comune di spyware?

Adware: questo è il tipo più comune. Fa apparire costantemente la pubblicità pop-up. Non solo è fastidioso, ma qualsiasi informazione che fornisci potrebbe essere archiviata e inviata senza la tua autorizzazione quando accedi a uno di questi siti.

Cos’è un virus per i computer?

Un virus informatico è un tipo di software dannoso, o malware, che si diffonde tra i computer e provoca danni a dati e software.

Cos’è un programma in background?

Un programma che viene eseguito in background a tua insaputa. Ha la capacità di monitorare ciò che stai facendo e digitando tramite la registrazione dei tasti. A. Worm B. Spyware C. Virus D. Fair Use 15. Un programma dannoso progettato per il trasferimento da un computer all’altro con qualsiasi mezzo possibile. R.

Quali sono i programmi che vengono eseguiti sullo sfondo del computer?

Ci sono programmi e utilità che vengono eseguiti in background su ogni computer. Alcuni di questi programmi sono necessari per il funzionamento del sistema. Altri possono essere malware, adware o programmi dannosi progettati per dirottare il tuo computer o informazioni personali.

Cosa sono gli sfondi nascostiprogrammi?

Altri potrebbero essere malware, adware o programmi dannosi progettati per dirottare il tuo computer o informazioni personali. Discutiamo di alcuni modi per accedere a questi programmi nascosti in background: la maggior parte delle persone ha almeno sentito parlare di “Ctrl+Alt+Canc”.

Come posso vedere quali processi sono in esecuzione in background?

Ci sono siti che forniranno una spiegazione della maggior parte dei processi trovati in esecuzione sullo sfondo del tuo computer. La gestione del computer è un’altra funzionalità del sistema operativo Windows che ti consentirà di visualizzare i servizi e le applicazioni in esecuzione sullo sfondo del tuo computer.