Brave e Google Chrome sono entrambi browser Web basati su Chromium; sono entrambi compatibili con la maggior parte delle estensioni presenti sul Chrome Web Store. E la stragrande maggioranza delle estensioni che trovi sono sicure.

Le estensioni di Chrome possono danneggiare il tuo computer?

Le estensioni del browser sono un ottimo modo per espandere le funzionalità del tuo browser preferito. Ma le cattive estensioni di Chrome possono causare molto più danni che aiuto. Sia che utilizzino molte risorse di sistema, raccolgano i tuoi dati, installino adware, reindirizzano le tue ricerche a siti di spam o simili, non li vuoi sul tuo sistema.

Le estensioni di Chrome possono rubare le password?

Le estensioni di Chrome non possono rubare le tue password per impostazione predefinita. Quando aggiungi un’estensione, concedi una serie di autorizzazioni. Se si approva l’accesso ai contenuti del sito, i dati sensibili possono essere letti dall’estensione, inclusi nomi utente e password di accesso. È essenziale controllare le estensioni prima di installarle.

Le estensioni di Chrome possono danneggiare il tuo computer?

Le estensioni del browser sono un ottimo modo per espandere le funzionalità del tuo browser preferito. Ma le cattive estensioni di Chrome possono causare molto più danni che aiuto. Sia che utilizzino molte risorse di sistema, raccolgano i tuoi dati, installino adware, reindirizzano le tue ricerche a siti di spam o simili, non li vuoi sul tuo sistema.

Tutte le estensioni del browser sono sicure?

Dipende davvero dal tipo di estensioni che stai installando; il più grande rischio per la sicurezza che rappresentano è rappresentato dalla gestione delle autorizzazioni. La buona notizia è che la maggior parte dei browser Web moderni dispone di un sistema di autorizzazioni per le estensioni e alcuni utilizzano pochissime autorizzazioni per eseguire le proprie attività.

Le estensioni del browser possono rubare dati?

Molte estensioni del browser sono sicure, ma alcune sono dannose e potrebbero esporti a frodi e furti di identità.

Le estensioni di Chrome possono contenere virus?

Le estensioni di Chrome dannose possono essere create con codice dannoso fin dall’inizio oppure possono essere “aggiornate” con codice dannoso una volta raggiunto un certo livello di popolarità.

Chrome dovrebbe utilizzare le estensioni?

Risposta: le estensioni di Chrome provengono da un’ampia varietà di sviluppatori. Google considera la maggior parte delle estensioni un uso sicuro. Tuttavia, gli utenti dovrebbero procedere con cautela prima di installare estensioni con pochi download o recensioni.

Le estensioni del browser possono essere malware?

Estensioni del browser pericolose possono compromettere seriamente la tua sicurezza. Al momento, Google Chrome è l’unico browser che ti chiede di accettare le autorizzazioni dell’estensione del browser. Se non selezionate, le estensioni del browser pericolose potrebbero registrare le sequenze di tasti o persino fornire un passaggio per il malware per farsi strada sul tuo dispositivo.

Che cos’è un’estensione dannosa?

Il malware di estensione è qualsiasi estensione del browser sviluppata intenzionalmente con un codice che causa comportamenti indesiderati o il cui codice è stato compromesso da un utente malintenzionato per farlo. Come altri tipi di software, le estensioni del browser possono essere progettate per eseguire attacchi.

Le estensioni di Chrome raccolgono dati?

A partire dal prossimo anno, le estensioni di Chrome mostreranno quali dati raccolgono dagli utenti. Google aggiungerà una sezione “Pratiche sulla privacy” nella pagina del Web Store di ciascuna estensione di Chrome che elenca i dati che raccolgono dagli utenti e cosa prevede di farne lo sviluppatore.

L’estensione può vedere la mia password?

Le estensioni del browser sono molto più pericolose di quanto la maggior parte delle persone pensi. Questi piccoli strumenti spesso hanno accesso a tutto ciò che fai online, quindi possono acquisire le tue password, tenere traccia della tua navigazione web, inserire annunci pubblicitari nelle pagine web che visiti e altro ancora.

A cosa hanno accesso le estensioni di Chromea?

Le tue schede e l’attività di navigazione: l’app o l’estensione può vedere gli URL e i titoli dei siti web che visiti. Può anche aprire e chiudere schede e finestre, nonché passare a nuove pagine in schede e finestre aperte. La tua posizione fisica: l’app o l’estensione può utilizzare la posizione corrente del tuo computer o dispositivo.

Le estensioni di Chrome possono contenere virus?

Le estensioni di Chrome dannose possono essere create con codice dannoso fin dall’inizio oppure possono essere “aggiornate” con codice dannoso una volta raggiunto un certo livello di popolarità.

L’estensione Orange Monkey è sicura?

Sì, è un’estensione Chrome affidabile per la gestione degli script utente con oltre 2 milioni di utenti.

La ricerca di musica per Chrome è sicura?

Per questo motivo, Music Search per Chrome è classificato come browser hijacker. Inoltre, spia l’attività di navigazione degli utenti. Poiché la maggior parte degli utenti scarica/installa involontariamente browser hijacker, sono anche considerati PUA (applicazioni potenzialmente indesiderate).

L’estensione per il download rapido dei file è sicura?

Il download rapido di file è un’estensione del browser canaglia che abbiamo scoperto durante l’ispezione di pagine Web di download non affidabili. Questo software è promosso come strumento di gestione dei download. Tuttavia, Quick Files Download funziona effettivamente come adware: mostra vari annunci pubblicitari e spie sull’attività di navigazione degli utenti.

Le estensioni di Chrome possono danneggiare il tuo computer?

Le estensioni del browser sono un ottimo modo per espandere le funzionalità del tuo browser preferito. Ma le cattive estensioni di Chrome possono causare molto più danni che aiuto. Indipendentemente dal fatto che utilizzino molte risorse di sistema, raccolgano i tuoi dati, installino adware, reindirizzano le tue ricerche a siti di spam o simili, non li vuoi sul tuo sistema.

L’estensione del browser può rubare la password?

Ricorda quel controllo ortograficoestensione del browser che richiedeva i permessi per leggere e analizzare tutto ciò che scrivi? Gli esperti di sicurezza informatica avvertono che esiste un’alta probabilità che alcune estensioni utilizzino in modo improprio il tuo consenso per rubare le password che inserisci nel browser web.

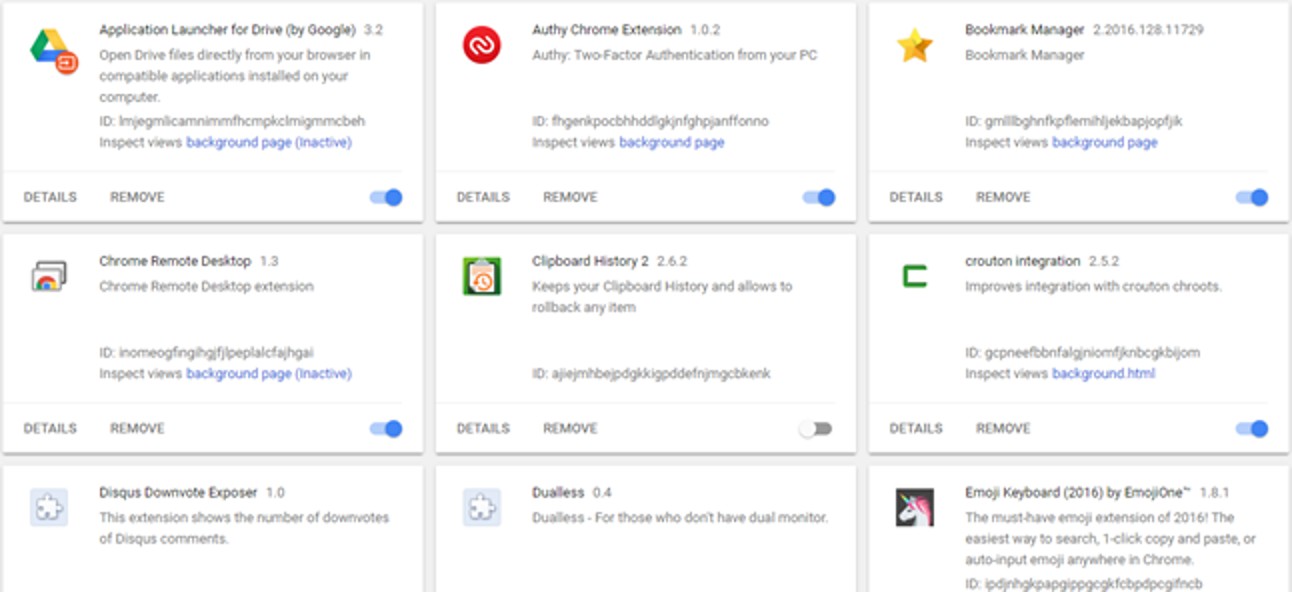

Le estensioni di Google sono gratuite?

Tutte queste estensioni sono gratuite, quindi non c’è nulla di male nel provarle. Puoi facilmente disabilitarli o rimuoverli digitando chrome://extensions/ nella barra degli indirizzi di Chrome o facendo clic con il pulsante destro del mouse sull’icona di un’estensione nella barra degli strumenti per rimuoverla.

Qual è l’estensione del browser più popolare?

L’utilizzo di Google Chrome è aumentato costantemente negli ultimi anni e ora è il browser più popolare negli Stati Uniti

Google Chrome può essere infettato?

Google Chrome include una funzione per sincronizzare i dati del tuo browser tra computer, comprese le estensioni del browser web. Questa è una funzione utile, ma quando un malware infetta il tuo browser Google Chrome, può fare l’autostop sui dati di sincronizzazione e diventare difficile da rimuovere con i programmi antivirus.