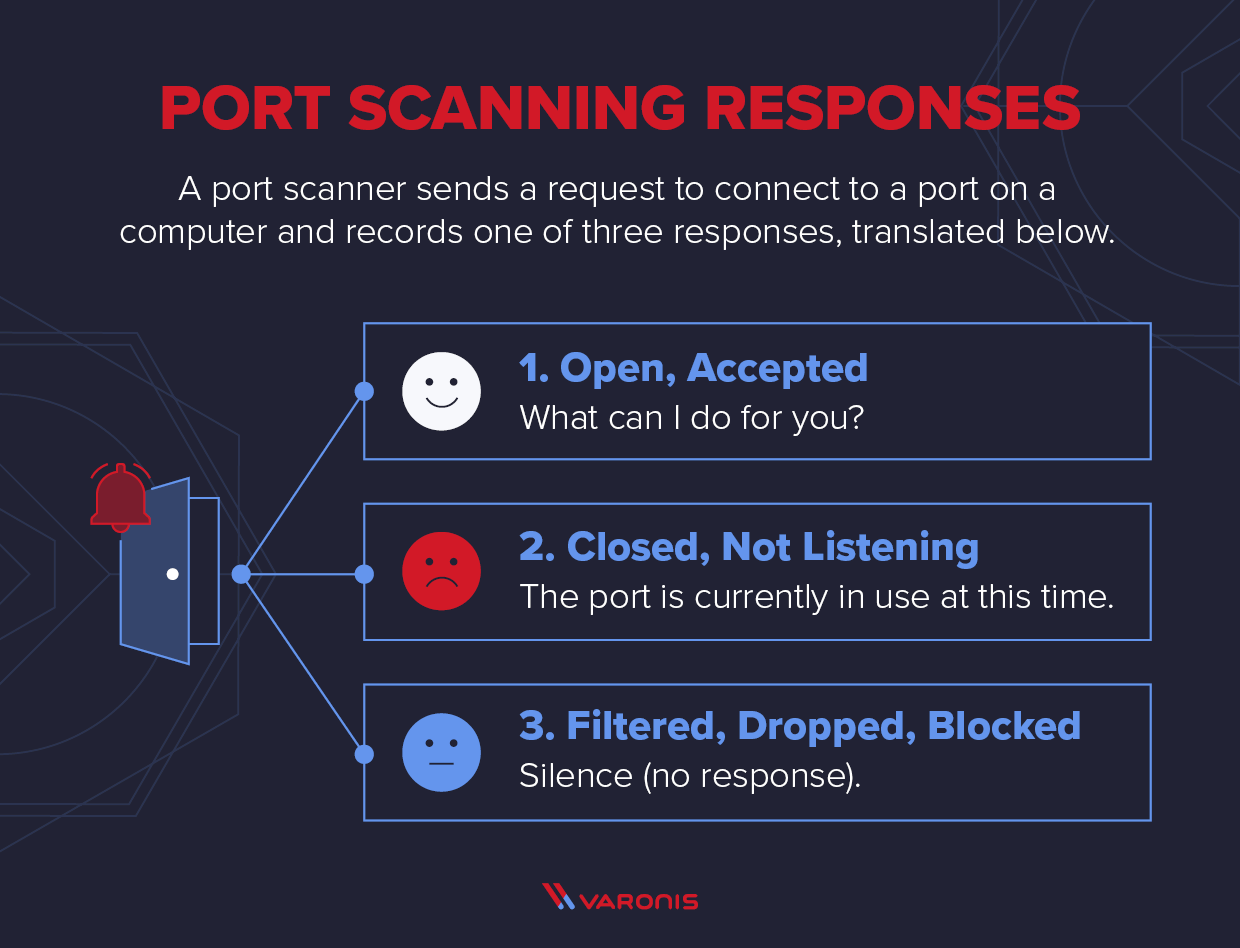

Durante una scansione delle porte, gli hacker inviano un messaggio a ciascuna porta, uno alla volta. La risposta che ricevono da ciascuna porta determina se viene utilizzata e rivela potenziali punti deboli. I tecnici della sicurezza possono eseguire regolarmente la scansione delle porte per l’inventario della rete e per esporre possibili vulnerabilità della sicurezza.

Si può essere violati attraverso una porta aperta?

Il port forwarding è un rischio per la sicurezza? Se non configurati correttamente, il port forwarding e le porte aperte possono creare una superficie di attacco comunemente utilizzata dagli hacker per ottenere l’accesso ai sistemi. Tieni le porte chiuse e non fare port forward!

Cosa può fare un utente malintenzionato con le porte aperte?

Gli aggressori utilizzano le porte aperte per trovare potenziali exploit. Per eseguire un exploit, l’attaccante deve trovare una vulnerabilità. Per trovare una vulnerabilità, l’aggressore deve rilevare l’impronta digitale di tutti i servizi in esecuzione su una macchina, inclusi i protocolli utilizzati, i programmi che li implementano e, idealmente, le versioni di tali programmi.

Quali porte non dovrebbero mai essere aperte?

Porte 80, 443, 8080 e 8443 (HTTP e HTTPS) Sono particolarmente vulnerabili a cross-site scripting, SQL injection, falsificazioni di richieste cross-site e attacchi DDoS.

Una porta è aperta se è in ascolto?

Quindi, aprire una porta significa renderla disponibile all’esterno se un’applicazione è in ascolto. In caso contrario, verrà visualizzato come “chiuso” nelle scansioni nmap.

La porta 443 può essere violata?

No. La “Porta 443” non può essere violata. Né può farlo qualsiasi altra porta.

Quali sono i 3 motivi per cui gli hacker hackerano?

Alcuni motivi comuni per l’hacking includono il diritto di vantarsi di base, la curiosità, la vendetta, la noia, la sfida, il furto a scopo di lucro, il sabotaggio, il vandalismo, lo spionaggio aziendale, il ricatto e l’estorsione. È noto che gli hacker citano regolarmente questi motivi per spiegare il loro comportamento.

Devo chiudere le porte aperte?

Se hai porte del router non necessarie aperte, potrebbe diventare un rischio per la sicurezza o la privacy, poiché agli hacker potrebbe essere fornito l’accesso remoto. La soluzione migliore è chiudere le porte inutilizzate tramite il router stesso. Assicurati che la tua rete funzioni correttamente e di aver messo da parte l’indirizzo IP, la password e il nome della rete del tuo router.

Cosa si può fare con la porta aperta?

Una porta aperta è una porta di rete che accetta il traffico utilizzando TCP o UDP e consente la comunicazione con le tecnologie server sottostanti. Le porte aperte sono necessarie quando si ospitano servizi remoti a cui gli utenti finali possono connettersi.

C’è pericolo nel port forwarding?

Il port forwarding di solito significa lasciare un vuoto nella tua sicurezza. Questo può essere potenzialmente pericoloso perché gli hacker potrebbero anche usarlo per penetrare nella tua rete. Di conseguenza, ci sono alcuni casi documentati in cui una porta aperta è stata utilizzata come vettore di attacco.

Una porta aperta è una vulnerabilità?

Vulnerabilità delle porte aperte Come accennato all’inizio, le porte aperte forniscono una “superficie di attacco” più ampia o l’opportunità per un utente malintenzionato di trovare vulnerabilità, exploit, configurazioni errate e altri rischi dovuti alla comunicazione di rete consentita su una porta di rete specifica .

La porta 443 può essere violata?

No. La “Porta 443” non può essere violata. Né può farlo qualsiasi altra porta.

Cosa può fare un hacker con la porta 80?

– [Istruttore] Gli hacker usano le porte per entrare e attaccare un sistema e anche per uscire da un sistema senza essere notati. La porta 80 è una porta predefinita per HTTP. Diversi attacchi utilizzano la porta 80 per ottenere l’accesso ai servizi di back-end e includono buffer overflow, SQL injection e cross-site scripting.

La porta 8080 è un rischio per la sicurezza?

Porta 8080 e 8088 — Alternativa HTTP Perché queste due porte lo sonoAlternative HTTP per il traffico web, intrinsecamente non hanno la crittografia incorporata durante la comunicazione dei dati. Ciò rende tutto il traffico Web comunicato sulla rete suscettibile di essere intercettato e intercettato dagli attori delle minacce.

Cosa sono le porte non sicure?

Un porto o un attracco non sarà sicuro se la nave non è in grado di raggiungere il porto in sicurezza. Ad esempio un porto può essere considerato insicuro anche se la nave subisce danni durante il suo passaggio su un fiume o canale quando si avvicina ad un porto.

La scansione delle porte è una minaccia?

La scansione delle porte è un metodo utilizzato dagli aggressori per definire l’ambito del proprio ambiente di destinazione inviando pacchetti a porte specifiche su un host e utilizzando le risposte per trovare vulnerabilità e comprendere quali servizi e versioni dei servizi sono in esecuzione su un host.

Gli hacker possono vedere il tuo schermo?

Gli hacker possono accedere al monitor del tuo computer: un esperto di sicurezza informatica ci mostra quanto sia facile.

Gli hacker possono vedere attraverso la tua videocamera?

Inoltre, i famosi sviluppatori di app non sono immuni dalle accuse di averti guardato attraverso la fotocamera del tuo telefono. In genere, tuttavia, uno stalker dovrebbe installare uno spyware sul tuo dispositivo per comprometterlo. Gli hacker possono accedere fisicamente al tuo telefono, tramite app, file multimediali e persino emoji.

Qual è la prima cosa che fai quando vieni hackerato?

Passaggio 1: modifica delle password Questo è importante perché gli hacker sono alla ricerca di qualsiasi punto di ingresso in una rete più ampia e potrebbero ottenere l’accesso tramite una password debole. Su account o dispositivi che contengono informazioni riservate, assicurati che la tua password sia sicura, univoca e non facilmente indovinabile.

Cosa può fare un hacker con la porta 80?

– [Istruttore] Gli hacker usano le porte per entrare e attaccare un sistema e anche per uscire da un sistema senza essere notati. Porta80 è una porta predefinita per HTTP. Diversi attacchi utilizzano la porta 80 per ottenere l’accesso ai servizi di back-end e includono buffer overflow, SQL injection e cross-site scripting.