Google ha aggiunto questo avviso di monitoraggio della rete come parte dei miglioramenti della sicurezza di Android KitKat (4.4). Questo avviso indica che un dispositivo ha almeno un certificato installato dall’utente, che potrebbe essere utilizzato da malware per monitorare il traffico di rete crittografato.

Qualcuno sta monitorando la mia Internet?

I provider di servizi Internet (ISP) possono vedere tutto ciò che fai online. Possono tenere traccia di cose come quali siti web visiti, quanto tempo ci dedichi, i contenuti che guardi, il dispositivo che stai utilizzando e la tua posizione geografica.

La mia attività su Internet viene monitorata sul mio telefono?

Per controllare l’utilizzo dei dati mobili su Android, vai su Impostazioni > Rete e Internet > Utilizzo dei dati. In Mobile vedrai la quantità totale di dati cellulari utilizzati dal tuo telefono. Tocca Utilizzo dati mobili per vedere come è cambiato l’utilizzo dei dati nel tempo. Da qui puoi identificare eventuali picchi recenti.

Come faccio a sapere se il mio indirizzo IP viene tracciato?

Il comando Netstat funziona al meglio quando hai il minor numero possibile di applicazioni aperte, preferibilmente un solo browser Internet. Netstat genera un elenco di indirizzi IP (Internet Protocol) a cui il computer invia le informazioni.

Come faccio a rimuovere il filtro Kaspersky?

Vai alla sezione Impostazioni di rete. Deseleziona la casella di controllo Monitora tutte le porte per le applicazioni dall’elenco consigliato da Kaspersky. Fare clic su Salva e riavvia il computer.

Qualcuno può spiarti tramite Wi-Fi?

Semplicemente ascoltando i segnali Wi-Fi esistenti, qualcuno sarà in grado di vedere attraverso il muro e rilevare se c’è attività o dove c’è un essere umano, anche senza conoscere la posizione dei dispositivi. Possono essenzialmente fare una sorveglianza di monitoraggio di molte località. È molto pericoloso.”

Come posso vedere chi c’è sul miorete?

Come accedere a un elenco di dispositivi collegati. Il modo più accurato per accedere a un elenco di dispositivi collegati è accedere alla pagina delle impostazioni del router. Se il tuo router è stato fornito dal tuo servizio Internet, come Spectrum, potresti essere in grado di accedere facilmente al tuo account per trovare queste informazioni.

Qualcuno può monitorare la tua attività su Internet tramite Wi-Fi?

Beh, la risposta breve alla domanda è sì. Quasi tutti i router Wi-Fi conservano i registri dei siti Web visitati dai dispositivi collegati. Solo il proprietario del Wi-Fi ha il permesso di controllare i log del router Wi-Fi per capire quale utente connesso ha visitato quali siti web.

Come faccio a bloccare il monitoraggio del mio telefono?

Su Android: apri l’App Drawer, vai in Impostazioni, seleziona Posizione, quindi entra in Impostazioni posizione Google. Qui puoi disattivare Segnalazione posizione e Cronologia delle posizioni.

Dovrei essere preoccupato se qualcuno ha il mio indirizzo IP?

No, non dovresti preoccuparti se qualcuno ha il tuo indirizzo IP. Se qualcuno ha il tuo indirizzo IP, potrebbe inviarti spam o limitare il tuo accesso a determinati servizi. In casi estremi, un hacker potrebbe essere in grado di impersonare te. Tuttavia, tutto ciò che devi fare per risolvere il problema è cambiare il tuo indirizzo IP.

Qualcuno può spiarmi con il mio indirizzo IP?

Un hacker potrebbe spiare il tuo indirizzo IP per tenere traccia dei tuoi eventi e utilizzare il tuo indirizzo IP a proprio vantaggio. Gli intrusi possono utilizzare tecniche sofisticate insieme al tuo indirizzo IP per hackerare i tuoi sistemi. Come utente, vorresti navigare in Internet in piena libertà e senza temere alcuna violazione della privacy.

Qualcuno può monitorare la mia cronologia di navigazione?

Vulnerabilità. La navigazione privata non è sicura, né è completamente privata. È una funzionalità del tuo browser Web, il che significa che possono farlo altre applicazioniaccedere ancora alla tua attività online. Se sul tuo computer è installato un keylogger o uno spyware, qualcuno può utilizzare questi programmi per tenere traccia della tua attività di navigazione privata.

Il mio vicino può vedere la mia attività su Internet?

La risposta breve è “Assolutamente!” Chiunque ti fornisca la tua connessione Internet può monitorare tutto il traffico che attraversa il tuo utilizzo di quella connessione.

Qualcuno può spiarmi con il mio indirizzo IP?

Un hacker potrebbe spiare il tuo indirizzo IP per tenere traccia dei tuoi eventi e utilizzare il tuo indirizzo IP a proprio vantaggio. Gli intrusi possono utilizzare tecniche sofisticate insieme al tuo indirizzo IP per hackerare i tuoi sistemi. Come utente, vorresti navigare in Internet in piena libertà e senza temere alcuna violazione della privacy.

Devo disabilitare Kaspersky?

Importante: Kaspersky Lab sconsiglia vivamente di disabilitare la protezione o i componenti di protezione, poiché la loro disattivazione potrebbe causare infezioni del computer e perdita di dati.

È possibile utilizzare un router come dispositivo di ascolto?

I router domestici di 10 produttori, tra cui Linksys, DLink e Belkin, possono essere trasformati in postazioni di ascolto nascoste che consentono alla Central Intelligence Agency di monitorare e manipolare il traffico in entrata e in uscita e infettare i dispositivi connessi.

Il proprietario del WiFi può vedere cosa cerco?

— Il proprietario del Wi-Fi può vedere ciò che cerco? La risposta è “NO” a meno che non utilizzi un motore di ricerca obsoleto del passato. Oggi tutte le ricerche Web contemporanee hanno HTTPS abilitato sui loro siti, quindi tutti i dati all’interno di tutte le pagine dei motori di ricerca sono crittografati e nessun proprietario del WiFi può vedere ciò che hai cercato.

Cosa può vedere il proprietario del Wi-Fi?

I possessori di Wi-Fi possono effettivamente vedere più di quanto tu possa pensare. Con l’accesso agli strumenti e al software giusti, un proprietario Wi-Fi può vedere i siti che hai visitato, la data e l’oradi visitare detti siti e persino la durata della permanenza su un sito. Il proprietario del Wi-Fi deve prima accedere al proprio router per accedere all’attività di navigazione.

Cosa devo comporre per vedere se il mio telefono è stato violato?

Utilizza il codice *#21# per vedere se gli hacker rintracciano il tuo telefono con intenzioni dannose. Puoi anche utilizzare questo codice per verificare se le tue chiamate, messaggi o altri dati vengono deviati. Mostra anche lo stato delle informazioni deviate e il numero a cui le informazioni vengono trasferite.

Quale numero chiami per vedere se il tuo telefono è sotto controllo?

Puoi utilizzare codici USSD segreti per mantenere la tua sicurezza e privacy. Vai all’interfaccia della tastiera e digita *#21*, *#67# o *#62#, quindi tocca l’icona del quadrante. Se uno non funziona, provane un altro.

Come faccio a sapere se qualcuno sta monitorando la mia posizione?

Android e iPhone iOS non notificano o danno indicazioni quando qualcuno controlla la tua posizione. Nella barra delle notifiche viene visualizzata una breve icona quando il GPS viene utilizzato dai servizi di localizzazione. Qualsiasi numero di app o processi di sistema attiva un controllo della posizione.

*# 21 ti dice se il tuo telefono è sotto controllo?

Il codice non mostra se un telefono è stato toccato How-to Geek ha descritto la funzione *#21# come un “codice di interrogazione” che consente agli utenti di visualizzare le impostazioni di inoltro di chiamata dall’app del telefono. “Questi non sono affatto correlati.

Cosa significa “le reti possono essere monitorate”?

Quando un certificato di sicurezza viene aggiunto al tuo telefono (manualmente da te, in modo dannoso da un altro utente o automaticamente da qualche servizio o sito che stai utilizzando) e non viene emesso da uno di questi emittenti pre-approvati, allora La funzione di sicurezza di Android entra in azione con l’avviso “Le reti potrebbero essere monitorate”….

Perché il mio telefono Android continua a dire che la rete potrebbe esserlomonitorato?

Per il messaggio di errore che ricevi quando un certificato di sicurezza viene aggiunto al tuo telefono (o manualmente da te, da un altro utente o automaticamente da qualche servizio o sito che stai utilizzando) e non viene emesso da un pre- approvato (da Google), l’impostazione di sicurezza predefinita di Android prevede la visualizzazione dell’avviso “Le reti potrebbero essere monitorate”.

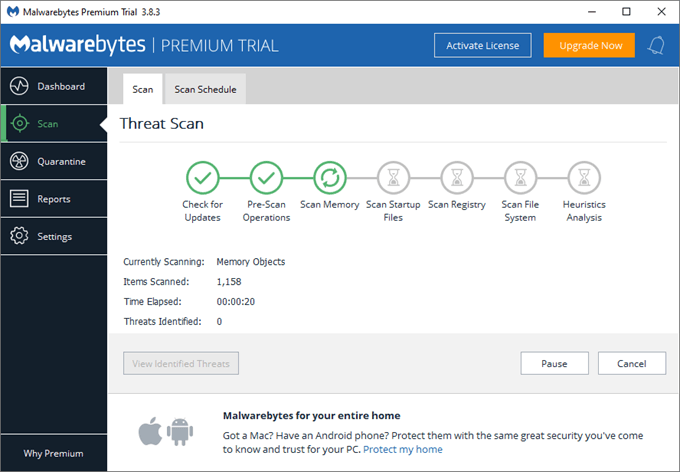

Come sapere se il tuo computer non è monitorato?

Ecco 7 modi diversi per verificare se il tuo computer è libero da essere monitorato o meno. 1. Monitoraggio dei processi da Task Manager di Windows Premere Ctrl + Alt + Canc insieme per avviare la sicurezza di Windows. Selezionare Task Manager per aprire la finestra Task Manager. Se è la vista minima, fare clic su Altri dettagli per aprire la vista dettagliata.

Cos’è uno strumento di monitoraggio della rete?

A volte l’interfaccia utilizza un programma proprietario in esecuzione su un client sulla rete locale. Molti strumenti di monitoraggio della rete forniscono un’interfaccia web per gestire l’applicazione. Alcuni forniscono persino un’interfaccia per dispositivi mobili in grado di impostare e gestire avvisi e visualizzare istantanee o grafici di elementi monitorati.