Risposta: A: Risposta: A: Non possono accedere al tuo telefono, ma se hanno le credenziali per il tuo account iCloud, potrebbero accedere a qualsiasi cosa archiviata o sincronizzata con iCloud, inclusi iMessage, foto, ecc. Cambia la password e configura Autenticazione a 2 fattori se sospetti che qualcuno possa avere le tue credenziali.

Qualcuno può connettersi al mio iPhone a mia insaputa?

Se il tuo iPhone esegue il backup di tutto sul tuo account iCloud, qualcuno può spiare la tua attività accedendo al tuo account iCloud da qualsiasi browser web. Avrebbero bisogno del nome utente e della password del tuo ID Apple per farlo, quindi se sai che una terza parte ha queste informazioni, ci sono alcuni passaggi che dovresti eseguire.

Come controlli se il mio iPhone è collegato a un altro dispositivo?

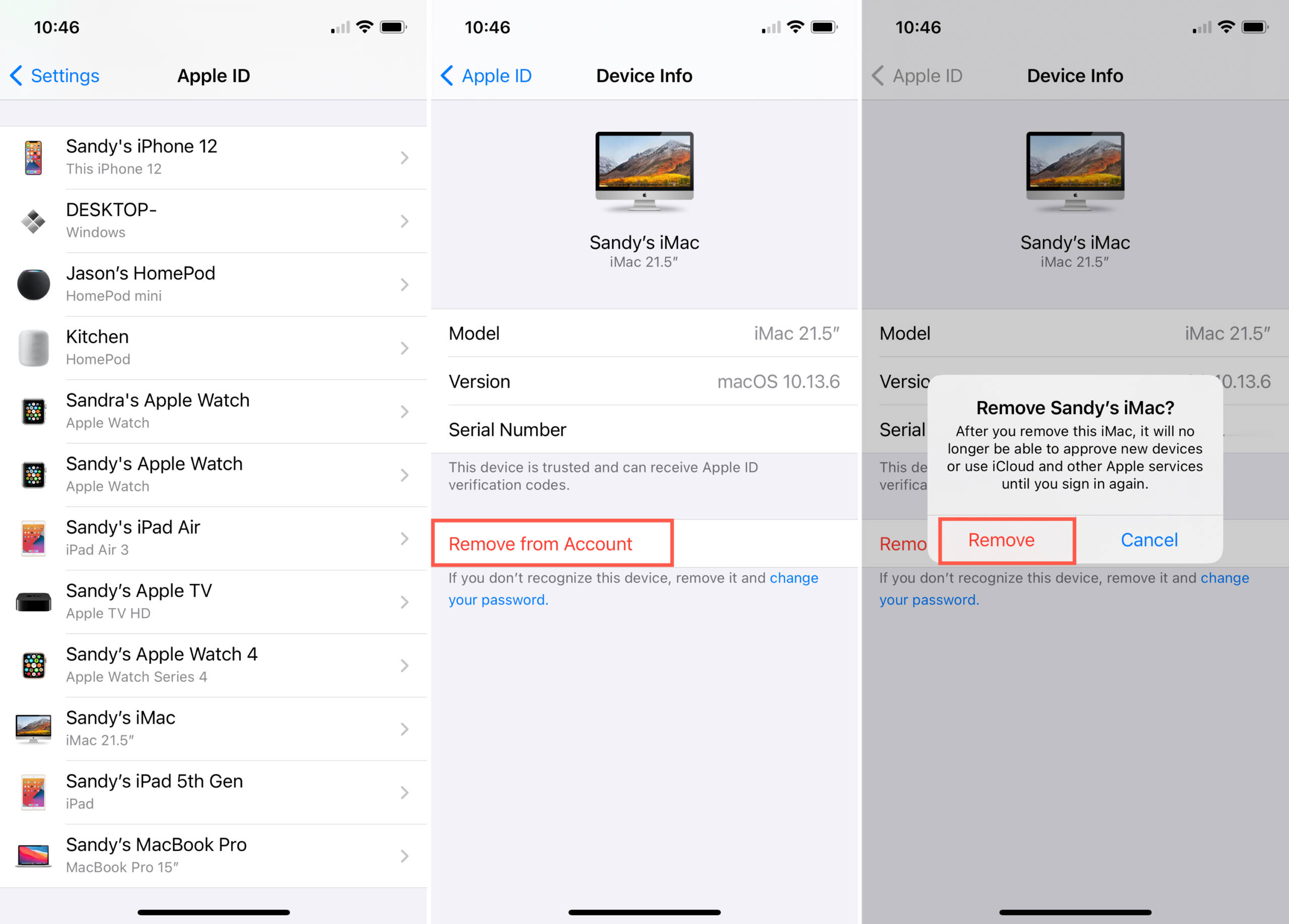

Accedi al sito Web dell’ID Apple (https://appleid.apple.com) ed esamina tutte le informazioni personali e di sicurezza nel tuo account per vedere se ci sono informazioni che qualcun altro ha aggiunto. Se hai attivato l’autenticazione a due fattori, controlla i dispositivi attendibili per eventuali dispositivi che non riconosci.

Qualcuno può monitorare il tuo iPhone da remoto?

Sì, un partner, un genitore o persino un datore di lavoro può ottenere l’accesso remoto e in tempo reale al tuo iPhone utilizzando un software di spionaggio. Lo spyware può tracciare la tua posizione GPS, registrare gli input della tastiera come numeri di carte di credito e password e monitorare chiamate, messaggi di testo, utilizzo delle app, e-mail, voce e altri dati personali.

Posso controllare un iPhone da un altro iPhone?

Seleziona dispositivo. Seleziona Usa altro dispositivo. Seleziona il dispositivo che desideri controllare, quindi seleziona Connetti. Ora puoi utilizzare l’interruttore collegato al tuo iPhone, iPad o iPod touch per controllare l’altro dispositivo.

Come controlli se il mio iPhone è collegato a un altro dispositivo?

Accedi all’ID Applesito web (https://appleid.apple.com) ed esamina tutte le informazioni personali e di sicurezza nel tuo account per vedere se ci sono informazioni che qualcun altro ha aggiunto. Se hai attivato l’autenticazione a due fattori, controlla i dispositivi attendibili per eventuali dispositivi che non riconosci.

Qualcuno può accedere al tuo iCloud e vedere i tuoi messaggi?

Risposta: R: Sì. Se possono accedere al tuo iCloud, hanno esattamente lo stesso accesso che hai tu. iCloud non ha modo di sapere chi sta usando l’AppleID e chi sta effettuando l’accesso.

Come faccio a sapere se il mio iCloud è su un altro dispositivo?

Guarda i tuoi dispositivi Su iCloud.com, vai su Impostazioni account. Nella sezione I miei dispositivi, seleziona un dispositivo nell’elenco. Nota: se uno dei tuoi dispositivi non è elencato, assicurati di aver eseguito l’accesso sul dispositivo con il tuo ID Apple.

Come fai a sapere se il tuo telefono è monitorato da qualcun altro?

Il lampeggio di uno schermo blu o rosso, le impostazioni automatiche, il dispositivo che non risponde e così via potrebbero essere alcuni segni che puoi controllare. Rumore di sottofondo durante le chiamate: alcune app di spionaggio possono registrare le chiamate effettuate sul telefono. Per essere sicuro, ascolta attentamente mentre effettui una chiamata.

Come faccio a sapere chi sta monitorando il mio iPhone?

Non c’è assolutamente modo di sapere se qualcuno ti sta seguendo utilizzando Trova il mio iPhone. L’UNICO modo in cui qualcuno può rintracciarti è se conosce il tuo ID Apple e la tua password, quindi se sospetti che qualcuno stia rintracciando, cambia semplicemente la tua password e loro non saranno in grado di farlo.

È possibile eseguire il jailbreak remoto di un iPhone?

È possibile hackerare un iPhone da remoto? Potrebbe sorprenderti, ma sì, è possibile hackerare da remoto un dispositivo iOS.

iPhone può essere uno specchio?

Risposta: R: Mentre un iPhone non può eseguire il mirroring di un altro, 2 iPhone che condividono un ID Apple possono entrambi vedere qualsiasi cosail telefono si sincronizza con iCloud. Quindi l’obiettivo è NON condividere MAI un ID Apple tra persone diverse.

Cosa succede quando accoppi due iPhone?

Domanda: D: cosa succede quando si accoppiano due iPhone Risposta: A: Risposta: A: Non “abbini” i dispositivi iOS tra loro tanto quanto li sincronizzi entrambi su iCloud/iTunes ecc. Se vuoi invia contenuti tra 2 dispositivi iOS, iCloud è efficace così come AirDrop.

Qualcuno può collegare il proprio telefono al tuo a tua insaputa?

È anche possibile che qualcuno controlli l’attività del tuo cellulare senza nemmeno toccarlo. Lo spyware mobile, a volte chiamato stalkerware, può essere installato sul telefono per monitorare informazioni come chiamate, messaggi di testo, e-mail, posizione, foto e cronologia di navigazione.

Qualcuno può leggere i miei iMessage da un altro telefono?

A meno che qualcuno non abbia ancora effettuato l’accesso al tuo ID Apple sul proprio dispositivo, non può leggere i tuoi iMessage o i tuoi messaggi di testo. Se sei preoccupato, cambia la password dell’ID Apple e disabilita iMessage sugli altri dispositivi.

Qualcuno può accedere al tuo iCloud e vedere i tuoi messaggi?

Risposta: R: Sì. Se possono accedere al tuo iCloud, hanno esattamente lo stesso accesso che hai tu. iCloud non ha modo di sapere chi sta usando l’AppleID e chi sta effettuando l’accesso.

Che cosa significa accessorio sconosciuto rilevato vicino a te su iPhone?

Se il tuo iPhone è stato vicino a un AirTag sconosciuto o un altro accessorio per un periodo di tempo prolungato, potresti ricevere una notifica sull’applicazione Trova il mio che indica “Oggetto rilevato vicino a te”. Tocca questo messaggio e ti permetterà di riprodurre un suono sull’AirTag per trovarlo.

Come controlli se il mio iPhone è collegato a un altro dispositivo?

Accedi al sito Web dell’ID Apple (https://appleid.apple.com) e rivedi tutti i dati personali e di sicurezzainformazioni nel tuo account per vedere se ci sono informazioni che qualcun altro ha aggiunto. Se hai attivato l’autenticazione a due fattori, controlla i dispositivi attendibili per eventuali dispositivi che non riconosci.

C’è un modo per sbloccare il tuo telefono?

Se di recente hai eseguito il sideload di app su Android, potrebbero essere loro i responsabili dell’hacking. Pertanto, per sbloccare il telefono, elimina tutte le app scaricate di recente da esso. Inoltre, assicurati di esaminare attentamente le tue app e di cercare su Google quelle che non ricordi di aver installato.

Puoi controllare se il tuo telefono è violato?

Utilizza il codice *#21# per vedere se gli hacker rintracciano il tuo telefono con intenzioni dannose. Puoi anche utilizzare questo codice per verificare se le tue chiamate, messaggi o altri dati vengono deviati. Mostra anche lo stato delle informazioni deviate e il numero a cui le informazioni vengono trasferite.

Cosa può vedere un hacker sul tuo telefono?

Gli hacker possono utilizzare keylogger e altri software di monitoraggio per acquisire le sequenze di tasti del telefono e registrare ciò che digiti, come voci di ricerca, credenziali di accesso, password, dettagli della carta di credito e altre informazioni riservate.

Come faccio a bloccare il monitoraggio del mio telefono?

Su Android: apri l’App Drawer, vai in Impostazioni, seleziona Posizione, quindi entra in Impostazioni posizione Google. Qui puoi disattivare Segnalazione posizione e Cronologia delle posizioni.