Qualcuno può hackerare la tua email solo con il tuo indirizzo email? Se un hacker conosce il tuo indirizzo e-mail, può utilizzare una varietà di tecniche di hacking e-mail per decifrarlo. Possono inviarti e-mail di phishing o provare a decifrare la tua password.

È sicuro fornire a qualcuno il tuo indirizzo e-mail?

L’utilizzo di un indirizzo e-mail lo rende davvero semplice mantenendo le cose uniformi e facili. Ma ciò che è conveniente per te è altrettanto conveniente per i truffatori. Gli hacker e i ladri di identità possono anche entrare nei tuoi account più velocemente se utilizzi un indirizzo e-mail come ID utente, ed è la prima cosa che provano.

Qualcuno può hackerare il mio account e-mail senza la mia password?

Un utente malintenzionato potrebbe leggere la tua email senza la tua password se hai domande di sicurezza non sicure. Ma potrebbe anche avere una backdoor (a causa di una vulnerabilità di sicurezza, o di un dipendente canaglia, o altro). Oppure potrebbe aver forzato la password. Oppure potresti aver effettuato l’accesso a un sito che sembrava yahoo ma non lo era.

Qualcuno può hackerare il mio conto bancario con il mio indirizzo email?

I tuoi conti bancari online possono anche essere un obiettivo importante per gli hacker, soprattutto se usi il tuo indirizzo email come login anche per quelli. E, inutile dirlo, una volta che un hacker ha accesso a quelli, i tuoi soldi sono in serio pericolo. “Questo è uno dei maggiori rischi che dovrai affrontare da un attacco di posta elettronica”, afferma Glassberg.

Cosa succede se un truffatore ha il tuo indirizzo email?

Cosa faranno i truffatori con il tuo indirizzo email? Una volta che un truffatore ottiene il tuo indirizzo email, lo userà per trarne vantaggio in ogni modo possibile. Molti ti invieranno e-mail di spam, con la speranza di raccogliere informazioni private come i numeri di carta di credito.

Qualcuno può hackerare il mio telefono con il mio indirizzo email?

Avere accesso a un’e-mail principale può portare all’hacking con effetto domino di tuttigli account a cui è collegata l’e-mail, dal tuo account Facebook all’account del tuo operatore di telefonia mobile, aprendo la strada a un profondo furto di identità che comprometterebbe seriamente il tuo credito. “Questo è un grosso rischio.

Posso controllare se la mia email è stata violata?

Tieni d’occhio il tuo indirizzo e-mail Inserisci il tuo indirizzo e-mail e HaveIBeenPwned controllerà se è stato compromesso in una violazione dei dati. In tal caso, vedrai un elenco di siti che hanno esposto i tuoi dati e cosa esattamente è trapelato.

Quante informazioni può ricevere qualcuno dal tuo indirizzo email?

Quindi, chiunque abbia avuto accesso al tuo indirizzo email sarebbe in grado di dire molto sui siti Web che utilizzi (inclusi i tuoi conti finanziari). Potrebbe fornire loro informazioni di cui hanno bisogno per rubare denaro o scoprire altre informazioni personali che possono poi essere vendute sul Web.

In che modo gli hacker entrano nel tuo account e-mail?

Phishing Il modo più comune in cui le email vengono hackerate sono gli schemi di phishing. Il phishing è la tecnica più utilizzata perché è semplice, conveniente e attacca l’anello più debole di qualsiasi sistema di sicurezza: le persone.

Come faccio a mantenere privata la mia email?

Fai clic su File > Opzioni > Posta. In Invia messaggi, seleziona Normale, Personale, Privato o Riservato nell’elenco Livello di sensibilità predefinito.

Cosa succede se un truffatore ha il tuo indirizzo email?

Cosa faranno i truffatori con il tuo indirizzo email? Una volta che un truffatore ottiene il tuo indirizzo email, lo userà per trarne vantaggio in ogni modo possibile. Molti ti invieranno e-mail di spam, con la speranza di raccogliere informazioni private come i numeri di carta di credito.

Un truffatore può ottenere informazioni dal tuo indirizzo email?

I truffatori possono utilizzare le e-mail di phishing anche per accedere al tuo account e-mail. “Quando un hacker conosce il tuo indirizzo email, ha metà del tuoinformazioni confidenziali. Tutto ciò di cui hanno bisogno ora è la password”, avverte Greg Kelley della società di analisi forense digitale Vestige Digital Investigations.

Posso controllare se la mia email è stata violata?

Tieni d’occhio il tuo indirizzo e-mail Inserisci il tuo indirizzo e-mail e HaveIBeenPwned controllerà se è stato compromesso in una violazione dei dati. In tal caso, vedrai un elenco di siti che hanno esposto i tuoi dati e cosa esattamente è trapelato.

Qualcuno può hackerare il tuo telefono con il tuo indirizzo email?

Avere accesso a un’e-mail principale può portare all’hacking con effetto domino di tutti gli account a cui è collegata l’e-mail, dal tuo account Facebook all’account del tuo operatore di telefonia mobile, aprendo la strada a un profondo furto di identità che comprometterebbe seriamente la tua credito. “Questo è un grosso rischio.

Quali informazioni possono essere ottenute da un indirizzo email?

Il tuo indirizzo email contiene spesso il tuo nome; il tuo nome e un numero che significhi qualcosa per te o per altri che ti conoscono; o il tuo nome in combinazione con il nome dell’azienda in cui lavori. Anche se non contiene il tuo nome, potrebbe includere l’anno in cui sei nato, il college che hai frequentato o il tuo gruppo musicale preferito.

Qual è la prima cosa che fai quando vieni hackerato?

Passaggio 1: modifica le password Questo è importante perché gli hacker cercano qualsiasi punto di ingresso in una rete più ampia e possono accedervi tramite una password debole. Su account o dispositivi che contengono informazioni riservate, assicurati che la tua password sia complessa, univoca e non facilmente intuibile.

La modifica della password blocca gli hacker?

Sì, la modifica della password impedirà agli hacker di accedere al tuo account. L’aggiornamento della password del tuo account al primo segnale di un attacco limita i danni. Anche la modifica regolare della password migliora la sicurezza. Credenziali rubatein data breach sono spesso vecchi.

Di quali informazioni ha bisogno un truffatore?

I truffatori possono rubare la tua identità ottenendo le tue informazioni finanziarie personali online, alla porta o al telefono. Quello che vogliono sono numeri di conto, password, numeri di previdenza sociale e altre informazioni riservate che possono utilizzare per saccheggiare il tuo conto corrente o addebitare fatture sulle tue carte di credito.

Cosa devo comporre per vedere se il mio telefono è stato violato?

Utilizza il codice *#21# per vedere se gli hacker rintracciano il tuo telefono con intenzioni dannose. Puoi anche utilizzare questo codice per verificare se le tue chiamate, messaggi o altri dati vengono deviati. Mostra anche lo stato delle informazioni deviate e il numero a cui le informazioni vengono trasferite.prieš 6 dienas

Cosa può vedere un hacker sul tuo telefono?

Gli hacker possono utilizzare keylogger e altri software di monitoraggio per acquisire le sequenze di tasti del telefono e registrare ciò che digiti, come voci di ricerca, credenziali di accesso, password, dettagli della carta di credito e altre informazioni riservate.

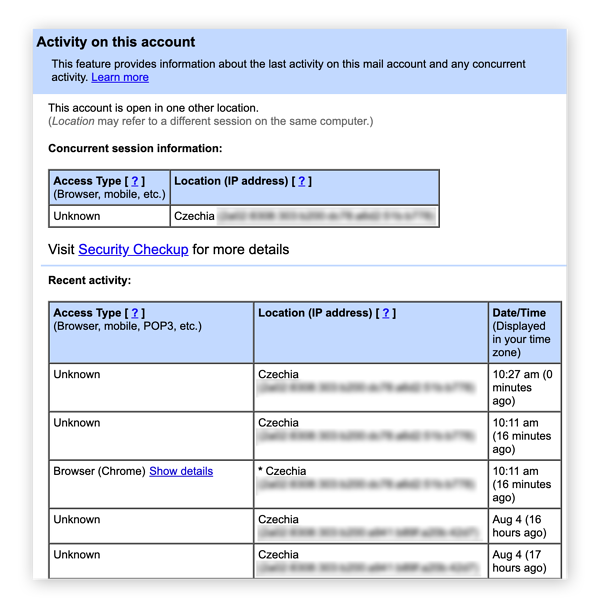

Come faccio a sapere se qualcuno ha accesso alla mia posta di Outlook?

Se ricevi un’e-mail su attività insolite sul tuo account Microsoft o se temi che qualcun altro possa aver utilizzato il tuo account, vai alla pagina Attività recenti. Vedrai quando è stato eseguito l’accesso al tuo account Microsoft negli ultimi 30 giorni, insieme a tutte le informazioni specifiche sul dispositivo o sull’app.

È sicuro fornire il tuo indirizzo?

Con un nome e un indirizzo, un ladro può cambiare il tuo indirizzo tramite il servizio postale degli Stati Uniti e reindirizzare la posta all’indirizzo che preferisce, dice Velasquez. Con l’accesso alla tua posta finanziaria, il ladro può intercettare estratti conto e offerte di carte di credito o fatture, quindi ordinare nuovi assegni e carte di credito.