O Android 7.0 e superior apresentam criptografia baseada em arquivo. Essa forma de criptografia usa chaves diferentes para arquivos diferentes, o que significa que eles podem ser desbloqueados independentemente um do outro. No entanto, isso também significa que, quando um arquivo é excluído, sua chave de criptografia é excluída junto com ele, apagando-o completamente.

Os arquivos excluídos são criptografados?

Android 7.0 e superior apresentam criptografia baseada em arquivo. Essa forma de criptografia usa chaves diferentes para arquivos diferentes, o que significa que eles podem ser desbloqueados independentemente um do outro. No entanto, isso também significa que, quando um arquivo é excluído, sua chave de criptografia é excluída junto com ele, apagando-o completamente.

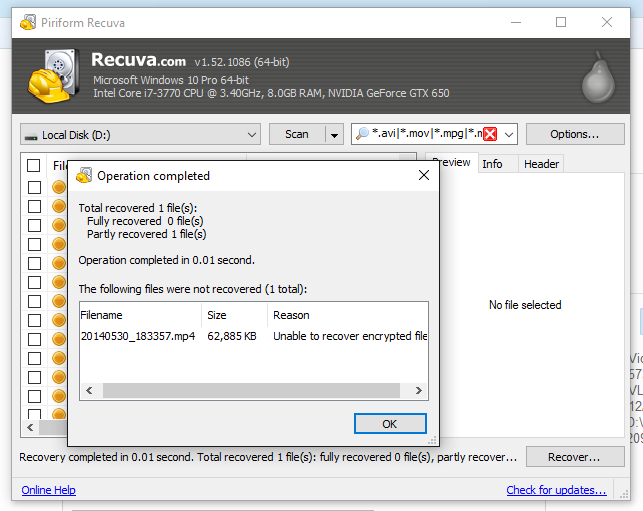

Posso recuperar arquivos excluídos de uma unidade criptografada?

Se os dados foram perdidos do seu disco criptografado após algum tipo de falha lógica, por exemplo, devido a um desligamento inesperado do sistema, falha do sistema operacional ou exclusão acidental, mas você ainda tem pelo menos um dos elementos de defesa fornecidos por sua criptografia utilitário (senha, chave de recuperação, arquivo de chave, etc.), os dados corretos …

O BitLocker criptografa arquivos excluídos?

A. A Criptografia de Unidade de Disco BitLocker foi projetada para proteger os dados dos volumes habilitados, mas quando você exclui dados de um disco, na verdade você não exclui o conteúdo, apenas remove suas entradas na tabela de arquivos mestre (MFT). Os dados ainda estão no disco e podem ser lidos usando certos utilitários.

Por que você não deve criptografar seus dados?

Digamos que há um usuário dos dados de uma empresa que enviou alguns arquivos confidenciais por e-mail, que geralmente não são criptografados de forma alguma. Essas informações são colocadas em risco porque os hackers podem interceptar esses e-mails e obter acesso a dados confidenciais.

Os arquivos excluídos são criptografados?

Android 7.0 e superior baseado em arquivo de recursocriptografia em vez disso. Essa forma de criptografia usa chaves diferentes para arquivos diferentes, o que significa que eles podem ser desbloqueados independentemente um do outro. No entanto, isso também significa que, quando um arquivo é excluído, sua chave de criptografia é excluída junto com ele, apagando-o completamente.

Posso recuperar arquivos excluídos de uma unidade criptografada?

Se os dados foram perdidos do seu disco criptografado após algum tipo de falha lógica, por exemplo, devido a um desligamento inesperado do sistema, falha do sistema operacional ou exclusão acidental, mas você ainda tem pelo menos um dos elementos de defesa fornecidos por sua criptografia utilitário (senha, chave de recuperação, arquivo de chave, etc.), os dados corretos …

Como você garante que os arquivos excluídos não possam ser recuperados?

Para garantir que um único arquivo não possa ser recuperado, você pode usar um aplicativo de “destruição de arquivos”, como o Eraser, para excluí-lo. Quando um arquivo é fragmentado ou apagado, não apenas ele é excluído, mas seus dados são totalmente substituídos, impedindo que outras pessoas o recuperem.

Como posso tornar meus dados irrecuperáveis?

Faça backup de todos os seus dados em uma unidade USB prática e leve-os com você, ou carregue-os em um provedor de armazenamento em nuvem, como OneDrive ou Dropbox. Em seguida, exclua todos os seus dados pessoais do seu PC antigo: Percorra todas as suas pastas (Desktop, Documentos, Fotos….), exclua-as e esvazie a Lixeira.

A criptografia do BitLocker pode ser quebrada?

A resposta é Não. A criptografia de unidade BitLocker é um método de criptografia de disco completo. Mesmo que você tenha formatado a unidade e a criptografia seja removida, os dados apagados ainda estarão criptografados e precisam de uma senha para serem descriptografados; caso contrário, os dados que você restaurou são apenas texto ininteligível.

O BitLocker pode ser ignorado?

O BitLocker pode ser ignorado? A resposta é sim”. Normalmente, a criptografia da unidade BitLocker não perguntapara a chave de recuperação em uma inicialização normal.

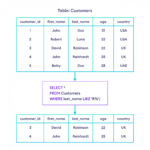

Como faço para acessar arquivos criptografados?

Para abrir o arquivo ou pasta criptografada pelo Windows, é necessária uma senha para descriptografar o arquivo. A senha é definida quando o arquivo ou pasta é criptografado. Portanto, a senha precisa ser obtida da pessoa que realizou a criptografia.

A habilitação do BitLocker apagará meus dados?

Os programas de criptografia de unidade não apagam os dados nos volumes em que foram ativados. Eles criptografarão todos os dados, o que pode levar algum tempo dependendo do tipo de criptografia, da quantidade de dados a serem criptografados, da velocidade da unidade e do sistema e muitos outros fatores.

Desativar o BitLocker exclui dados?

Desativar o BitLocker não apagará nenhum arquivo.

O BitLocker limpa os dados?

Os volumes criptografados com FileVault 2 ou BitLocker podem ser apagados com segurança sem a necessidade de escrever zeros em todo o disco. Software usado para apagar dados com segurança.

A criptografia pode ser hackeada?

Dados criptografados podem ser hackeados ou descriptografados com tempo e recursos computacionais suficientes, revelando o conteúdo original. Os hackers preferem roubar chaves de criptografia ou interceptar dados antes da criptografia ou após a descriptografia. A maneira mais comum de hackear dados criptografados é adicionar uma camada de criptografia usando a chave de um invasor.

A NSA pode quebrar a criptografia?

De acordo com uma pesquisa realizada pelo projeto SSL Pulse, 22% dos 140.000 principais sites protegidos por HTTPS da Internet usam chaves de 1024 bits no mês passado, que podem ser quebradas por adversários patrocinados por nações ou agências de inteligência como a NSA.

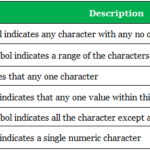

Quais são as desvantagens da criptografia?

Desvantagens da criptografia: O usuário não poderá explorar o arquivo criptografado se a senha ou chave for perdida. No entanto, o uso de chaves mais simples na criptografia de dadostorna os dados inseguros e, aleatoriamente, qualquer pessoa pode acessá-los.

Os arquivos excluídos são criptografados?

Android 7.0 e superior apresentam criptografia baseada em arquivo. Essa forma de criptografia usa chaves diferentes para arquivos diferentes, o que significa que eles podem ser desbloqueados independentemente um do outro. No entanto, isso também significa que, quando um arquivo é excluído, sua chave de criptografia é excluída junto com ele, apagando-o completamente.

Posso recuperar arquivos excluídos de uma unidade criptografada?

Se os dados foram perdidos do seu disco criptografado após algum tipo de falha lógica, por exemplo, devido a um desligamento inesperado do sistema, falha do sistema operacional ou exclusão acidental, mas você ainda tem pelo menos um dos elementos de defesa fornecidos por sua criptografia utilitário (senha, chave de recuperação, arquivo de chave, etc.), os dados corretos …

Para onde vão os arquivos excluídos permanentemente?

Quando você exclui um arquivo ou pasta, ele vai para a Lixeira, onde você tem a chance de restaurá-lo.

Os dados podem ser excluídos permanentemente?

Como excluir dados permanentemente. Formatar um disco rígido e limpá-lo não são as mesmas coisas. Os discos rígidos formatados ainda conterão dados recuperáveis. Se você deseja excluir arquivos permanentemente, precisará substituir os dados com um software especial.