Resposta: R: Resposta: R: Eles não podem acessar seu telefone, mas se tiverem as credenciais da sua conta do iCloud, eles poderão acessar qualquer coisa armazenada ou sincronizada com o iCloud, incluindo iMessages, fotos etc. Altere sua senha e configure Autenticação de dois fatores se você suspeitar que alguém pode ter suas credenciais.

Alguém pode se conectar ao meu iPhone sem que eu saiba?

Se o seu iPhone fizer backup de tudo na sua conta do iCloud, alguém poderá espionar sua atividade acessando sua conta do iCloud de qualquer navegador da web. Eles precisariam do seu nome de usuário e senha do ID Apple para fazer isso; portanto, se você souber que um terceiro possui essas informações, há algumas etapas que você deve seguir.

Como você verifica se meu iPhone está vinculado a outro dispositivo?

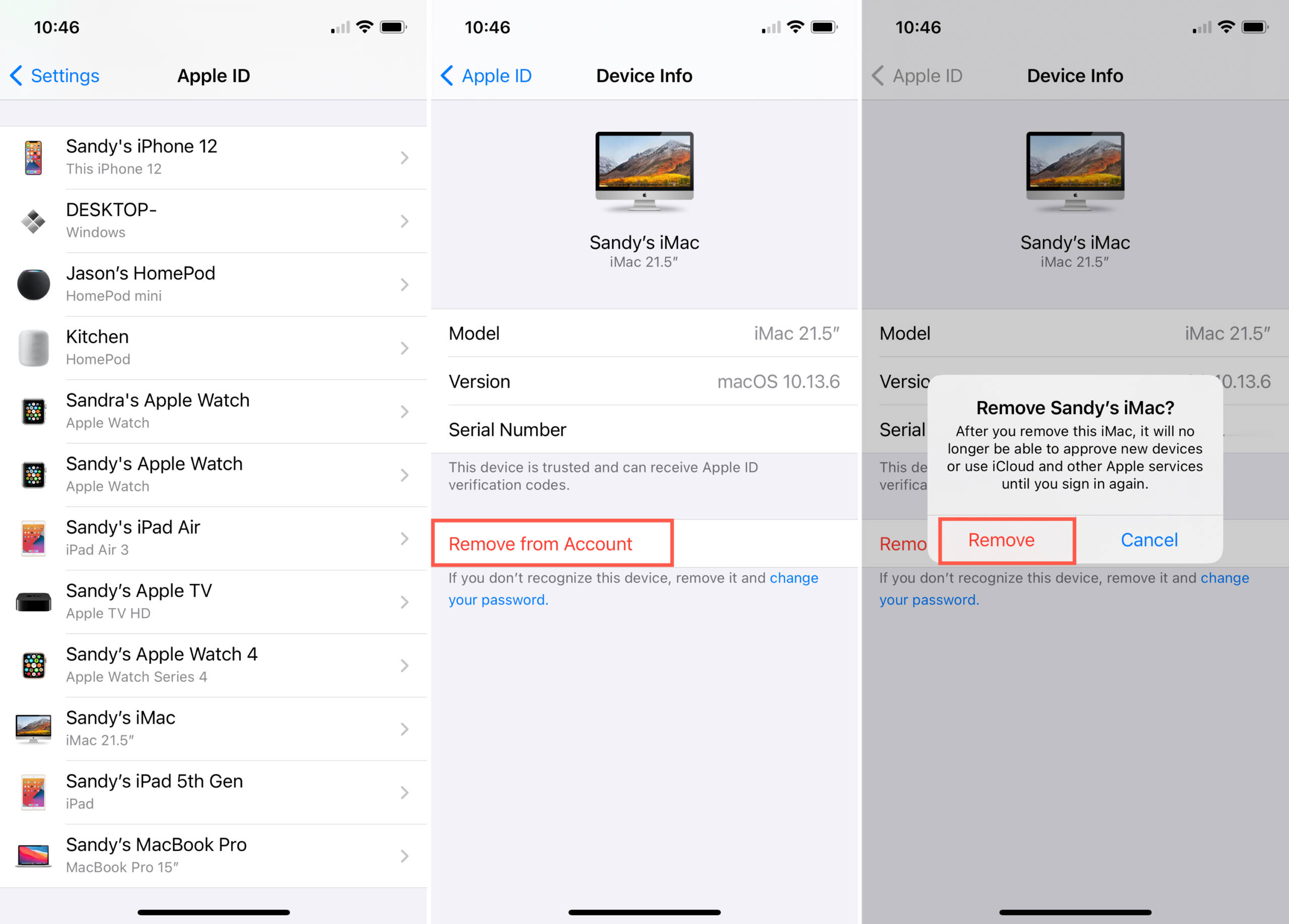

Faça login no site da Apple ID (https://appleid.apple.com) e revise todas as informações pessoais e de segurança da sua conta para ver se há alguma informação adicionada por outra pessoa. Se você tiver a autenticação de dois fatores ativada, revise os dispositivos confiáveis para todos os dispositivos que você não reconhece.

Alguém pode monitorar seu iPhone remotamente?

Sim, um parceiro, pai ou mesmo empregador pode obter acesso remoto em tempo real ao seu iPhone usando software de espionagem. O spyware pode rastrear sua localização GPS, gravar suas entradas de teclado, como números de cartão de crédito e senhas, e monitorar suas chamadas, textos, uso de aplicativos, e-mails, voz e outros dados pessoais.

Posso controlar um iPhone de outro iPhone?

Selecione o dispositivo. Selecione Usar outro dispositivo. Selecione o dispositivo que você deseja controlar e selecione Conectar. Agora você pode usar o interruptor conectado ao seu iPhone, iPad ou iPod touch para controlar o outro dispositivo.

Como você verifica se meu iPhone está vinculado a outro dispositivo?

Faça login no ID Applesite (https://appleid.apple.com) e revise todas as informações pessoais e de segurança em sua conta para ver se há alguma informação adicionada por outra pessoa. Se você tiver a autenticação de dois fatores ativada, revise os dispositivos confiáveis para todos os dispositivos que você não reconhece.

Alguém pode fazer login no seu iCloud e ver suas mensagens?

Resposta: R: Sim. Se eles puderem fazer login no seu iCloud, terão exatamente o mesmo acesso que você. O iCloud não tem como saber quem está usando o AppleID e fazendo login.

Como posso saber se meu iCloud está em outro dispositivo?

Veja seus dispositivos No iCloud.com, vá para Configurações da conta. Na seção Meus dispositivos, selecione um dispositivo na lista. Observação: se um dos seus dispositivos não estiver listado, verifique se você está conectado no dispositivo com seu ID Apple.

Como você pode saber se seu telefone está sendo monitorado por outra pessoa?

O piscar de uma tela azul ou vermelha, configurações automatizadas, dispositivo que não responde, etc. podem ser alguns sinais de que você pode verificar. Ruído de fundo ao fazer chamadas – Alguns dos aplicativos de espionagem podem gravar as chamadas feitas no telefone. Para ter certeza, ouça com atenção ao fazer uma ligação.

Como posso descobrir quem está monitorando meu iPhone?

Não há como saber se alguém está rastreando você usando o Find my iPhone. A ÚNICA maneira de alguém rastreá-lo é se souber seu ID e senha da Apple, portanto, se você suspeitar que alguém está rastreando, basta alterar sua senha e eles não poderão.

Um iPhone pode ser desbloqueado remotamente?

É possível hackear um iPhone remotamente? Pode surpreendê-lo, mas sim, é possível hackear remotamente um dispositivo iOS.

O iPhone pode ser um espelho?

Resposta: R: Embora um iPhone não possa espelhar outro, 2 iPhones que compartilham um ID Apple podem ver qualquer coisa quetelefone sincroniza com o iCloud. Portanto, o objetivo é NUNCA compartilhar um ID Apple entre pessoas diferentes.

O que acontece quando você emparelha dois iPhones?

Pergunta: P: o que acontece quando emparelha dois iPhones Resposta: A: Resposta: A: Você não “emparelha” dispositivos iOS entre si, mas sim sincroniza ambos com o iCloud/iTunes etc. enviar conteúdo entre 2 dispositivos iOS, o iCloud é tão eficaz quanto o AirDrop.

Alguém pode vincular seu telefone ao seu sem você saber?

É até possível alguém monitorar a atividade do seu celular sem sequer tocá-lo. O spyware móvel, às vezes chamado de stalkerware, pode ser instalado em seu telefone para monitorar informações como chamadas, mensagens de texto, e-mails, localização, fotos e histórico de navegação.

Alguém pode ler minhas iMessages de outro telefone?

A menos que alguém ainda esteja conectado ao seu ID Apple no dispositivo, ele não poderá ler suas iMessages ou mensagens de texto. Se estiver preocupado, altere a senha do seu ID Apple e desative o iMessage nos outros dispositivos.

Alguém pode fazer login no seu iCloud e ver suas mensagens?

Resposta: R: Sim. Se eles puderem fazer login no seu iCloud, terão exatamente o mesmo acesso que você. O iCloud não tem como saber quem está usando o AppleID e fazendo login.

O que significa acessório desconhecido detectado perto de você no iPhone?

Se o seu iPhone esteve próximo de um AirTag desconhecido ou outro acessório por um longo período de tempo, você pode receber uma notificação no aplicativo Find My informando: “Item detectado perto de você”. Toque nesta mensagem e ela permitirá que você toque um som no AirTag para encontrá-lo.

Como você verifica se meu iPhone está vinculado a outro dispositivo?

Faça login no site da Apple ID (https://appleid.apple.com) e revise todas as informações pessoais e de segurançainformações em sua conta para ver se há alguma informação que outra pessoa tenha adicionado. Se você tiver a autenticação de dois fatores ativada, revise os dispositivos confiáveis para todos os dispositivos que você não reconhece.

Existe uma maneira de desbloquear seu telefone?

Se você carregou aplicativos recentemente no Android, eles podem ser os culpados pelo hack. Portanto, para desbloquear seu telefone, exclua todos os aplicativos baixados recentemente. Além disso, certifique-se de examinar cuidadosamente seus aplicativos e pesquisar no Google aqueles que você não se lembra de ter instalado.

Você pode verificar se seu telefone foi hackeado?

Use o código *#21# para ver se os hackers rastreiam seu telefone com intenção maliciosa. Você também pode usar este código para verificar se suas chamadas, mensagens ou outros dados estão sendo desviados. Ele também mostra o status de suas informações desviadas e o número para o qual as informações são transferidas.

O que um hacker pode ver no seu telefone?

Os hackers podem usar keyloggers e outros softwares de rastreamento para capturar as teclas digitadas em seu telefone e registrar o que você digita, como entradas de pesquisa, credenciais de login, senhas, detalhes de cartão de crédito e outras informações confidenciais.

Como faço para impedir que meu telefone seja rastreado?

No Android: abra a App Drawer, vá para Configurações, selecione Localização e insira as Configurações de localização do Google. Aqui, você pode desativar o Relatório de Localização e o Histórico de Localização.