Alguém pode hackear seu e-mail apenas com seu endereço de e-mail? Se um hacker souber seu endereço de e-mail, ele poderá usar uma variedade de técnicas de hackers de e-mail para decifrá-lo. Eles podem enviar e-mails de phishing ou tentar quebrar sua senha.

É seguro fornecer seu endereço de e-mail a alguém?

Usar um endereço de e-mail torna tudo muito simples, mantendo as coisas uniformes e fáceis. Mas o que é conveniente para você é igualmente conveniente para os golpistas. Hackers e ladrões de identidade também podem acessar suas contas mais rapidamente se você usar um endereço de e-mail como seu ID de usuário, e é a primeira coisa que eles tentam.

Alguém pode hackear minha conta de e-mail sem minha senha?

Um invasor pode ler seu e-mail sem sua senha se você tiver perguntas de segurança inseguras. Mas também pode ter um backdoor (devido a uma vulnerabilidade de segurança, ou um funcionário desonesto, ou qualquer outra coisa). Ou ele poderia ter forçado a senha com força bruta. Ou você pode ter feito login em um site que parecia com o yahoo, mas não era.

Alguém pode hackear minha conta bancária com meu endereço de e-mail?

Suas contas bancárias on-line também podem ser um alvo importante para hackers, especialmente se você usar seu endereço de e-mail como login para elas também. E, escusado será dizer, uma vez que um hacker tenha acesso a eles, seu dinheiro está em sério risco. “Esse é um dos maiores riscos que você enfrentará em um hack de e-mail”, diz Glassberg.

O que acontece se um golpista tiver seu endereço de e-mail?

O que os golpistas farão com seu endereço de e-mail? Assim que um golpista obtiver seu endereço de e-mail, ele o usará para se beneficiar de qualquer maneira possível. Muitos enviarão e-mails de spam, com a esperança de coletar informações privadas, como números de cartão de crédito.

Alguém pode hackear meu telefone com meu endereço de e-mail?

Ter acesso a um e-mail principal pode levar a hackers de efeito dominó de todosas contas às quais o e-mail está vinculado – da sua conta do Facebook à conta da sua operadora de celular, abrindo caminho para um roubo de identidade profundo que comprometeria seriamente seu crédito. “Este é um grande risco.

Posso verificar se meu e-mail foi hackeado?

Fique de olho no seu endereço de e-mail Digite seu endereço de e-mail e o HaveIBeenPwned verificará se ele foi comprometido em uma violação de dados. Se tiver, você verá uma lista de sites que expuseram seus dados e o que exatamente vazou.

Quantas informações alguém pode obter do seu endereço de e-mail?

Assim, qualquer pessoa que tenha acesso ao seu endereço de e-mail poderá contar muito sobre os sites que você usa (incluindo suas contas financeiras). Ele pode fornecer informações necessárias para roubar dinheiro ou descobrir outras informações pessoais que podem ser vendidas na web.

Como os hackers acessam sua conta de e-mail?

Phishing A forma mais comum de invasão de e-mail é por meio de esquemas de phishing. O phishing é a técnica mais usada porque é simples, acessível e ataca o elo mais fraco de qualquer sistema de segurança – as pessoas.

Como faço para manter meu e-mail privado?

Clique em Arquivo > Opções > Correspondência. Em Enviar mensagens, selecione Normal, Pessoal, Privado ou Confidencial na lista Nível de sensibilidade padrão.

O que acontece se um golpista tiver seu endereço de e-mail?

O que os golpistas farão com seu endereço de e-mail? Assim que um golpista obtiver seu endereço de e-mail, ele o usará para se beneficiar de qualquer maneira possível. Muitos enviarão e-mails de spam, com a esperança de coletar informações privadas, como números de cartão de crédito.

Um golpista pode obter informações do seu endereço de e-mail?

Os golpistas também podem usar e-mails de phishing para acessar sua conta de e-mail. “Quando um hacker sabe seu endereço de e-mail, ele tem metade do seuinformação confidencial. Tudo o que eles precisam agora é a senha”, alerta Greg Kelley, da empresa de perícia digital Vestige Digital Investigations.

Posso verificar se meu e-mail foi hackeado?

Fique de olho no seu endereço de e-mail Digite seu endereço de e-mail e o HaveIBeenPwned verificará se ele foi comprometido em uma violação de dados. Se tiver, você verá uma lista de sites que expuseram seus dados e o que exatamente vazou.

Alguém pode hackear seu telefone com seu endereço de e-mail?

Ter acesso a um e-mail principal pode levar a hackers de efeito dominó de todas as contas às quais o e-mail está vinculado – desde sua conta do Facebook até sua conta de operadora de celular, abrindo caminho para um roubo de identidade profundo que comprometeria seriamente seu crédito. “Este é um grande risco.

Quais informações podem ser obtidas de um endereço de e-mail?

Seu endereço de e-mail geralmente contém seu nome; seu nome e um número que signifique algo para você ou outras pessoas que o conhecem; ou seu nome em combinação com o nome da empresa onde você trabalha. Mesmo que não contenha seu nome, pode incluir o ano em que você nasceu, a faculdade que frequentou ou sua banda favorita.

Qual é a primeira coisa que você faz quando é hackeado?

Etapa 1: Altere suas senhas Isso é importante porque os hackers estão procurando qualquer ponto de entrada em uma rede maior e podem obter acesso por meio de uma senha fraca. Em contas ou dispositivos que contêm informações confidenciais, certifique-se de que sua senha seja forte, exclusiva e difícil de adivinhar.

A alteração da senha impede os hackers?

Sim, alterar sua senha impedirá que hackers acessem sua conta. Atualizar a senha da sua conta ao primeiro sinal de um ataque limita os danos. Alterar sua senha regularmente também melhora a segurança. Credenciais roubadasem violações de dados costumam ser antigas.

De que informações um golpista precisa?

Os golpistas podem roubar sua identidade obtendo suas informações financeiras pessoais on-line, na porta ou por telefone. O que eles querem são números de contas, senhas, números de seguro social e outras informações confidenciais que eles podem usar para saquear sua conta corrente ou acumular contas em seus cartões de crédito.

O que eu disco para ver se meu telefone foi hackeado?

Use o código *#21# para ver se os hackers rastreiam seu telefone com intenção maliciosa. Você também pode usar este código para verificar se suas chamadas, mensagens ou outros dados estão sendo desviados. Também mostra o status de suas informações desviadas e o número para o qual as informações são transferidas.prieš 6 dienas

O que um hacker pode ver no seu telefone?

Os hackers podem usar keyloggers e outros softwares de rastreamento para capturar as teclas digitadas em seu telefone e registrar o que você digita, como entradas de pesquisa, credenciais de login, senhas, detalhes de cartão de crédito e outras informações confidenciais.

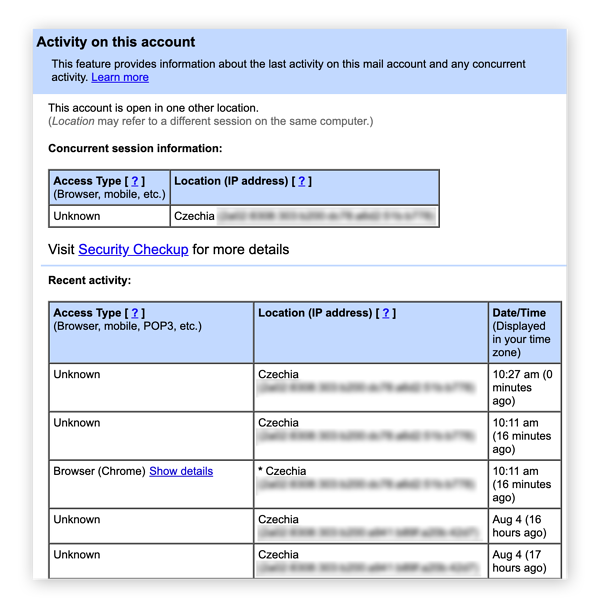

Como posso saber se alguém tem acesso ao meu e-mail do Outlook?

Se você receber um e-mail sobre atividades incomuns em sua conta da Microsoft ou se estiver preocupado que outra pessoa possa ter usado sua conta, acesse a página Atividade recente. Você verá quando sua conta da Microsoft foi conectada durante os últimos 30 dias, juntamente com qualquer dispositivo ou informações específicas do aplicativo.

É seguro dar seu endereço?

Com um nome e endereço, um ladrão pode alterar seu endereço através do Serviço Postal dos EUA e redirecionar o correio para o endereço de sua escolha, diz Velasquez. Com acesso ao seu correio financeiro, o ladrão pode interceptar extratos bancários e ofertas ou faturas de cartão de crédito e solicitar novos cheques e cartões de crédito.