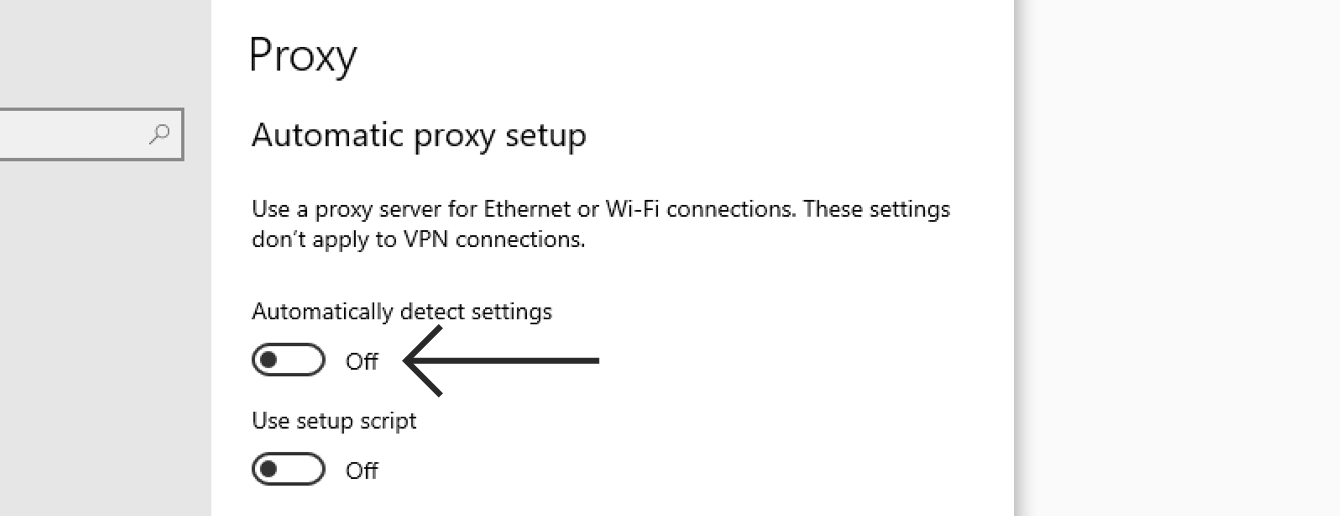

Aqui você tem todas as configurações relacionadas à configuração de um proxy no Windows. É basicamente dividido em duas configurações: configuração de proxy automática ou manual. Em 99% dos casos, tudo deve ser definido como Desligado. Se algo estiver ativado, seu tráfego da Web pode estar passando por um proxy.

O que acontece quando você ativa o proxy?

Os servidores proxy levaram a privacidade e a segurança a novos níveis. Como mencionado acima, eles permitem que você navegue na Internet anonimamente, o que por si só apresenta uma série de prós e contras. Com um servidor proxy, você pode acessar seus sites favoritos com segurança ou conduzir aspectos de seus negócios on-line com privacidade.

Para que é usada uma configuração de proxy?

Um servidor proxy é um sistema ou roteador que fornece um gateway entre os usuários e a Internet. Portanto, ajuda a impedir que invasores cibernéticos entrem em uma rede privada. É um servidor, conhecido como “intermediário” porque vai entre os usuários finais e as páginas da web que eles visitam online.

O que acontece se eu desabilitar o proxy?

Os servidores proxy são usados principalmente por redes em organizações e empresas. Normalmente, as pessoas que se conectam à Internet de casa não usarão um servidor proxy. Os aplicativos do Windows 8 não poderão se conectar à Internet e não serão atualizados quando você estiver usando as configurações de proxy em seu computador para se conectar à Internet.

É seguro usar um proxy?

O uso de um servidor proxy coloca você em risco de roubo de identidade e outros crimes cibernéticos. Isso ocorre porque os proprietários de servidores e webmasters têm acesso ilimitado aos seus dados. Isso significa que eles podem vender suas informações pessoais para criminosos sem o seu consentimento.

O que acontece quando você ativa o proxy?

Os servidores proxy levaram a privacidade e a segurança a novos níveis. Como mencionado acima, eles permitem que vocênavegar na internet anonimamente, o que por si só apresenta uma série de prós e contras. Com um servidor proxy, você pode acessar seus sites favoritos com segurança ou conduzir aspectos de seus negócios on-line com privacidade.

Você pode ser hackeado através de um proxy?

Proxy hacking é uma técnica de ataque cibernético projetada para suplantar uma página da Web autêntica no índice de um mecanismo de pesquisa e nas páginas de resultados de pesquisa para direcionar o tráfego para um site de imitação. Na pior das hipóteses, um invasor pode usar hackers de proxy para introduzir malware ou outros vírus no computador da vítima.

O que significa configuração de proxy no telefone?

Podemos definir nossas configurações de proxy pela rede Wi-Fi no dispositivo Android. Ele pode ser usado ainda para acessar a internet para executar a rede escolar ou empresarial. O servidor proxy só pode ser configurado em seu dispositivo Android pelo Google Chrome e outros navegadores da Web, mas não pode ser usado por outros aplicativos.

É necessário um proxy?

A principal razão pela qual um proxy da Web é necessário em uma rede é que ele protege os ativos de dados de uma empresa, limitando sites que potencialmente contêm códigos maliciosos.

O que são as configurações de proxy padrão?

Para o sistema proxy padrão, você pode adotar as entradas inseridas nas variáveis do sistema Java ou acessar outro servidor proxy por meio de sua URL. Se a autenticação for necessária ao acessar o servidor proxy, insira as credenciais de usuário necessárias (nome de usuário e senha).

A desativação do proxy é segura?

Do ponto de vista da segurança, a menos que você opere em uma rede que utilize WPAD e um Web Proxy (improvável se você não estiver em uma rede corporativa/empresarial), não haverá nenhum dano em desabilitar o WPAD em cada um dos navegadores que você usa .

Por que os hackers usam o servidor proxy?

Um hacker geralmente usa um servidor proxy para ocultar atividades maliciosas ema rede. O invasor cria uma cópia da página da Web direcionada em um servidor proxy e usa métodos como preenchimento de palavras-chave e links para a página copiada de sites externos para aumentar artificialmente sua classificação no mecanismo de pesquisa.

É necessário um proxy?

A principal razão pela qual um proxy da Web é necessário em uma rede é que ele protege os ativos de dados de uma empresa, limitando sites que potencialmente contêm códigos maliciosos.

Como posso saber se meu proxy está bloqueando um site?

Para ver se você está usando um proxy/VPN online, acesse www.whatismyproxy.com. Ele dirá se você está conectado a um proxy ou não. PC: Verifique nas configurações de WiFi para ver se há uma VPN/proxy aparecendo. Mac: verifique sua barra de status superior.

Como posso saber se estou atrás de um proxy?

Clique na guia “Conexões” na janela Opções da Internet. Clique no botão “Configurações de LAN”. Se houver uma marca de seleção na caixa ao lado da opção “Us a proxy server for your LAN”, seu PC acessa a Web por meio de um servidor proxy. Se não houver uma marca de seleção na caixa, seu computador não usa um servidor proxy.

O que acontece quando você ativa o proxy?

Os servidores proxy levaram a privacidade e a segurança a novos níveis. Como mencionado acima, eles permitem que você navegue na Internet anonimamente, o que por si só apresenta uma série de prós e contras. Com um servidor proxy, você pode acessar seus sites favoritos com segurança ou conduzir aspectos de seus negócios on-line com privacidade.

Devo me preocupar se alguém tiver meu endereço IP?

Não, você não deve se preocupar se alguém tiver seu endereço IP. Se alguém tiver seu endereço IP, poderá enviar spam ou restringir seu acesso a determinados serviços. Em casos extremos, um hacker pode se passar por você. No entanto, tudo o que você precisa fazer para corrigir o problema é alterar seu endereço IP.

Quem pode ver meu IP?

Se alguém adivinhou a senha do seu roteador e fez login, eles podem visualizar facilmente seu endereço IP. De um servidor web. Toda vez que você visita um site, seu endereço IP é coletado e armazenado em um servidor. Qualquer pessoa que possua esse servidor pode procurar seu IP.

Alguém pode usar meu endereço IP?

Embora existam alguns riscos, seu endereço IP por si só representa um perigo muito limitado para você ou sua rede. Seu endereço IP não pode ser usado para revelar sua identidade ou localização específica, nem para invadir ou controlar remotamente seu computador.

Devo ativar ou desativar o proxy no iPhone?

Resposta: R: A menos que você esteja usando um Proxy HTTP (Duvidoso), o Proxy HTTP deve ser definido como Desativado.

Por que meu iPhone não está se conectando ao Wi-Fi?

Os motivos mais comuns pelos quais seu iPad ou iPhone não se conectam ao Wi-Fi incluem um sinal de conexão ruim, uma senha de Wi-Fi incorreta, suas configurações de Wi-Fi ou dados móveis, configurações de rede restritas ou até mesmo um capa de celular. Uma conexão Wi-Fi fraca também pode significar que você precisa aumentar a velocidade da sua internet.