O acesso a uma rede wifi corporativa ou pública permite que hackers realizem várias operações, como sniffing de credenciais de usuários, execução de um ataque man-in-the-middle e até mesmo redirecionamento de vítimas para sites maliciosos para comprometimento adicional. As pessoas geralmente associam a invasão de computadores ao comprometimento remoto de um sistema.

Os hackers podem acessar remotamente seu computador?

Os hacks de desktop remoto se tornam uma maneira comum de hackers acessarem senhas valiosas e informações do sistema em redes que dependem do RDP para funcionar. Atores mal-intencionados estão constantemente desenvolvendo maneiras cada vez mais criativas de acessar dados privados e informações seguras que podem ser usadas como alavanca para pagamentos de resgate.

O que dá aos hackers acesso aberto ao seu computador?

Eles fazem isso comprando anúncios diretamente, sequestrando o servidor de anúncios ou invadindo a conta de anúncios de outra pessoa. Malware vendido como software legítimo – Programas antivírus falsos infectaram milhões de computadores. O software é oferecido gratuitamente, disponível pela Internet, que inclui malware projetado para infectar computadores.

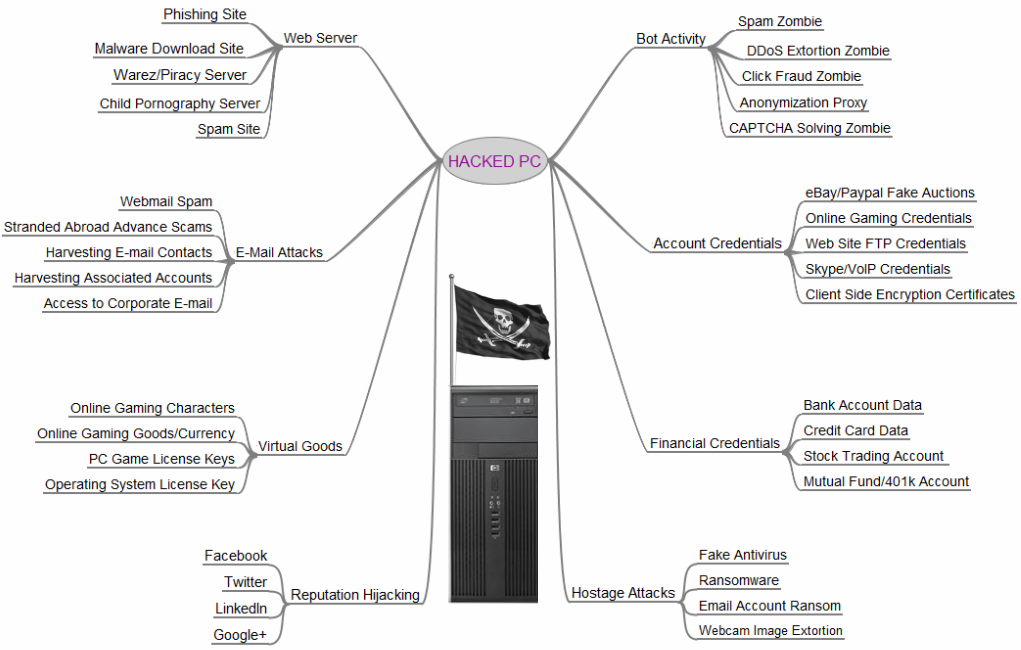

O que acontece quando um hacker entra no seu computador?

O hacker pode estar do outro lado da rua ou do outro lado do país. Não importa onde eles estejam, eles podem copiar fotos do seu computador para o deles ou excluir seus registros fiscais. Eles podem roubar seus dados pessoais ou excluir os programas que você possui em seu computador. Pior ainda, eles podem baixar mais vírus.

Você sabe dizer se alguém invadiu seu computador?

Janelas pop-up frequentes, especialmente aquelas que o incentivam a visitar sites incomuns ou baixar antivírus ou outro software. Alterações na sua página inicial. E-mails em massa sendo enviados de sua conta de e-mail. Falhas frequentes ou desempenho excepcionalmente lento do computador.

O que dá acesso aberto aos hackerspara o seu computador?

Eles fazem isso comprando anúncios diretamente, sequestrando o servidor de anúncios ou invadindo a conta de anúncios de outra pessoa. Malware vendido como software legítimo – Programas antivírus falsos infectaram milhões de computadores. O software é oferecido gratuitamente, disponível pela Internet, que inclui malware projetado para infectar computadores.

O que acontece quando um hacker entra no seu computador?

O hacker pode estar do outro lado da rua ou do outro lado do país. Não importa onde eles estejam, eles podem copiar fotos do seu computador para o deles ou excluir seus registros fiscais. Eles podem roubar seus dados pessoais ou excluir os programas que você possui em seu computador. Pior ainda, eles podem baixar mais vírus.

Desligar o computador impede os hackers?

Em geral, a resposta é não, você não pode invadir um computador que foi desligado. A menos que duas condições sejam atendidas, o PC não pode ser reiniciado e hackeado de fora, mesmo que você o deixe conectado à internet e à energia.

Alguém pode acessar meu computador remotamente sem que eu saiba?

“Alguém pode acessar meu computador remotamente sem que eu saiba?” A resposta é sim!”. Isso pode acontecer quando você está conectado à Internet no seu dispositivo.

Hackers podem hackear sem Internet?

Um computador offline pode ser hackeado? Tecnicamente – a partir de agora – a resposta é não. Se você nunca conectar seu computador, estará 100% seguro contra hackers na internet. Não há como alguém hackear e recuperar, alterar ou monitorar informações sem acesso físico.

Qual é a primeira coisa que você faz quando é hackeado?

Etapa 1: Altere suas senhas Isso é importante porque os hackers estão procurando qualquer ponto de entrada em uma rede maior e podem obter acesso por meio de uma senha fraca. Em contas ou dispositivos quecontenham informações confidenciais, certifique-se de que sua senha seja forte, exclusiva e difícil de adivinhar.

Os hackers podem ser rastreados?

A maioria dos hackers entenderá que eles podem ser rastreados pelas autoridades que identificam seu endereço IP, portanto, hackers avançados tentarão dificultar ao máximo que você descubra sua identidade.

O que acontece quando você é hackeado?

Isso pode ser muito sério, os hackers podem usar seus detalhes de identidade para abrir contas bancárias, obter cartões de crédito, solicitar produtos em seu nome, assumir contas existentes e assinar contratos de telefonia móvel. Os hackers podem até obter documentos genuínos, como passaportes e carteiras de motorista em seu nome, depois de roubarem seu …

Quem é o hacker nº 1 do mundo?

Kevin Mitnick é a autoridade mundial em hacking, engenharia social e treinamento de conscientização de segurança. Na verdade, o conjunto de treinamento de conscientização de segurança do usuário final baseado em computador mais usado do mundo leva seu nome. As apresentações principais de Kevin são uma parte show de mágica, uma parte educação e todas as partes divertidas.

Alguém está espionando meu computador?

Para abrir o Activity Monitor, pressione Command + Spacebar para abrir a Pesquisa Spotlight. Em seguida, digite Monitor de Atividade e pressione Enter. Verifique a lista para qualquer coisa que você não reconheça. Para fechar um programa ou processo, clique duas vezes e pressione Sair.

Alguém pode acessar meu computador remotamente sem meu conhecimento?

Existem duas maneiras de alguém acessar seu computador sem o seu consentimento. Ou um membro da família ou uma faculdade de trabalho está se conectando fisicamente ao seu computador ou telefone quando você não está por perto, ou alguém está acessando seu computador remotamente.

Como hackers hackeiam remotamente?

Hackers remotos usam vários métodos de implantação de malware; o mais comum (e provavelmente omais fácil) para os hackers alcançarem vítimas inocentes é por meio de campanhas de phishing. Nesse cenário, os hackers enviarão e-mails com links ou arquivos, nos quais destinatários desavisados podem clicar.

O que dá aos hackers acesso aberto ao seu computador?

Eles fazem isso comprando anúncios diretamente, sequestrando o servidor de anúncios ou invadindo a conta de anúncios de outra pessoa. Malware vendido como software legítimo – Programas antivírus falsos infectaram milhões de computadores. O software é oferecido gratuitamente, disponível pela Internet, que inclui malware projetado para infectar computadores.

O que acontece quando um hacker entra no seu computador?

O hacker pode estar do outro lado da rua ou do outro lado do país. Não importa onde eles estejam, eles podem copiar fotos do seu computador para o deles ou excluir seus registros fiscais. Eles podem roubar seus dados pessoais ou excluir os programas que você possui em seu computador. Pior ainda, eles podem baixar mais vírus.

Os hackers podem acessar um computador adormecido?

Um computador não pode ser invadido “no” modo de suspensão, mas pode ser invadido se o usuário retomar seu computador para fazê-lo voltar a funcionar sob o poder do sistema operacional ou se o hacker acionar um Wake-on- Lan (WOL).

Colocar o computador em suspensão previne hackers?

Isso significa que, no modo de suspensão, o computador não pode ser acessado por uma conexão de rede. Um hacker precisa de uma conexão de rede ativa com seu computador para poder acessá-lo. Um computador que está no modo de suspensão está tão protegido contra hackers quanto um computador que foi desligado.

O laptop pode ser hackeado através do WIFI?

Você provavelmente já ouviu falar dos perigos de usar Wi-Fi público não seguro, então você sabe que os hackers estão bisbilhotando. É muito fácil invadir um laptop ou dispositivo móvel que esteja em umconexão Wi-Fi pública sem proteção. Os hackers podem ler seus e-mails, roubar senhas e até sequestrar os logins do seu site.

Como um hacker pode ter acesso ao seu computador?

10 maneiras pelas quais os hackers podem obter acesso ao seu laptop 1 Phishing. … 2 Malwares. … 3 Senhas fracas. … 4 Engenharia social. … 5 Rede insegura. … 6 Conexão USB. … 7 Software desatualizado. … 8 Baixando de fontes não verificadas ou sites perigosos. … 9 Clicando em anúncios falsos. …

Um computador pode ser hackeado através de uma porta aberta?

Hackeando seu computador por meio de portas abertas Para hackers invadirem seu computador, eles geralmente dependem de portas abertas. Essas não são as portas físicas do seu computador (como a porta USB), mas os terminais da conexão com a Internet que coletam os pacotes de dados com base em seu escopo (enviar um e-mail, acessar uma página da Web).

O que é hackear e como funciona?

Uma vez considerados como curiosidade exploratória, os hackers acessavam sistemas sem permissão apenas para ver se podiam. O hacking se converteu ao longo do tempo em intrusões agressivas em sistemas de computador para obter lucros mal-intencionados. Agora, os hackers atacam sistemas vulneráveis e extraem dados úteis que podem ser usados para ganhar ou roubar dinheiro, ou usados para cometer fraudes.

Como uma unidade USB é hackeada?

Às vezes, os hackers infectam uma unidade USB com software de malware e a deixam para trás em cafeterias ou locais públicos. Alguém passando pode pegar a unidade USB e conectá-la ao computador. Escusado será dizer que, uma vez que a unidade está instalada, o computador fica comprometido e o hacker obtém acesso às informações privadas da vítima.