Um dos sintomas mais comuns de sequestro de navegador é descobrir que sua página inicial foi redefinida. Se o seu navegador exibir um site desconhecido após o lançamento, principalmente um pornográfico ou um software de segurança falso de publicidade, isso é quase definitivamente obra de um sequestrador.

O navegador Chrome pode ser invadido?

(NewsNation) — Se você usa o Google Chrome como navegador de internet, cuidado: suas informações podem ser comprometidas. O Google emitiu um alerta alertando bilhões de usuários do Chrome de que o navegador foi alvo de hackers.

Meu navegador pode ser hackeado?

Na maioria dos casos, o seqüestro de navegador é um golpe grosseiro – embora profundamente irritante – projetado para redirecionar usuários para sites ou anúncios onde cliques extras geram receita para os hackers. No entanto, pode ser perigoso, dependendo do tipo de malware envolvido.

Meu navegador pode ser hackeado?

Na maioria dos casos, o seqüestro de navegador é um golpe grosseiro – embora profundamente irritante – projetado para redirecionar usuários para sites ou anúncios onde cliques extras geram receita para os hackers. No entanto, pode ser perigoso, dependendo do tipo de malware envolvido.

Como você sabe se o Chrome foi invadido?

O sinal mais óbvio de que seu navegador foi explorado é que sua página inicial está diferente do que costumava ser ou barras de ferramentas que você não reconhece apareceram. Você também pode ver novos favoritos ou marcadores logo abaixo da barra de endereço ou se procurar manualmente nos marcadores.

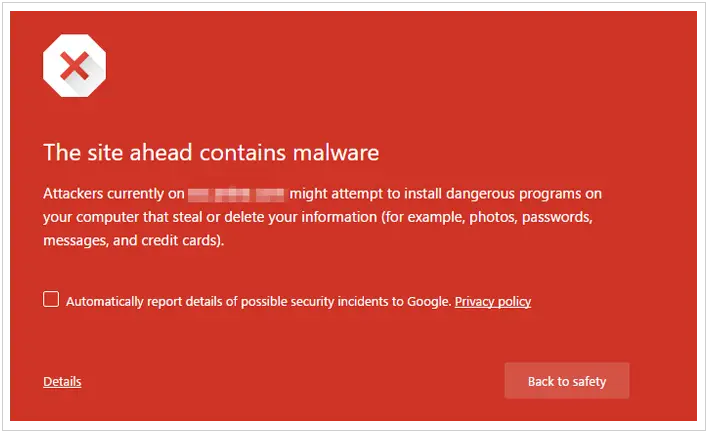

Qual é o nível de segurança do Google Chrome?

O Google Chrome é um navegador seguro, com recursos como o Google Safe Browsing, que ajuda a proteger os usuários exibindo um aviso impossível de perder quando eles tentam navegar para sites perigosos ou baixar arquivos perigosos. Na verdade, tanto o Chrome quanto o Firefox têmsegurança rigorosa no local.

Qual é a primeira coisa que você faz quando é hackeado?

Etapa 1: Altere suas senhas Isso é importante porque os hackers estão procurando qualquer ponto de entrada em uma rede maior e podem obter acesso por meio de uma senha fraca. Em contas ou dispositivos que contêm informações confidenciais, certifique-se de que sua senha seja forte, exclusiva e difícil de adivinhar.

Você pode desbloquear seu telefone?

Se você carregou aplicativos recentemente no Android, eles podem ser os culpados pelo hack. Portanto, para desbloquear seu telefone, exclua todos os aplicativos baixados recentemente.

Quem é o hacker nº 1 do mundo?

Kevin Mitnick é a autoridade mundial em hacking, engenharia social e treinamento de conscientização de segurança. Na verdade, o conjunto de treinamento de conscientização de segurança do usuário final baseado em computador mais usado do mundo leva seu nome. As apresentações principais de Kevin são uma parte show de mágica, uma parte educação e todas as partes divertidas.

O que acontece quando você é hackeado?

Isso pode ser muito sério, os hackers podem usar seus detalhes de identidade para abrir contas bancárias, obter cartões de crédito, solicitar produtos em seu nome, assumir contas existentes e assinar contratos de telefonia móvel. Os hackers podem até obter documentos genuínos, como passaportes e carteiras de motorista em seu nome, depois de roubarem seu …

Como faço para me livrar de um sequestrador de navegador?

Como faço para me livrar de sequestradores de navegador no Chrome? Para remover sequestradores de navegador no Chrome, remova quaisquer extensões suspeitas do Google Chrome. Em seguida, vá para as configurações do Chrome e restaure seu navegador para as configurações padrão.

Como você sabe se o Chrome foi invadido?

O sinal mais óbvio de que seu navegador foi explorado é que sua página inicial é diferente do que costumava ser ou barras de ferramentas que você não reconheceapareceu. Você também pode ver novos favoritos ou marcadores logo abaixo da barra de endereço ou se procurar manualmente nos marcadores.

Meu navegador pode ser hackeado?

Na maioria dos casos, o seqüestro de navegador é um golpe grosseiro – embora profundamente irritante – projetado para redirecionar usuários para sites ou anúncios onde cliques extras geram receita para os hackers. No entanto, pode ser perigoso, dependendo do tipo de malware envolvido.

Como você sabe se há spyware no seu computador?

A melhor maneira de verificar se há spyware é verificar o computador com um software antimalware. O software antimalware verifica profundamente o disco rígido para detectar e remover qualquer ameaça à espreita no computador.

Qual é o navegador mais inseguro?

De acordo com um estudo feito por pesquisadores do Trinity College, Yandex e Edge são os dois piores navegadores para segurança. O estudo também descobriu que o Edge envia o ID de hardware, endereço IP e localização dos usuários para servidores de back-end que, com o tempo, podem revelar sua identidade.

Qual navegador é mais seguro Safari ou Chrome?

Na verdade, o Safari supera o Chrome no Mac porque é mais eficiente em termos de energia, protege melhor sua privacidade e funciona perfeitamente com o ecossistema da Apple.

A desinstalação do Chrome removerá o malware?

Depois de desinstalar e instalar o Chrome novamente e fazer login em sua conta do Google, ele restaurará todas as configurações, extensões e malwares potenciais do backup na nuvem. Portanto, se a redefinição das configurações do navegador e a remoção de extensões não ajudaram, reinstalar o Chrome também não removerá o malware.

Qual navegador devo usar?

Google Chrome: o melhor para Mac. Opera Mini: O melhor para celular. Vivaldi: O navegador web mais rápido. Tor: O navegador web mais seguro.

Qual navegador é seguro para transações bancárias online?

O navegador Edge no Windows 10é um novo aplicativo em área restrita, portanto, é muito melhor para serviços bancários do que o Internet Explorer. Caso contrário, o Chrome é a alternativa mais segura, porque é executado no próprio sandbox forte do Google. Algumas empresas de segurança também fornecem complementos, como Kaspersky Safe Money e Bitdefender Safepay.

Devo usar o Chrome ou o Google?

Aqueles que desejam descobrir informações com base em palavras-chave ou frases devem usar apenas a barra de pesquisa do Google, mas aqueles que desejam ter várias guias abertas ou estão procurando um site específico devem escolher o Google Chrome.

A alteração da senha impede os hackers?

Sim, alterar sua senha impedirá que hackers acessem sua conta. Atualizar a senha da sua conta ao primeiro sinal de um ataque limita os danos. Alterar sua senha regularmente também melhora a segurança. Credenciais roubadas em violações de dados geralmente são antigas.

Devo excluir meu e-mail se tiver sido hackeado?

Se você foi hackeado várias vezes e seu provedor de e-mail não está reduzindo a quantidade de spam que você está recebendo, considere começar de novo, mas não exclua seu endereço de e-mail! Muitos especialistas alertam contra a exclusão de contas de e-mail, pois a maioria dos provedores de e-mail recicla seu endereço de e-mail antigo.