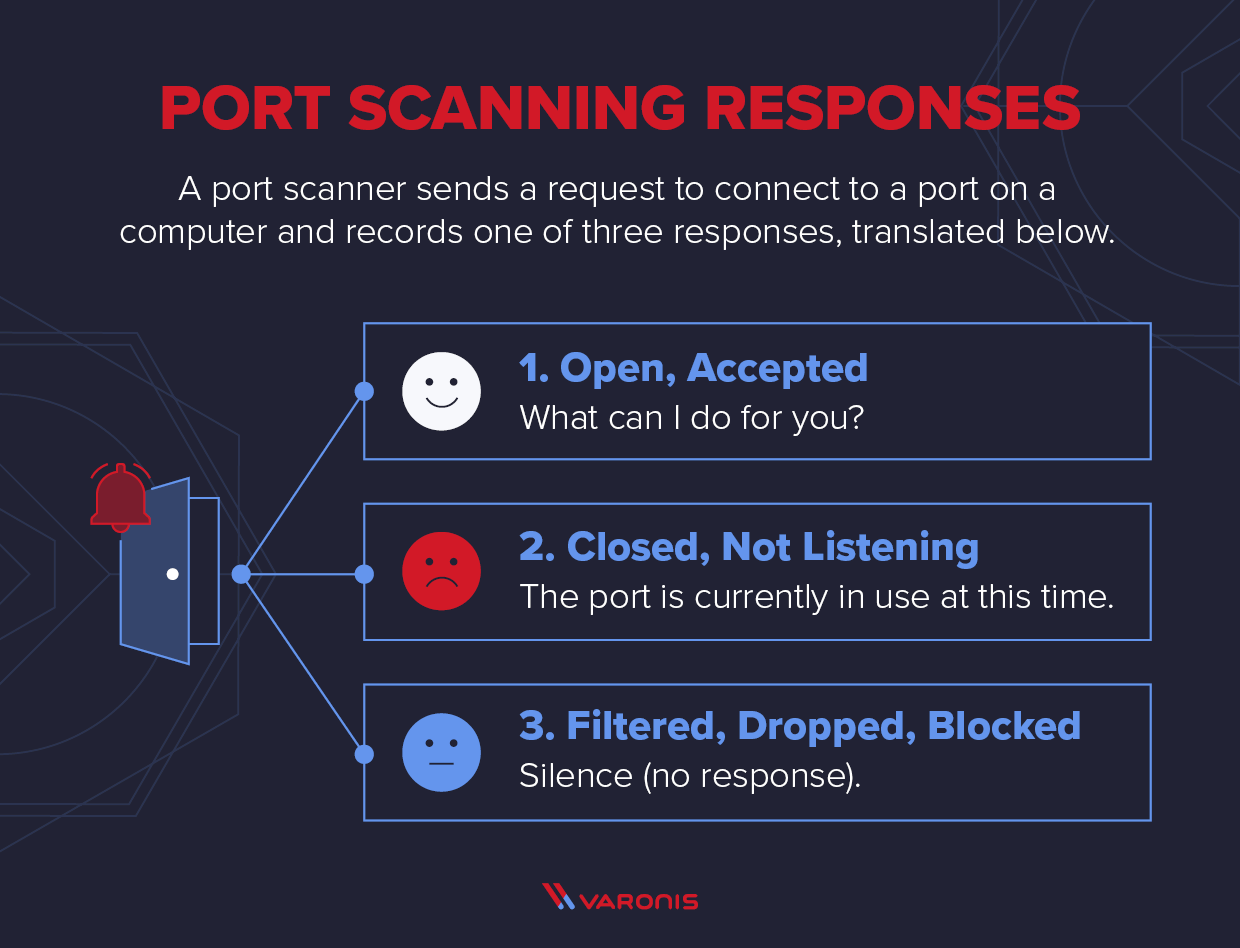

Durante uma varredura de porta, os hackers enviam uma mensagem para cada porta, uma de cada vez. A resposta que recebem de cada porta determina se ela está sendo usada e revela possíveis pontos fracos. Os técnicos de segurança podem conduzir rotineiramente a varredura de portas para inventário de rede e expor possíveis vulnerabilidades de segurança.

Você pode ser invadido por uma porta aberta?

O encaminhamento de porta é um risco de segurança? Se não for configurado corretamente, o encaminhamento de porta e as portas abertas podem criar uma superfície de ataque que é comumente usada por hackers para obter acesso aos sistemas. Mantenha suas portas fechadas e não avance!

O que um invasor pode fazer com portas abertas?

Os invasores usam portas abertas para encontrar exploits em potencial. Para executar uma exploração, o invasor precisa encontrar uma vulnerabilidade. Para encontrar uma vulnerabilidade, o invasor precisa identificar todos os serviços executados em uma máquina, incluindo quais protocolos ela usa, quais programas os implementam e, idealmente, as versões desses programas.

Quais portas nunca devem ser abertas?

Portas 80, 443, 8080 e 8443 (HTTP e HTTPS) Elas são especialmente vulneráveis a scripts entre sites, injeções de SQL, falsificações de solicitações entre sites e ataques DDoS.

Uma porta está aberta se estiver escutando?

Portanto, abrir uma porta significa disponibilizá-la para fora se uma aplicação estiver escutando. Se não estiver, aparecerá como “fechado” nas varreduras do nmap.

A porta 443 pode ser invadida?

Não. A “porta 443” não pode ser invadida. Nem qualquer outra porta.

Quais são os 3 motivos pelos quais os hackers invadem?

Algumas razões comuns para hacking incluem direito básico de se gabar, curiosidade, vingança, tédio, desafio, roubo para ganho financeiro, sabotagem, vandalismo, espionagem corporativa, chantagem e extorsão. Os hackers são conhecidos por citar regularmente esses motivos para explicar seu comportamento.

Devo fechar as portas abertas?

Se você tiver portas de roteador desnecessárias abertas, isso pode se tornar um risco de segurança ou privacidade, pois os hackers podem ter acesso remoto. A melhor solução é fechar as portas não utilizadas através do próprio roteador. Verifique se sua rede está funcionando corretamente e se você separou o endereço IP, a senha e o nome da rede do roteador.

O que pode ser feito com a porta aberta?

Uma porta aberta é uma porta de rede que aceita tráfego usando TCP ou UDP e permite a comunicação com tecnologias de servidor subjacentes. Portas abertas são necessárias ao hospedar serviços remotos aos quais os usuários finais podem se conectar.

Existe perigo no encaminhamento de porta?

O encaminhamento de porta geralmente significa deixar uma lacuna na sua segurança. Isso pode ser potencialmente perigoso porque os hackers também podem usar isso para penetrar na sua rede. Consequentemente, existem alguns casos documentados em que uma porta aberta foi usada como vetor de ataque.

Uma porta aberta é uma vulnerabilidade?

Vulnerabilidades de portas abertas Conforme mencionado no início, as portas abertas fornecem uma “superfície de ataque” mais extensa ou oportunidade para um invasor encontrar vulnerabilidades, explorações, configurações incorretas e outros riscos devido à comunicação de rede permitida em uma porta de rede específica .

A porta 443 pode ser invadida?

Não. A “porta 443” não pode ser invadida. Nem qualquer outra porta.

O que um hacker pode fazer com a porta 80?

– [Instrutor] Hackers usam portas para entrar e atacar um sistema e também para sair de um sistema sem serem notados. A porta 80 é uma porta padrão para HTTP. Vários ataques usam a porta 80 para obter acesso a serviços de back-end e incluem estouros de buffer, injeções de SQL e scripts entre sites.

A porta 8080 é um risco de segurança?

Portas 8080 e 8088 — Alternativa HTTP Porque essas duas portas sãoAlternativas HTTP para tráfego da Web, elas inerentemente não possuem criptografia incorporada durante a comunicação de dados. Isso torna todo o tráfego da Web comunicado pela rede suscetível a ser rastreado e interceptado por agentes de ameaças.

O que são portas inseguras?

Um porto ou ancoradouro será inseguro se o navio não conseguir chegar ao porto com segurança. Por exemplo, um porto pode ser considerado inseguro mesmo que o navio sofra danos durante sua passagem em um rio ou canal ao se aproximar de um porto.

A varredura de portas é uma ameaça?

O escaneamento de portas é um método que os invasores usam para localizar seu ambiente de destino enviando pacotes para portas específicas em um host e usando as respostas para encontrar vulnerabilidades e entender quais serviços e versões de serviço estão sendo executados em um host.

Os hackers podem ver sua tela?

Os hackers podem obter acesso ao monitor do seu computador — um especialista em cibersegurança nos mostra como é fácil.

Os hackers podem ver através da sua câmera?

Além disso, os desenvolvedores de aplicativos populares não estão imunes às acusações de estar observando você pela câmera do seu telefone. Geralmente, no entanto, um perseguidor precisaria instalar spyware em seu dispositivo para comprometê-lo. Os hackers podem obter acesso físico ao seu telefone por meio de aplicativos, arquivos de mídia e até emojis.

Qual é a primeira coisa que você faz quando é hackeado?

Etapa 1: Alterar suas senhas Isso é importante porque os hackers estão procurando por qualquer ponto de entrada em uma rede maior e podem obter acesso por meio de uma senha fraca. Em contas ou dispositivos que contenham informações confidenciais, certifique-se de que sua senha seja forte, única e difícil de adivinhar.

O que um hacker pode fazer com a porta 80?

– [Instrutor] Hackers usam portas para entrar e atacar um sistema e também para sair de um sistema sem serem notados. Porta80 é uma porta padrão para HTTP. Vários ataques usam a porta 80 para obter acesso a serviços de back-end e incluem estouros de buffer, injeções de SQL e scripts entre sites.