O AutoKMS não é realmente um vírus, mas uma ferramenta de hackers baixada intencionalmente pela maioria dos usuários que tentam ativar produtos não registrados da Microsoft. Para se livrar dele, você pode tentar desinstalá-lo como faria com qualquer outro aplicativo.

O que acontece se você excluir o AutoKMS?

Ele pode conceder acesso a hackers ou baixar software malicioso e muito mais. Alguns técnicos da Microsoft afirmam que o AutoKMS é uma variação do vírus Troyan, mas nem todos vão tão longe. Simplesmente porque você pode desinstalá-lo a qualquer momento, e esse não é o caso dos vírus Trojan.

Desinstalar o KMSPico após a ativação?

Sim, você pode remover o KMSpico, mas não faça isso. Você pode ter ativado o windows ou ms office com kmspico agora você acha que é inútil, não, não é assim, para manter suas janelas ativadas não remova kmspico. Se você removê-lo, suas janelas voltarão ao modo de trilha.

O que acontece se você excluir o AutoKMS?

Ele pode conceder acesso a hackers ou baixar software malicioso e muito mais. Alguns técnicos da Microsoft afirmam que o AutoKMS é uma variação do vírus Troyan, mas nem todos vão tão longe. Simplesmente porque você pode desinstalá-lo a qualquer momento, e esse não é o caso dos vírus Trojan.

O ativador kms é um vírus?

Resposta originalmente: O KMS Activator é um programa de vírus (malware)? Não, KMS Auto não é um arquivo de vírus, mas é simplesmente um arquivo de ativação. É apenas ativar ou desbloquear a versão completa do aplicativo.

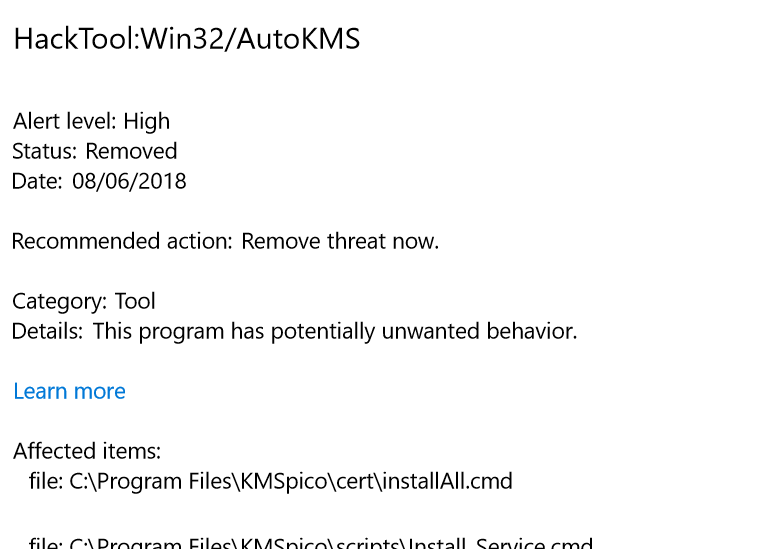

O AutoKMS é um malware?

AutoKMS é o nome genérico de detecção do Malwarebytes para hacktools que se destinam a permitir o uso ilegal de produtos da Microsoft, como Windows e Office.

Como verifico minha contagem de ativação do KMS?

Para verificar se o computador cliente está ativado corretamente, você pode verificar no Painel de controleSistema ou execute o script SLMgr no prompt de comando. Para verificar execute Slmgr. vbs com a opção de linha de comando /dli. Ele fornecerá detalhes sobre a instalação do Windows e seu status de ativação e licenciamento.

O KMSpico é um Trojan?

É amplamente divulgado sob uma variedade de nomes e variantes em sites de download falsos e redes de compartilhamento de arquivos como BitTorrent. Ele pode levar a uma variedade de atos perigosos assim que for instalado, incluindo roubo de dados, operações de cavalos de Troia e muito mais.

O KMSpico é um spyware?

KMSPico não é uma ferramenta legítima e é desenvolvida por criminosos cibernéticos, e não pela corporação Microsoft. Portanto, o uso desta ferramenta viola os termos e condições do sistema operacional Windows. Além disso, muitas vezes é distribuído por sites duvidosos que contêm conteúdo malicioso.

O que é o HackTool KMSpico?

HackTool. KMSpico é o nome de detecção do Malwarebytes para um Hacktool que permite ao usuário usar software da Microsoft ilegalmente.

Pode remover o Windows Defender?

Por si só, é totalmente seguro desabilitar o Windows Defender. O problema surge quando você o desativa sem fornecer uma substituição. Certifique-se de ter outro conjunto de segurança configurado – e, claro, o ônus ainda é seu para praticar as precauções de segurança sensatas.

Onde posso encontrar o AutoKMS?

O arquivo AutoKMS.exe está localizado em uma subpasta de C:\Windows (por exemplo, C:\Windows\AutoKMS\).

O que acontece se você excluir o AutoKMS?

Ele pode conceder acesso a hackers ou baixar software malicioso e muito mais. Alguns técnicos da Microsoft afirmam que o AutoKMS é uma variação do vírus Troyan, mas nem todos vão tão longe. Simplesmente porque você pode desinstalá-lo a qualquer momento, e esse não é o caso dos vírus Trojan.

A ativação do KMS é permanente?

KMSas ativações são válidas por 180 dias, período conhecido como intervalo de validade de ativação. Os clientes KMS devem renovar sua ativação conectando-se ao host KMS pelo menos uma vez a cada 180 dias para permanecerem ativados.

O ativador KMS é seguro?

KMSPico é 100% seguro de usar. Está na natureza há cerca de 2 anos, o que mostra quantas pessoas estão usando com segurança. Não vimos nenhum relato de alguém sucumbindo ao dano ao executar esta ferramenta em seu sistema.

A ativação do Windows 10 com KMS é segura?

O Defender da Microsoft encontrará o ativador KMS como uma ameaça e outros softwares antivírus também farão isso. Não temos informações se esse tipo de ferramenta contém malware, simplesmente aconselhamos não usá-lo. Se você quiser usar software ilegal, use-o por sua conta e risco.

O Hacktool:Win32 AutoKMS é um vírus?

HackTool:Win32/AutoKMS Pode ser usado para “crackear” ou corrigir cópias não registradas de software da Microsoft. Não use ferramentas de hackers, pois elas podem estar associadas a malware ou software indesejado.

Onde está instalado o AutoKMS?

O AutoKMS é um vírus Reddit?

Win32/AutoKMS não é malware. É um componente de um sistema para ativar cópias de Licença por Volume do Microsoft Office.

Como forço o KMS a ativar o cliente?

Abra o prompt de comando, digite slmgr /ipk seguido da chave de produto do host KMS de 25 dígitos e pressione Enter. Em seguida, use slmgr /ato para ativar a chave do host.

Como reinicio o serviço KMS?

Reinicie o Serviço de Proteção de Software executando restart-service sppsvc em um console elevado do PowerShell (ou net stop sppsvc && net start sppsvc se o PowerShell não estiver disponível). Execute slmgr. vbs /dli para obter a contagem de clientes ativados pelo KMS.

O que acontece quando a ativação do KMS expira?

Após cada conexão bem-sucedida, oexpiração é estendida para os 180 dias completos. O que acontece se o Windows não puder reativar a licença? Se um computador Windows não conseguir restabelecer a comunicação com o servidor KMS após 180 dias, a máquina ficará sem licença.