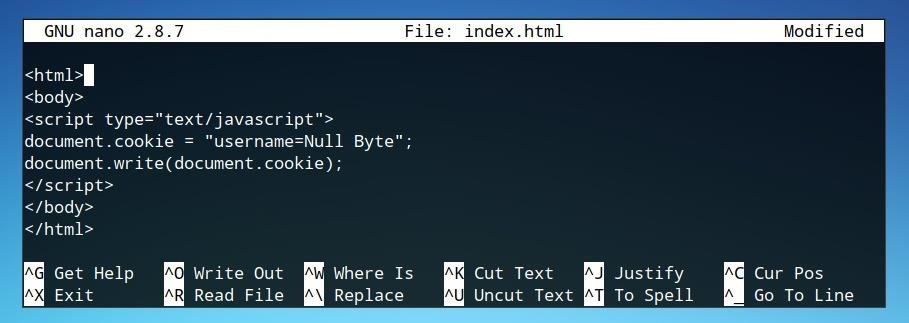

Die Skriptsprache hat auch viele Funktionen, die für böswillige Zwecke verwendet werden können, einschließlich des Stehlens von Cookies eines Benutzers, die Passwörter und andere Informationen enthalten. Cookies sind Informationen, die eine Website über bestimmte Benutzer, die die Seite besuchen, anfordert oder speichert.

Kann eine Website meine gespeicherten Passwörter stehlen?

Obwohl es verlockend sein mag, auf „Kennwort merken“ zu klicken, wenn Ihr Webbrowser Sie dazu auffordert, setzen Sie dadurch Ihre Sicherheit einem RISIKO aus. Wenn Sie sich (auch nur kurz) bei der Arbeit oder in der Öffentlichkeit von Ihrem entsperrten Computer entfernen, besteht ein sehr reales Risiko, dass jemand Ihre Passwörter mit nur wenigen einfachen Klicks stehlen könnte.

Können Cookies Passwörter stehlen?

Wie bei einem Phishing-Angriff ermöglicht Cookie-Hijacking einem Cyberkriminellen, persönliche Informationen wie Benutzernamen, Passwörter und andere wichtige Daten zu stehlen, die im Cookie gespeichert sind. Wenn Sie Ihre Informationen eingeben, während Sie sich auf der gefälschten Website befinden, kann der Kriminelle dieses Cookie in seinem Browser platzieren und sich online für Sie ausgeben.

Woher kennen Hacker mein Passwort?

Ein weiterer beliebter Weg, um an Ihre Passwörter zu kommen, ist Malware. Phishing-E-Mails sind ein Hauptvektor für diese Art von Angriffen, obwohl Sie Opfer werden könnten, indem Sie online auf eine bösartige Werbung klicken (Malvertising) oder sogar eine kompromittierte Website besuchen (Drive-by-Download).

Wie könnte jemand an mein Passwort kommen?

Manchmal enthalten Phishing-E-Mails bösartige Software oder Malware, entweder in Anhängen oder in eingebetteten Links. Durch das Herunterladen der Malware auf ihren Computer erhöhen die Menschen die Wahrscheinlichkeit, dass ein Keylogger installiert wird, der dann ihre Passwörter erfassen und an einen Hacker senden kann.

Warum sollten Sie keine Cookies akzeptieren?

Während die meisten Cookies absolut sicher sind, können einige verwendet werden, um Sie ohne Ihre Zustimmung zu verfolgen. Schlechter,legitime Cookies können manchmal ausspioniert werden, wenn ein Krimineller Zugriff erhält.

Kann ich gehackt werden, wenn ich Cookies akzeptiere?

Cookies sind eine gängige Technologie, die es Websites ermöglicht, Sie wiederzuerkennen. Aber sie können Hackern auch genug Daten geben, um Ihre persönlichen Daten zu stehlen. Suchen Sie online nach irgendetwas – und das nächste, was Sie wissen, ist, dass dieser Artikel Ihnen im Internet in Form einer Anzeige auf fast jeder Website, die Sie besuchen, folgt.

Können Chrome-Passwörter gehackt werden?

Hacker können Ihr Anmeldepasswort für Google Chrome oder Microsoft Edge durch Malware stehlen, behaupten Experten. Gefährliche Malware kann Ihr in den Browsern gespeichertes Anmeldekennwort für Google Chrome oder Microsoft Edge stehlen. Gefährliche Malware kann Ihr in den Browsern gespeichertes Anmeldekennwort für Google Chrome oder Microsoft Edge stehlen.

Wie speichere ich ein nicht sicheres Passwort?

Geben Sie in der Adressleiste Folgendes ein: „chrome://flags/#enable-password-force-saving“ und drücken Sie dann „Enter“. Wählen Sie „Aktiviert“ aus dem Dropdown-Menü unter der Option „Speichern von Passwörtern erzwingen“. Navigieren Sie unten rechts auf der Seite und klicken Sie auf die blaue Schaltfläche „Neu starten“. Öffnen Sie jetzt Ihren Chrome-Browser erneut.

Kann eine Website Ihre Daten stehlen?

Hacker greifen illegal auf Geräte oder Websites zu, um persönliche Daten von Personen zu stehlen, die sie verwenden, um Verbrechen wie Diebstahl zu begehen. Viele Menschen kaufen online ein, erledigen Bankgeschäfte und bezahlen Rechnungen. Die Leute speichern auch Finanzinformationen wie Kreditkarten- oder Bankkontonummern auf ihren Geräten.

Können Sie gehackt werden, wenn Sie eine Website auf dem iPhone besuchen?

iPhones können von Websites gehackt werden, weshalb es am besten ist, Antivirensoftware zu verwenden, um nach schädlichen Websites zu suchen.

Speichern Websites Passwörter?

Wie in diesem früheren Artikel besprochen, speichern Websites Ihr Passwort nicht (oder sollten es besser nicht).Stattdessen „hashen“ sie die Zeichenfolge, die Sie als Passwort angeben, und speichern stattdessen diesen Hash. Wenn Sie sich anmelden, hashen sie das von Ihnen eingegebene Passwort und vergleichen das Ergebnis mit dem gespeicherten Hash.

Ist es sicher, eine nicht sichere Website zu besuchen?

Möglicherweise wird die Meldung „Anmeldung nicht sicher“ oder „Zahlung nicht sicher“ angezeigt. Gefährlich: Vermeiden Sie diese Seite. Wenn Sie einen ganzseitigen roten Warnbildschirm sehen, wurde die Website von Safe Browsing als unsicher gekennzeichnet. Die Nutzung der Website wird wahrscheinlich Ihre privaten Informationen gefährden.

Können Hacker Sie durch Ihre Telefonkamera sehen?

Darüber hinaus sind beliebte App-Entwickler nicht immun gegen Anschuldigungen, Sie durch die Kamera Ihres Telefons zu beobachten. Im Allgemeinen müsste ein Stalker jedoch Spyware auf Ihrem Gerät installieren, um es zu kompromittieren. Hacker können physisch über Apps, Mediendateien und sogar Emojis auf Ihr Telefon zugreifen.

Können Hacker durch Ihre Kamera sehen?

Spionieren Hacker Menschen wirklich über ihre Telefonkameras und Webcams aus? Die kurze Antwort: Ja. Webcams und Telefonkameras können gehackt werden, wodurch Angreifer die vollständige Kontrolle über ihre Funktionsweise erhalten. Infolgedessen können Hacker die Kamera eines Geräts verwenden, um sowohl Personen auszuspionieren als auch nach persönlichen Informationen zu suchen.

Kann Malware an Ihre Passwörter gelangen?

Spyware. Spyware ist eine Spionage-Malware, die alles überwacht, was Sie auf Ihrem Gerät sehen und tun. Seine Aufgabe ist es, Daten und Passwörter von seinen Opfern zu stehlen, wodurch Cyberkriminelle Zugriff auf alle Arten von Konten, einschließlich E-Mail, erhalten.

Kann jemand Ihre E-Mail ohne Passwort hacken?

Als Garry Brownrigg, CEO & Gründer von QuickSilk, erklärt: „Sie können eine E-Mail-Nachricht mit einer gefälschten Absenderadresse ‚fälschen‘ – dafür brauchen sie nicht einmal Ihr Passwort.“ Die Dinge, die sie senden, können alles andere als schädlich seinMalware für Betrug und Geldforderungen; So oder so, es wäre Ihnen sicherlich lieber, wenn sie nicht aus …

kämen

Was passiert, wenn Sie alle Cookies ablehnen?

Das Akzeptieren von Cookies bietet Ihnen die beste Benutzererfahrung auf der Website, während das Ablehnen von Cookies möglicherweise Ihre Nutzung der Website beeinträchtigen könnte. Zum Beispiel Online-Shopping. Cookies ermöglichen es der Website, alle Artikel zu verfolgen, die Sie in Ihren Einkaufswagen gelegt haben, während Sie weiter surfen.

Was passiert, wenn ich Cookies ablehne?

Die meisten Cookies sind wirklich kein Problem. Sie werden nur vom Eigentümer der Website verwendet, damit Sie die Website besser nutzen können. Sie können die Nachricht „Cookies akzeptieren“ ablehnen und die meisten Websites funktionieren problemlos. Natürlich steht Ihnen keine Personalisierung zur Verfügung.

Was passiert, wenn Sie alle Cookies blockieren?

Hier sind einige Beispiele dafür, was passiert, wenn Sie alle Cookies blockieren: Sie können sich möglicherweise nicht automatisch bei einer Website anmelden, weil Ihr gespeicherter Benutzername und Ihr Passwort gelöscht werden. Einige Webseiten oder Funktionen funktionieren nicht. Möglicherweise wird auf Websites eine Meldung angezeigt, in der Sie aufgefordert werden, Cookies zu aktivieren, damit sie geladen werden können.

Was ist Cookie-Stealer?

Cookie-Diebstahl tritt auf, wenn ein Dritter unverschlüsselte Sitzungsdaten kopiert und sie verwendet, um sich als echter Benutzer auszugeben. Cookie-Diebstahl tritt am häufigsten auf, wenn ein Benutzer über ein ungeschütztes oder öffentliches Wi-Fi-Netzwerk auf vertrauenswürdige Websites zugreift.

Was sind JavaScript-Cookies?

Cookies sind Daten, die in kleinen Textdateien auf Ihrem Computer gespeichert werden. Wenn ein Webserver eine Webseite an einen Browser gesendet hat, wird die Verbindung beendet und der Server vergisst alles über den Benutzer.