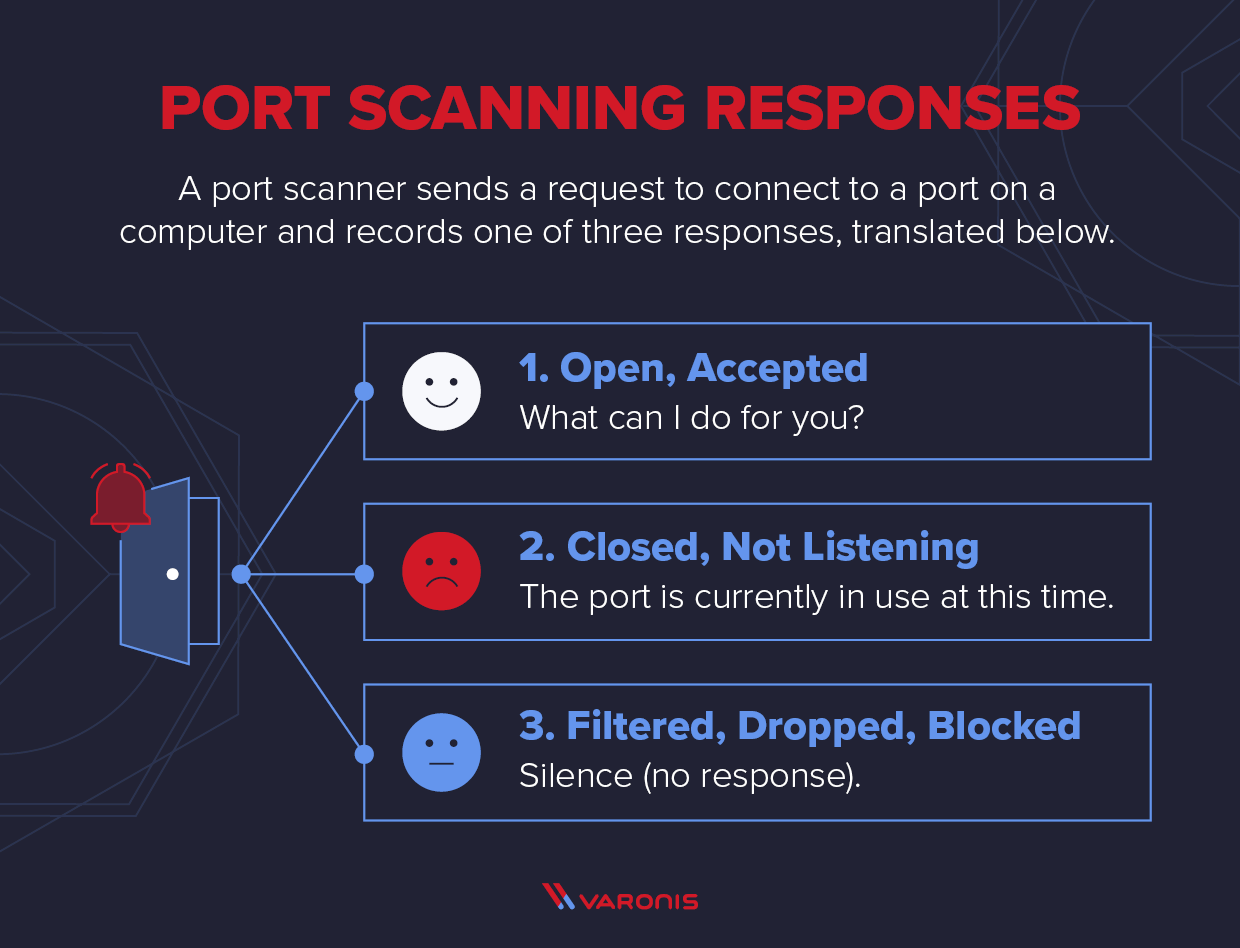

Während eines Port-Scans senden Hacker nacheinander eine Nachricht an jeden Port. Die Antwort, die sie von jedem Port erhalten, bestimmt, ob er verwendet wird, und deckt potenzielle Schwachstellen auf. Sicherheitstechniker können routinemäßig Port-Scans für das Netzwerkinventar durchführen und mögliche Sicherheitslücken aufdecken.

Können Sie über einen offenen Port gehackt werden?

Ist die Portweiterleitung ein Sicherheitsrisiko? Bei nicht ordnungsgemäßer Einrichtung können Portweiterleitung und offene Ports eine Angriffsfläche schaffen, die häufig von Hackern verwendet wird, um Zugriff auf Systeme zu erhalten. Halten Sie Ihre Ports geschlossen und portieren Sie nicht weiter!

Was kann ein Angreifer mit offenen Ports tun?

Angreifer verwenden offene Ports, um potenzielle Exploits zu finden. Um einen Exploit auszuführen, muss der Angreifer eine Schwachstelle finden. Um eine Schwachstelle zu finden, muss der Angreifer alle Dienste, die auf einem Computer ausgeführt werden, mit einem Fingerabdruck versehen, einschließlich der verwendeten Protokolle, der Programme, die sie implementieren, und idealerweise der Versionen dieser Programme.

Welche Ports sollten niemals offen sein?

Ports 80, 443, 8080 und 8443 (HTTP und HTTPS) Sie sind besonders anfällig für Cross-Site-Scripting, SQL-Injections, Cross-Site-Request-Fälschungen und DDoS-Angriffe.

Ist ein Port geöffnet, wenn er lauscht?

Das Öffnen eines Ports bedeutet also, ihn nach außen verfügbar zu machen, wenn eine Anwendung zuhört. Ist dies nicht der Fall, wird es bei nmap-Scans als „geschlossen“ angezeigt.

Kann Port 443 gehackt werden?

Nein. „Port 443“ kann nicht gehackt werden. Auch kein anderer Port.

Was sind 3 Gründe, warum Hacker hacken?

Einige häufige Gründe für das Hacken sind Angeberrechte, Neugier, Rache, Langeweile, Herausforderung, Diebstahl zur finanziellen Bereicherung, Sabotage, Vandalismus, Wirtschaftsspionage, Erpressung und Erpressung. Hacker sind dafür bekannt, diese Gründe regelmäßig anzuführen, um ihr Verhalten zu erklären.

Soll ich offene Ports schließen?

Wenn Sie unnötige Router-Ports geöffnet haben, könnte dies zu einem Sicherheits- oder Datenschutzrisiko werden, da Hackern ein Fernzugriff gewährt werden könnte. Die beste Lösung ist, ungenutzte Ports über den Router selbst zu schließen. Stellen Sie sicher, dass Ihr Netzwerk ordnungsgemäß funktioniert und dass Sie die IP-Adresse, das Passwort und den Netzwerknamen Ihres Routers notieren.

Was kann mit offenem Port gemacht werden?

Ein offener Port ist ein Netzwerkport, der Datenverkehr entweder über TCP oder UDP akzeptiert und die Kommunikation mit zugrunde liegenden Servertechnologien ermöglicht. Offene Ports sind erforderlich, wenn Remotedienste gehostet werden, zu denen Endbenutzer eine Verbindung herstellen können.

Gibt es Gefahren bei der Portweiterleitung?

Portweiterleitung bedeutet normalerweise, dass Sie eine Lücke in Ihrer Sicherheit hinterlassen. Dies kann potenziell gefährlich sein, da Hacker damit auch in Ihr Netzwerk eindringen könnten. Folglich gibt es einige dokumentierte Fälle, in denen ein geöffneter Port als Angriffsvektor verwendet wurde.

Ist ein offener Port eine Schwachstelle?

Schwachstellen offener Ports Wie eingangs erwähnt, bieten offene Ports aufgrund der erlaubten Netzwerkkommunikation über einen bestimmten Netzwerkport eine umfangreichere „Angriffsfläche“ oder Gelegenheit für einen Angreifer, Schwachstellen, Exploits, Fehlkonfigurationen und andere Risiken zu finden .

Kann Port 443 gehackt werden?

Nein. „Port 443“ kann nicht gehackt werden. Auch kein anderer Port.

Was kann ein Hacker mit Port 80 machen?

– [Trainer] Hacker verwenden Ports, um in ein System einzudringen und es anzugreifen, und auch, um unbemerkt aus einem System herauszukommen. Port 80 ist ein Standardport für HTTP. Mehrere Angriffe verwenden Port 80, um Zugriff auf Backend-Dienste zu erhalten, und umfassen Pufferüberläufe, SQL-Injektionen und Cross-Site-Scripting.

Ist Port 8080 ein Sicherheitsrisiko?

Port 8080 und 8088 – HTTP-Alternative Weil diese beiden PortsHTTP-Alternativen für den Webverkehr, sie haben von Natur aus keine Verschlüsselung während der Datenkommunikation eingebettet. Dadurch wird der gesamte über das Netzwerk kommunizierte Webverkehr anfällig dafür, von Angreifern ausspioniert und abgefangen zu werden.

Was sind unsichere Ports?

Ein Hafen oder Liegeplatz ist unsicher, wenn das Schiff den Hafen nicht sicher erreichen kann. Beispielsweise kann ein Hafen auch dann als unsicher angesehen werden, wenn das Schiff während der Passage auf einem Fluss oder Kanal beim Einlaufen in einen Hafen Schaden erleidet.

Ist Port-Scanning eine Bedrohung?

Port-Scanning ist eine Methode, mit der Angreifer ihre Zielumgebung ausspionieren, indem sie Pakete an bestimmte Ports auf einem Host senden und die Antworten verwenden, um Schwachstellen zu finden und zu verstehen, welche Dienste und Dienstversionen auf einem Host ausgeführt werden.

Können Hacker Ihren Bildschirm sehen?

Hacker können sich Zugriff auf Ihren Computermonitor verschaffen – ein Experte für Cybersicherheit zeigt uns, wie einfach es ist.

Können Hacker durch Ihre Kamera sehen?

Darüber hinaus sind beliebte App-Entwickler nicht immun gegen Anschuldigungen, Sie durch die Kamera Ihres Telefons zu beobachten. Im Allgemeinen müsste ein Stalker jedoch Spyware auf Ihrem Gerät installieren, um es zu kompromittieren. Hacker können physisch über Apps, Mediendateien und sogar Emojis auf Ihr Telefon zugreifen.

Was tun Sie als Erstes, wenn Sie gehackt werden?

Schritt 1: Ändern Sie Ihre Passwörter Dies ist wichtig, da Hacker nach jedem Einstiegspunkt in ein größeres Netzwerk suchen und sich möglicherweise durch ein schwaches Passwort Zugang verschaffen. Achten Sie bei Konten oder Geräten, die sensible Informationen enthalten, darauf, dass Ihr Passwort sicher, einzigartig und nicht leicht zu erraten ist.

Was kann ein Hacker mit Port 80 machen?

– [Trainer] Hacker verwenden Ports, um in ein System einzudringen und es anzugreifen, und auch, um unbemerkt aus einem System herauszukommen. Hafen80 ist ein Standardport für HTTP. Mehrere Angriffe verwenden Port 80, um Zugriff auf Backend-Dienste zu erhalten, und umfassen Pufferüberläufe, SQL-Injektionen und Cross-Site-Scripting.