Es ist 100 % sicher, das Chrome Cleanup Tool unter Windows 10 und anderen Editionen, einschließlich Windows 7, herunterzuladen, zu installieren und zu verwenden. Es ist ein legitimes Softwareprodukt, das von Google entwickelt wurde, um schädliche Software zu finden und zu erkennen, die Sie daran hindert, den Chrome-Webbrowser vollständig zu nutzen.Chrome Cleanup Tool ist ein legitimes Programm, das von Google geschrieben wurde und vertrauenswürdig ist. Sie können dieses Dienstprogramm also bedenkenlos herunterladen, installieren und verwenden. Beachten Sie jedoch, dass Sie das Programm von der offiziellen Website herunterladen müssen.

Wozu dient Chrome zur Computerbereinigung?

Das Chrome Cleanup Tool ist ein von Google geschriebenes Programm, das einen Computer nach Programmen durchsucht, die Probleme in Google Chrome verursachen. Bei den Zielanwendungen handelt es sich um potenziell unerwünschte Programme, Malware, Badware und Adware-Erweiterungen, die dazu führen, dass Werbung oder andere gewünschte Aktionen in Chrome angezeigt werden.

Wie lange dauert die Computerbereinigung in Chrome?

Chrome benötigt im Allgemeinen zwei bis fünf Minuten, um nach schädlicher Software zu suchen. Sie können den Vorgang beschleunigen, indem Sie zuerst Ihren Cache leeren. Wenn das CleanUp Tool verdächtige Programme oder Erweiterungen erkennt, werden Sie aufgefordert, diese zu entfernen. Leider sucht Chrome manchmal nicht nach schädlicher Software.

Was passiert, wenn ich Chrome zurücksetze und bereinige?

Wenn Sie Chrome zurücksetzen, verlieren Sie keine Lesezeichen oder Passwörter, aber alle Ihre anderen Einstellungen werden auf ihre ursprünglichen Bedingungen zurückgesetzt. Sie finden den Befehl zum Zurücksetzen von Chrome im Abschnitt „Erweitert“ des Menüs „Einstellungen“. Weitere Berichte finden Sie auf der Homepage von Business Insider.

Soll ich Chrome weiterhin verwenden?

Chrome schützt Sie mit seinem integrierten Malware- und Phishing-Schutz. Es verfügt über eine sichere Browsing-Technologie und zeigt Ihnen eine Warnmeldung an, bevor Sie eine Website besuchen, die es istverdächtig. Chrome wird außerdem automatisch aktualisiert, sodass Sie immer über die neueste und aktuellste Version verfügen.

Warum sagt mir Chrome immer wieder, dass ich einen Virus habe?

Der Google Chrome-Popup-Virus ist eine häufige und frustrierende Malware auf Android-Telefonen. Die häufigste Ursache für diesen Virus ist das Herunterladen von Apps von Drittanbietern oder unbekannten Quellen, die die Malware enthalten.

Werden meine Lesezeichen durch das Zurücksetzen von Chrome gelöscht?

Sie können Ihre Browsereinstellungen jederzeit in Chrome wiederherstellen. Möglicherweise müssen Sie dies tun, wenn Apps oder Erweiterungen, die Sie installiert haben, Ihre Einstellungen ohne Ihr Wissen geändert haben. Ihre gespeicherten Lesezeichen und Passwörter werden nicht gelöscht oder geändert.

Warum sollten Sie Google Chrome aufgeben?

Chromes umfangreiche Datenerfassungspraktiken sind ein weiterer Grund, den Browser aufzugeben. Gemäß den iOS-Datenschutzetiketten von Apple kann die Chrome-App von Google Daten wie Ihren Standort, Ihren Such- und Browserverlauf, Benutzerkennungen und Produktinteraktionsdaten für „Personalisierungszwecke“ erfassen.

Warum erhalte ich so viele Seiten, die nicht reagieren?

Dieses Problem bedeutet normalerweise, dass es ein Grafik-Rendering-Problem gibt. Manchmal kann das Öffnen einer neuen Registerkarte und das Navigieren zu einer anderen Seite helfen, die betroffene Registerkarte zu laden. Wenn dies nicht hilft, versuchen Sie, Chrome oder Ihr Gerät neu zu starten. Weitere Informationen finden Sie unter Weitere Fehlerbehebung.

Ist die Chrome-Virenwarnung echt?

„Google Chrome Warning Alert“ ist eine gefälschte Fehlermeldung, die von einer bösartigen Website angezeigt wird, die Benutzer häufig versehentlich besuchen – sie werden von verschiedenen potenziell unerwünschten Programmen (PUPs) umgeleitet, die Systeme ohne Zustimmung infiltrieren.

Ist die Virenwarnung von Google echt?

Google Security Alert/Warnung ist eine gefälschte Warnung, die von bösartigen Websites ausgegeben wird. Wie jedes Social Engineering ist es darauf ausgelegt, Benutzer dazu zu bringen, ein unsicheres Verhalten zu erzeugenEntscheidung im Internet. Chrome- und Android-Geräte haben Sicherheitswarnungen, aber sie sind nicht als „Google-Sicherheitswarnung“ gekennzeichnet.

Woran erkennt man eine gefälschte Virenwarnung?

Die Federal Trade Commission (FTC) warnt davor, dass der Scareware-Betrug viele Variationen hat, aber es gibt einige verräterische Anzeichen: Sie erhalten möglicherweise Anzeigen, die versprechen, „Viren oder Spyware zu löschen“, „Privatsphäre zu schützen“, „Computerfunktion zu verbessern, B. „Schädliche Dateien entfernen“ oder „Ihre Registrierung bereinigen.“

Werden Passwörter gelöscht, wenn der Cache geleert wird?

Wenn Sie Passwörter in Ihrem Browser gespeichert haben, damit Sie sich automatisch bei bestimmten Websites anmelden können, können durch das Leeren Ihres Caches auch Ihre Passwörter gelöscht werden.

Wie oft sollten Sie Ihren Cache löschen?

Wie oft muss ich meinen Cache leeren? Die meisten Leute müssen ihre Caches nur alle ein bis zwei Monate leeren. Das ist im Allgemeinen der Punkt, an dem Ihr Browser einen Cache aufbaut, der groß genug ist, um die Dinge zu verlangsamen. Wenn Sie eine große Anzahl von Websites besuchen, sollten Sie Ihren Cache häufiger leeren.

Beschleunigt das Leeren des Cache den Computer?

Sie sollten gelegentlich den Cache auf Ihrem Windows 10-Computer löschen, damit Ihr System schneller läuft und Speicherplatz frei wird. Ein Cache ist ein Satz temporärer Dateien, die von einem Programm oder dem Betriebssystem verwendet werden. Manchmal kann der Cache in Windows Ihren PC verlangsamen oder andere Probleme verursachen.

Verfügen alle Chromebooks über einen integrierten Virenschutz?

Verfügt das Chromebook über einen integrierten Virenschutz? Ja, Chromebooks verfügen über einen integrierten Virenschutz, ähnlich wie Android, iOS und Windows über integrierte Sicherheitsfunktionen verfügen. Dieses Schutzniveau macht Ihr Chromebook jedoch nicht immun gegen Malware und andere Online-Bedrohungen.

Können Chromebooks gehackt werden?

Chromebooks können zwar keine Viren bekommen, aber sie können es seinMit Malware infizierte Apps und schädliche Browsererweiterungen können Ihre Daten stehlen und Ihre Online-Konten über Chrome hacken.

Ist für Chromebook ein Virenschutz erforderlich?

Seien Sie vorsichtig in den Web Stores von Google Play und Chrome. Auch ohne installiertes Antivirenprogramm bieten Chromebooks mehrschichtigen Schutz vor Malware und anderen Bedrohungen. Zu diesen Funktionen gehören: Datenverschlüsselung, um zu verhindern, dass Cyberkriminelle auf Ihre Daten zugreifen, falls Ihr Chromebook kompromittiert oder gestohlen wird.

Ist es sicher, Laptops ohne Virenschutz zu verwenden?

Virenschutz ist auch dann erforderlich, wenn Sie ein Mac- oder Windows-Gerät verwenden, die beide mit einem gewissen Maß an integriertem Virenschutz ausgestattet sind. Für einen umfassenden Schutz mit Endgeräteschutz und -reaktion sowie Blockierungen gegen Malware und potenziell unerwünschte Programme ist es am besten um eine Antivirensoftware eines Drittanbieters zu installieren.

Was sind die häufigsten Arten, sich mit einem Computervirus zu infizieren?

Methoden der Malware- und Vireninfektion und -verbreitung Herunterladen infizierter Dateien als E-Mail-Anhänge, von Websites oder durch Filesharing-Aktivitäten. Klicken auf Links zu schädlichen Websites in E-Mails, Messaging-Apps oder Beiträgen in sozialen Netzwerken.

Wie lange sollte das Zurücksetzen von Chrome dauern?

Wie lange dauert das Zurücksetzen von Chrome? Das Zurücksetzen von Chrome ist eine schnelle Angelegenheit. Es geht nur um ein paar Sekunden oder höchstens ein bis zwei Minuten.

Wird durch die Deinstallation von Chrome Malware entfernt?

Nachdem Sie Chrome deinstalliert und erneut installiert und sich bei Ihrem Google-Konto angemeldet haben, werden alle Einstellungen, Erweiterungen und möglicherweise Malware aus der Cloud-Sicherung wiederhergestellt. Wenn also das Zurücksetzen der Browsereinstellungen und das Entfernen von Erweiterungen nicht geholfen haben, wird die Malware auch durch die Neuinstallation von Chrome nicht entfernt.

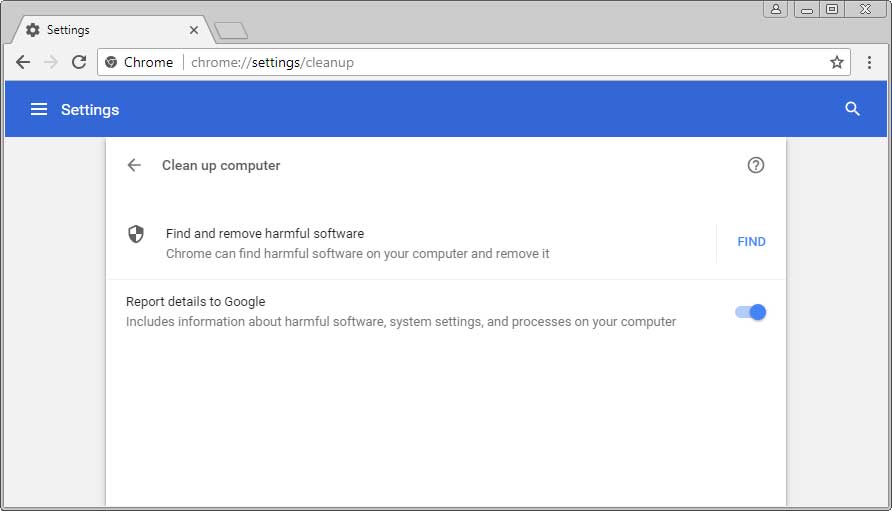

Wie bereinige ich Chrome auf meinem Computer?

Öffnen Sie zur Verwendung Chrome > 3 PunktMenü > Einstellungen > Erweitert > Zurücksetzen und bereinigen > Computer bereinigen > Finden . Ein schneller Weg, um zu den Chrome-Einstellungen zu gelangen, ist die Eingabe von chrome://settings in der Adressleiste. Verwenden Sie für Macs den Anwendungsordner im Finder und verschieben Sie unerwünschte Apps in den Papierkorb.

Ist die Verwendung des Google Chrome-Bereinigungstools sicher?

Das Chrome Cleanup Tool kann Gegenstand der Erstellung gefälschter Kopien davon sein. Computerhacker können sich die Tatsache zunutze machen, dass es sich um eine weithin bekannte und kostenlos verfügbare Anwendung handelt. Sie können die legitimen Apps nehmen und Virencode darin einbetten, wodurch infizierte Payload-Dateien erstellt werden.

Wie finde ich Malware und bereinige Chrome?

Chrome bietet einige Lösungen, um Malware zu finden und Chrome innerhalb der Chrome-Einstellungen zu bereinigen. gehen Sie zu den Einstellungen von Chrome, indem Sie „chrome://settings“ kopieren und in die Adressleiste von Chrome einfügen und [enter] drücken, scrollen Sie zum Ende der Einstellungsseite, die Sie gerade geöffnet haben, um das Menü „Zurücksetzen und bereinigen“ zu finden 6>

Wie verwende ich das Chrome Cleanup Tool auf dem Mac?

So verwenden Sie das Chrome Cleanup Tool auf dem Mac. Chrome für macOS bietet die Cleanup-Tool-Funktion nicht. Sie können unerwünschte Programme jedoch manuell von Ihrem Mac entfernen, indem Sie im Finder zum Ordner „Programme“ navigieren und unerwünschte Programme in den Papierkorb verschieben. Seien Sie vorsichtig und entfernen Sie keine Anwendungen, die Sie möglicherweise benötigen.