Die verwendeten Berechtigungstypen sind: r – Lesen. w – Schreiben. x – Ausführen.

Was sind 3 verschiedene Arten von Berechtigungen in Linux?

Die Art der Berechtigung: +r fügt eine Leseberechtigung hinzu. -r entfernt die Leseberechtigung. +w fügt Schreibrechte hinzu.

Was sind die drei Dateizugriffsberechtigungen?

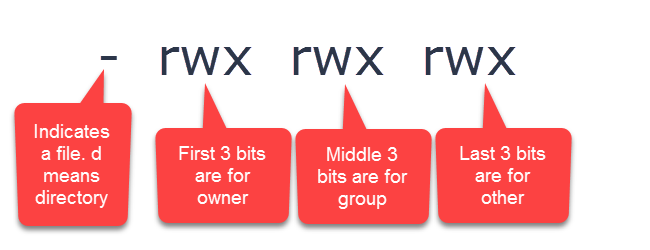

UNIX-basierte Systeme wie Linux verwendeten Zugriffskontrolllisten im POSIX-Stil. Das bedeutet, dass Dateien drei Berechtigungsmodi haben: Lesen (r), Schreiben (w) und Ausführen (x). Diese Modi können entweder mit den gerade aufgeführten Buchstaben oder mit entsprechenden Nummern zugewiesen werden. Lesen ist 4, Schreiben ist 2 und Ausführen ist 1.

Was sind grundlegende Berechtigungen?

Grundlegende Berechtigungen bieten eine einfachere und weniger granulare Möglichkeit zum Festlegen von Berechtigungen. Eine andere Möglichkeit, sich das vorzustellen, ist, dass grundlegende Berechtigungen Gruppen von erweiterten Berechtigungen sind. Die grundlegenden Berechtigungen sind: Vollzugriff: Benutzer können Dateien lesen, ändern, hinzufügen, verschieben und löschen, sowie ihre zugehörigen Eigenschaften und Verzeichnisse.

Welche Arten von Berechtigungen gibt es?

Jede vorhandene Berechtigung kann auf zwei Arten zugewiesen werden: explizit oder durch Vererbung. Aus diesem Grund werden Berechtigungen als explizite Berechtigungen und vererbte Berechtigungen bezeichnet. Explizite Berechtigungen sind Berechtigungen, die standardmäßig festgelegt werden, wenn das Objekt erstellt wird, oder durch eine Benutzeraktion.

Was sind die vier grundlegenden Berechtigungen?

Es gibt vier Kategorien (System, Eigentümer, Gruppe und Welt) und vier Arten von Zugriffsberechtigungen (Lesen, Schreiben, Ausführen und Löschen). Die Kategorien sind nicht voneinander getrennt: Welt umfasst Gruppe, die wiederum Eigentümer umfasst.

Was sind die 3 Dateitypen in Unix?

Die sieben Standard-Unix-Dateitypen sind Regular, Directory, Symbolic Link, FIFO Special, Block Special, Character Special und Socket, wie von POSIX definiert.

Was sinddie 3 Berechtigungen für Verzeichnisse und Dateien und was bedeuten sie?

Berechtigungen für Verzeichnisse Leseberechtigung bedeutet, dass der Benutzer den Inhalt eines Verzeichnisses sehen darf (z. B. ls für dieses Verzeichnis verwenden). Schreibberechtigung bedeutet, dass ein Benutzer Dateien in dem Verzeichnis erstellen darf. Ausführungserlaubnis bedeutet, dass der Benutzer das Verzeichnis betreten darf (d. h. es zu seinem aktuellen Verzeichnis machen kann.)

Was sind Zugriffsberechtigungen?

Benutzerberechtigungen, Teil des gesamten Benutzerverwaltungsprozesses, sind der Zugriff, der Benutzern auf bestimmte Ressourcen wie Dateien, Anwendungen, Netzwerke oder Geräte gewährt wird.

Was sind die 5 verschiedenen Datei- und Ordnerberechtigungen?

Es gibt grundsätzlich sechs Arten von Berechtigungen in Windows: Vollzugriff, Ändern, Lesen & Ausführen, Ordnerinhalt auflisten, lesen und schreiben.

Was ist eine Standardberechtigung?

Ein Standard-Berechtigungssatz besteht aus einer Gruppe gemeinsamer Berechtigungen für eine bestimmte Funktion, die einer Berechtigungssatz-Lizenz zugeordnet ist. Die Verwendung eines Standard-Berechtigungssatzes spart Ihnen Zeit und erleichtert die Verwaltung, da Sie keinen benutzerdefinierten Berechtigungssatz erstellen müssen.

Was sind Berechtigungsstufen?

Berechtigungsstufen sind eine Reihe von Berechtigungen, mit denen ein bestimmter Benutzer oder eine bestimmte Gruppe bestimmte Aktionen ausführen darf. Jede Berechtigungsstufe besteht aus einer Reihe detaillierter Berechtigungen (z. B.: Benachrichtigungen erstellen, Elemente löschen usw.).

Warum sind Berechtigungen wichtig?

Um Erlaubnis zu fragen kann die Art und Weise verbessern, wie Menschen einander zuhören. Es kann helfen, Beziehungen aufzubauen, indem es Respekt und Wertschätzung für Freunde, Kollegen und Familienmitglieder zeigt.

Welche Arten von Dateiberechtigungen werden anhand eines Beispiels erläutert?

Jede Datei und jedes Verzeichnis hat drei Arten von Berechtigungen: Lesen: Sie können den Inhalt der Datei anzeigen und lesen, aber nicht bearbeiten oder bearbeitendie Datei ändern. Sie können den Inhalt des Verzeichnisses mit Leseberechtigung auflisten. Schreiben: Sie können den Inhalt der Datei lesen und bearbeiten.

Was ist eine Benutzerberechtigung?

Benutzerrechte und -berechtigungen sind die Zugriffsebenen, die Benutzern (Mitarbeitern des Unternehmens) gewährt werden und es ihnen ermöglichen, bestimmte Aufgaben auszuführen und auf Ressourcen in Ihrem Netzwerk wie Datendateien oder Anwendungen zuzugreifen.

Was sind Zugriffsrechte und Berechtigungen?

Zugriffsrechte sind die Berechtigungen, die ein einzelner Benutzer oder eine Computeranwendung besitzt, um eine Computerdatei zu lesen, zu schreiben, zu ändern, zu löschen oder anderweitig darauf zuzugreifen; Konfigurationen oder Einstellungen ändern oder Anwendungen hinzufügen oder entfernen.

Was sind die vier grundlegenden Berechtigungen?

Es gibt vier Kategorien (System, Eigentümer, Gruppe und Welt) und vier Arten von Zugriffsberechtigungen (Lesen, Schreiben, Ausführen und Löschen). Die Kategorien sind nicht voneinander getrennt: Welt umfasst Gruppe, die wiederum Eigentümer umfasst.

Was sind Berechtigungsstufen?

Berechtigungsstufen sind eine Reihe von Berechtigungen, mit denen ein bestimmter Benutzer oder eine bestimmte Gruppe bestimmte Aktionen ausführen darf. Jede Berechtigungsstufe besteht aus einer Reihe detaillierter Berechtigungen (z. B.: Benachrichtigungen erstellen, Elemente löschen usw.).

Was ist eine Standardberechtigung?

Ein Standard-Berechtigungssatz besteht aus einer Gruppe gemeinsamer Berechtigungen für eine bestimmte Funktion, die einer Berechtigungssatz-Lizenz zugeordnet ist. Die Verwendung eines Standard-Berechtigungssatzes spart Ihnen Zeit und erleichtert die Verwaltung, da Sie keinen benutzerdefinierten Berechtigungssatz erstellen müssen.

Welche Arten von Ordnern gibt es?

Einfache Ordner sind die typische Wahl. Sie passen in fast jedes Ablagesystem mit einem Standardmaß von 9,5 Zoll. Hängeregistraturen sind Ihre kleinere Option, aber das liegt daran, dass sie Platz opfern, um mit Haken zum Aufhängen in Ihren Schubladen ausgestattet zu werden.

Was ist eine formelle Erlaubnis?

1. Berechtigung erteilt, etwas zu tun; förmliche Zustimmung. um Erlaubnis zu bitten, den Raum zu verlassen.

Was ist eine direkte Erlaubnis?

Direkte Berechtigungen werden Benutzern direkt von Produktadministratoren zugewiesen. Beispielsweise kann ein Analytics-Benutzer mit der Administratorrolle die Bearbeiterrolle direkt anderen Benutzern zuweisen. Vererbte Berechtigungen können zugewiesen werden über: Eine weitere direkte Berechtigung im selben Produkt.