Google hat diese Netzwerküberwachungswarnung als Teil der Sicherheitsverbesserungen von Android KitKat (4.4) hinzugefügt. Diese Warnung weist darauf hin, dass auf einem Gerät mindestens ein vom Benutzer installiertes Zertifikat vorhanden ist, das von Malware zur Überwachung des verschlüsselten Netzwerkverkehrs verwendet werden könnte.

Überwacht jemand mein Internet?

Internetdienstanbieter (ISPs) können alles sehen, was Sie online tun. Sie können nachverfolgen, welche Websites Sie besuchen, wie viel Zeit Sie auf ihnen verbringen, welche Inhalte Sie sich ansehen, welches Gerät Sie verwenden und welchen geografischen Standort Sie haben.

Werden meine Internetaktivitäten auf meinem Telefon überwacht?

Um Ihre mobile Datennutzung auf Android zu überprüfen, gehen Sie zu Einstellungen > Netzwerk & Internet > Datenverbrauch. Unter Mobile sehen Sie die Gesamtmenge der Mobilfunkdaten, die von Ihrem Telefon verwendet werden. Tippen Sie auf Mobile Datennutzung, um zu sehen, wie sich Ihre Datennutzung im Laufe der Zeit verändert hat. Von hier aus können Sie alle aktuellen Spitzen erkennen.

Woher weiß ich, ob meine IP-Adresse verfolgt wird?

Der Netstat-Befehl funktioniert am besten, wenn Sie so wenige Anwendungen wie möglich geöffnet haben, vorzugsweise nur einen Internetbrowser. Netstat generiert eine Liste von Internet Protocol (IP)-Adressen, an die Ihr Computer Informationen sendet.

Wie entferne ich den Kaspersky-Filter?

Gehen Sie zum Abschnitt Netzwerkeinstellungen. Deaktivieren Sie das Kontrollkästchen Alle Ports für die von Kaspersky empfohlenen Anwendungen überwachen. Klicken Sie auf Speichern und starten Sie den Computer neu.

Kann jemand Sie über Wi-Fi ausspionieren?

Durch einfaches Abhören vorhandener Wi-Fi-Signale kann jemand durch die Wand sehen und erkennen, ob es Aktivitäten gibt oder wo sich ein Mensch befindet, auch ohne den Standort der Geräte zu kennen. Sie können im Wesentlichen eine Überwachung vieler Standorte durchführen. Das ist sehr gefährlich.“

Wie kann ich sehen, wer auf meiner istNetzwerk?

So greifen Sie auf eine Liste der verbundenen Geräte zu. Der genaueste Weg, um auf eine Liste der verbundenen Geräte zuzugreifen, besteht darin, sich auf der Einstellungsseite Ihres Routers anzumelden. Wenn Ihr Router von Ihrem Internetdienst wie Spectrum bereitgestellt wurde, können Sie sich möglicherweise einfach bei Ihrem Konto anmelden, um diese Informationen zu finden.

Kann jemand Ihre Internetaktivitäten über Wi-Fi überwachen?

Nun, die kurze Antwort auf die Frage lautet ja. Fast jeder Wi-Fi-Router führt Protokolle der Websites, die die verbundenen Geräte besuchen. Nur der Wi-Fi-Eigentümer hat die Berechtigung, die Protokolle des Wi-Fi-Routers zu überprüfen, um zu verstehen, welcher verbundene Benutzer welche Websites besucht hat.

Wie blockiere ich die Verfolgung meines Telefons?

Auf Android: Öffnen Sie die App-Schublade, gehen Sie zu Einstellungen, wählen Sie Standort und geben Sie dann die Google-Standorteinstellungen ein. Hier können Sie den Standortbericht und den Standortverlauf deaktivieren.

Muss ich mir Sorgen machen, wenn jemand meine IP-Adresse hat?

Nein, Sie sollten sich keine Sorgen machen, wenn jemand Ihre IP-Adresse hat. Wenn jemand Ihre IP-Adresse hat, könnte er Ihnen Spam senden oder Ihren Zugang zu bestimmten Diensten einschränken. In extremen Fällen kann sich ein Hacker als Sie ausgeben. Um das Problem zu beheben, müssen Sie jedoch lediglich Ihre IP-Adresse ändern.

Kann mich jemand mit meiner IP-Adresse ausspionieren?

Ein Hacker kann Ihre IP-Adresse ausspionieren, um Ihre Ereignisse zu verfolgen und Ihre IP-Adresse zu seinem Vorteil zu nutzen. Eindringlinge können zusammen mit Ihrer IP-Adresse ausgeklügelte Techniken verwenden, um Ihre Systeme zu hacken. Als Benutzer möchten Sie im Internet völlig frei surfen und keine Angst vor Datenschutzverletzungen haben.

Kann jemand meinen Browserverlauf verfolgen?

Schwachstellen. Privates Surfen ist weder sicher noch vollständig privat. Es ist eine Funktion Ihres Webbrowsers, was bedeutet, dass andere Anwendungen dies könnenweiterhin auf Ihre Online-Aktivität zugreifen. Wenn ein Keylogger oder Spyware auf Ihrem Computer installiert ist, kann jemand diese Programme verwenden, um Ihre privaten Surfaktivitäten zu verfolgen.

Kann mein Nachbar meine Internetaktivitäten sehen?

Die kurze Antwort lautet: „Absolut!“ Wer auch immer Ihnen Ihre Internetverbindung zur Verfügung stellt, kann den gesamten Datenverkehr überwachen, der über Ihre Nutzung dieser Verbindung fließt.

Kann mich jemand mit meiner IP-Adresse ausspionieren?

Ein Hacker kann Ihre IP-Adresse ausspionieren, um Ihre Ereignisse zu verfolgen und Ihre IP-Adresse zu seinem Vorteil zu nutzen. Eindringlinge können ausgeklügelte Techniken zusammen mit Ihrer IP-Adresse verwenden, um Ihre Systeme zu hacken. Als Benutzer möchten Sie im Internet völlig frei surfen und keine Angst vor Datenschutzverletzungen haben.

Soll ich Kaspersky deaktivieren?

Wichtig: Kaspersky Lab rät dringend davon ab, Schutz oder Schutzkomponenten zu deaktivieren, da die Deaktivierung zu einer Infektion Ihres Computers und Datenverlust führen kann.

Kann ein Router als Abhörgerät verwendet werden?

Heimrouter von 10 Herstellern, darunter Linksys, DLink und Belkin, können in verdeckte Abhörposten verwandelt werden, die es der Central Intelligence Agency ermöglichen, eingehenden und ausgehenden Datenverkehr zu überwachen und zu manipulieren und angeschlossene Geräte zu infizieren.

Kann der WLAN-Eigentümer sehen, was ich suche?

— Kann der WLAN-Eigentümer sehen, was ich suche? Die Antwort lautet „NEIN“, es sei denn, Sie verwenden eine veraltete Suchmaschine aus der Vergangenheit. Heutzutage haben alle modernen Websuchen auf ihren Websites HTTPS aktiviert, sodass alle Daten auf allen Suchmaschinenseiten verschlüsselt sind und kein WLAN-Besitzer sehen kann, was Sie gesucht haben.

Was kann der WLAN-Besitzer sehen?

WLAN-Besitzer können tatsächlich mehr sehen, als Sie glauben. Mit Zugriff auf die richtigen Tools und Software kann ein Wi-Fi-Besitzer die von Ihnen besuchten Websites sowie das Datum und die Uhrzeit sehendes Besuchs dieser Websites und sogar Ihre Aufenthaltsdauer auf einer Website. Der Wi-Fi-Eigentümer muss sich zuerst bei seinem Router anmelden, um auf die Browsing-Aktivität zugreifen zu können.

Was wähle ich, um zu sehen, ob mein Telefon gehackt wurde?

Verwenden Sie den Code *#21#, um zu sehen, ob Hacker Ihr Telefon mit böswilliger Absicht verfolgen. Sie können diesen Code auch verwenden, um zu überprüfen, ob Ihre Anrufe, Nachrichten oder andere Daten umgeleitet werden. Es zeigt auch den Status Ihrer umgeleiteten Informationen und die Nummer, an die die Informationen weitergeleitet werden.

Welche Nummer rufen Sie an, um zu sehen, ob Ihr Telefon abgehört wird?

Sie können geheime USSD-Codes verwenden, um Ihre Sicherheit und Privatsphäre zu wahren. Gehen Sie einfach zu Ihrer Tastaturschnittstelle und geben Sie entweder * # 21 *, * # 67 # oder * # 62 # ein und tippen Sie dann auf das Wählsymbol. Wenn einer nicht funktioniert, versuchen Sie einen anderen.

Woher weiß ich, ob jemand meinen Standort verfolgt?

Android und iPhones iOS benachrichtigen oder geben keinen Hinweis, wenn jemand Ihren Standort überprüft. In der Benachrichtigungsleiste wird ein kurzes Symbol angezeigt, wenn GPS von Ortungsdiensten verwendet wird. Beliebig viele Apps oder Systemprozesse lösen eine Standortprüfung aus.

Teilt Ihnen *# 21 mit, ob Ihr Telefon abgehört wird?

Der Code wird nicht angezeigt, wenn ein Telefon abgehört wurde How-to Geek beschrieb die *#21#-Funktion als einen „Abfragecode“, mit dem Benutzer ihre Anrufweiterleitungseinstellungen in der Telefon-App anzeigen können. „Die sind überhaupt nicht miteinander verwandt.

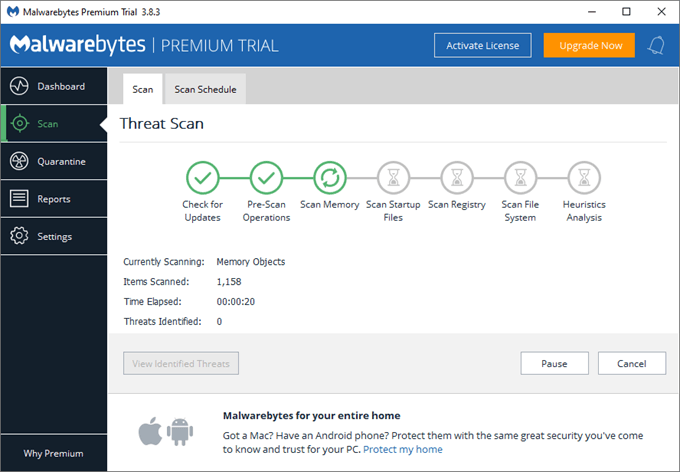

Was bedeutet „Netzwerke können überwacht werden“?

Wenn Ihrem Telefon ein Sicherheitszertifikat hinzugefügt wird (entweder manuell von Ihnen, böswillig von einem anderen Benutzer oder automatisch von einem Dienst oder einer Website, die Sie verwenden) und es nicht von einem dieser vorab genehmigten Aussteller ausgestellt wurde, dann Die Sicherheitsfunktion von Android tritt mit der Warnung „Netzwerke können überwacht werden.“…

in Aktion

Warum sagt mein Android-Telefon immer wieder, dass Netzwerk möglich istüberwacht?

Für die Fehlermeldung, die Sie erhalten, wenn ein Sicherheitszertifikat zu Ihrem Telefon hinzugefügt wird (entweder manuell von Ihnen, von einem anderen Benutzer oder automatisch von einem Dienst oder einer Website, die Sie verwenden) und es nicht von einem genehmigten (von Google) Aussteller, dann zeigt die Standardsicherheitseinstellung von Android die Warnung „Netzwerke werden möglicherweise überwacht“ an.

Woher wissen Sie, ob Ihr Computer nicht überwacht wird?

Hier sind 7 verschiedene Möglichkeiten, um zu bestätigen, ob Ihr Computer nicht überwacht wird oder nicht. 1. Überwachen von Prozessen aus dem Windows Task-Manager Drücken Sie gleichzeitig die Tasten Strg + Alt + Entf, um die Windows-Sicherheit zu starten. Wählen Sie Task-Manager, um das Task-Manager-Fenster zu öffnen. Wenn es sich um die Minimalansicht handelt, klicken Sie auf Weitere Details, um die Detailansicht zu öffnen.

Was ist ein Netzwerküberwachungstool?

Manchmal verwendet die Schnittstelle ein proprietäres Programm, das auf einem Client im lokalen Netzwerk ausgeführt wird. Viele Netzwerküberwachungstools bieten eine Webschnittstelle zur Verwaltung der Anwendung. Einige bieten sogar eine Benutzeroberfläche für mobile Geräte, die Warnungen festlegen und verwalten und Momentaufnahmen oder Diagramme der überwachten Elemente anzeigen kann.