Warum ist eine RAM-Auslastung von 15-30 % normal? Die RAM-Auslastung zwischen 15-30% im Leerlauf mag für Sie etwas hoch klingen. Windows hat jedoch immer einen reservierten Speicher von etwa 0,8 bis 2,4 GB in Erwartung seiner Verwendung. Diese Menge hängt normalerweise von der Hardware und der Qualität Ihres Computers ab.

Was ist eine normale RAM-Nutzung?

In der Regel werden 4 GB allmählich „nicht genug“, während 8 GB für die meisten PCs für den allgemeinen Gebrauch ausreichend sind (mit High-End-Gaming- und Workstation-PCs mit bis zu 16 GB oder mehr).

Ist eine RAM-Nutzung von 50 % normal?

40-50 % sind ungefähr richtig. 8 GB sind nicht viel. Sie müssen Hintergrundprozesse berücksichtigen, Dinge wie Antivirus, Adobe, Java.

Was ist ein guter Prozentsatz der RAM-Nutzung?

50 % ist in Ordnung, da Sie nicht 90-100 % verwenden, kann ich Ihnen fast ohne Zweifel sagen, dass dies Ihre Leistung in keiner Weise beeinträchtigen wird. Wenn Sie Zweifel haben, ob Ihr RAM nicht richtig funktioniert, können Sie einen RAM-Test mit Intel Burn Test oder Prime95 durchführen.

Wie viel RAM-Nutzung ist zu viel?

Wenn Sie ein 32-Bit-Windows- oder Linux-System verwenden, können Sie maximal 4 GB RAM verwenden. Das Hinzufügen von mehr als 4 GB wird nicht erkannt und kann einen Startfehler verursachen. Für die meisten 64-Bit-Systeme beträgt das Maximum 512 GB.

Wie viel RAM-Nutzung ist für Windows 10 normal?

Die RAM-Nutzung von 1,5 GB bis 2,5 GB ist ungefähr normal für Windows 10. Der Prozentsatz hängt von der Gesamtmenge an RAM auf dem PC ab.

Wie viel Arbeitsspeicher (RAM) benötige ich?

Wie viel Arbeitsspeicher (RAM) benötigen Sie? Wenn es um das Hinzufügen von Systemspeicheranforderungen geht, gilt die allgemeine Faustregel: Je mehr, desto besser. Im Durchschnitt erhalten Sie durch Verdoppeln des Arbeitsspeichers in Ihrem System „Speicherplatz“ zum Arbeiten und einen deutlichen Unterschied in der Gesamtgeschwindigkeit.

Wie hoch ist der durchschnittliche Prozentsatz der Speichernutzung eines Computers?

Es ist bequem, nach einem durchschnittlichen Prozentsatz der Speichernutzung zu suchen, aber leider ist dies keine Zahl, die existiert. Jedes System und jede Situation ist einzigartig. Möglicherweise verwenden Sie 30 % von 16 GB RAM und Ihr Kumpel verwendet durchschnittlich 30 % von 32 GB RAM. Es hängt davon ab, welche Spezifikationen Ihr Gerät hat und was Sie damit machen.

Woher weiß ich, wie viel RAM verwendet wird?

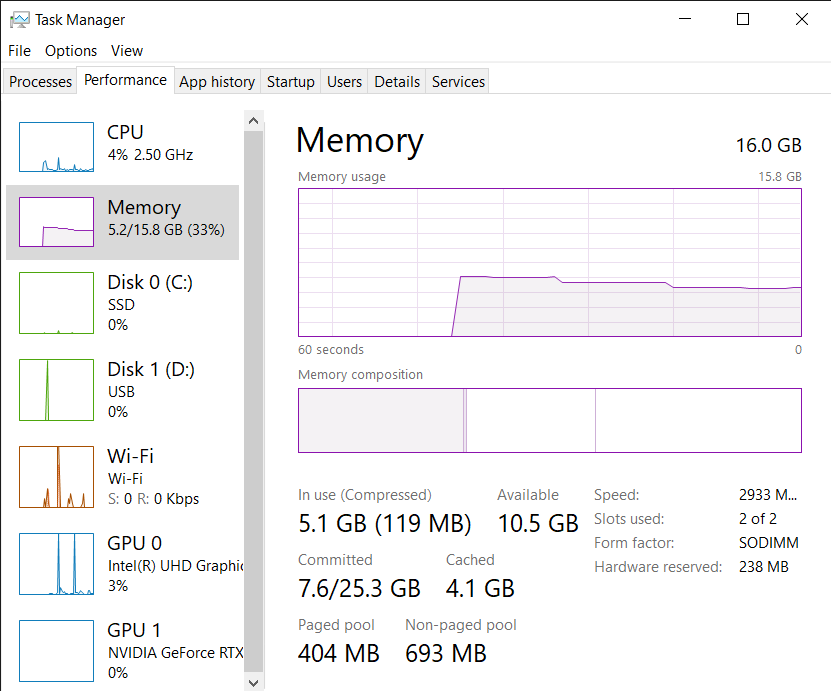

Klicken Sie auf die Registerkarte Speicher. Es befindet sich oben links im „Task-Manager“-Fenster. Sie können sehen, wie viel RAM Ihres Computers im Diagrammformat oben auf der Seite verwendet wird, oder indem Sie sich die Zahl unter der Überschrift „In Verwendung (komprimiert)“ ansehen. Doppelklicken Sie auf das Symbol „Mein PC“.