Η πρόσβαση σε ένα εταιρικό ή δημόσιο δίκτυο Wi-Fi επιτρέπει στους χάκερ να πραγματοποιούν διάφορες λειτουργίες, όπως η ανίχνευση των διαπιστευτηρίων των χρηστών, η εκτέλεση επίθεσης man-in-the-middle και ακόμη και η ανακατεύθυνση των θυμάτων σε κακόβουλους ιστότοπους για περαιτέρω συμβιβασμό. Οι άνθρωποι συχνά συσχετίζουν την παραβίαση υπολογιστή με την απομακρυσμένη παραβίαση ενός συστήματος.

Μπορούν οι χάκερ να έχουν απομακρυσμένη πρόσβαση στον υπολογιστή σας;

Οι εισβολές απομακρυσμένης επιφάνειας εργασίας γίνονται ένας κοινός τρόπος πρόσβασης των χάκερ σε πολύτιμες πληροφορίες κωδικού πρόσβασης και συστήματος σε δίκτυα που βασίζονται στο RDP για τη λειτουργία τους. Οι κακόβουλοι παράγοντες αναπτύσσουν συνεχώς όλο και πιο δημιουργικούς τρόπους πρόσβασης σε προσωπικά δεδομένα και ασφαλείς πληροφορίες που μπορούν να χρησιμοποιήσουν ως μοχλό για πληρωμές λύτρων.

Τι δίνει στους χάκερ ανοιχτή πρόσβαση στον υπολογιστή σας;

Το κάνουν αυτό είτε αγοράζοντας απευθείας διαφημίσεις, παραβιάζοντας τον διακομιστή διαφημίσεων ή παραβιάζοντας τον διαφημιστικό λογαριασμό κάποιου άλλου. Κακόβουλο λογισμικό που πωλείται ως νόμιμο λογισμικό – Τα πλαστά προγράμματα προστασίας από ιούς έχουν μολύνει εκατομμύρια υπολογιστές. Το λογισμικό προσφέρεται ως δωρεάν, διαθέσιμο μέσω του Διαδικτύου που περιλαμβάνει κακόβουλο λογισμικό σχεδιασμένο να μολύνει υπολογιστές.

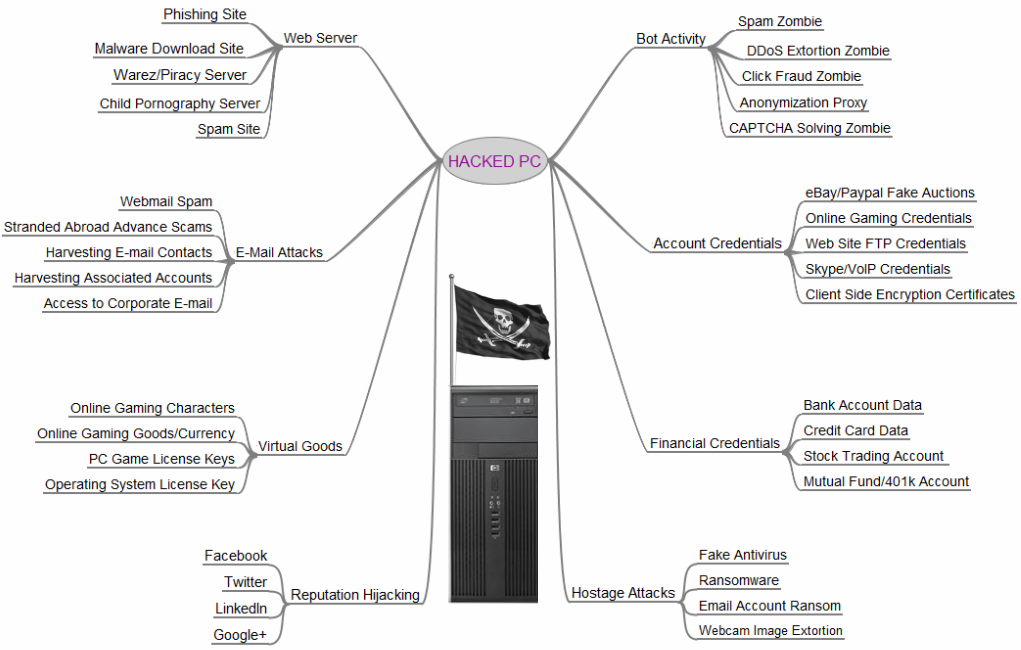

Τι συμβαίνει όταν ένας χάκερ μπαίνει στον υπολογιστή σας;

Ο χάκερ μπορεί να βρίσκεται απέναντι ή σε όλη τη χώρα. Όπου κι αν βρίσκονται, μπορούν να αντιγράψουν φωτογραφίες από τον υπολογιστή σας στον δικό τους ή να διαγράψουν τα φορολογικά σας αρχεία. Μπορούν να κλέψουν τα προσωπικά σας δεδομένα ή να διαγράψουν τα προγράμματα που έχετε στον υπολογιστή σας. Ακόμη χειρότερα, μπορούν να κάνουν λήψη περισσότερων ιών.

Μπορείτε να πείτε εάν κάποιος έχει χακάρει τον υπολογιστή σας;

Συχνά αναδυόμενα παράθυρα, ειδικά αυτά που σας ενθαρρύνουν να επισκέπτεστε ασυνήθιστους ιστότοπους ή να κάνετε λήψη λογισμικού προστασίας από ιούς ή άλλου λογισμικού. Αλλαγές στην αρχική σας σελίδα. Μαζικά μηνύματα ηλεκτρονικού ταχυδρομείου που αποστέλλονται από τον λογαριασμό email σας. Συχνά σφάλματα ή ασυνήθιστα αργή απόδοση του υπολογιστή.

Τι δίνει στους χάκερ ανοιχτή πρόσβασηστον υπολογιστή σας;

Το κάνουν αυτό είτε αγοράζοντας απευθείας διαφημίσεις, παραβιάζοντας τον διακομιστή διαφημίσεων ή παραβιάζοντας τον διαφημιστικό λογαριασμό κάποιου άλλου. Κακόβουλο λογισμικό που πωλείται ως νόμιμο λογισμικό – Τα πλαστά προγράμματα προστασίας από ιούς έχουν μολύνει εκατομμύρια υπολογιστές. Το λογισμικό προσφέρεται ως δωρεάν, διαθέσιμο μέσω του Διαδικτύου που περιλαμβάνει κακόβουλο λογισμικό σχεδιασμένο να μολύνει υπολογιστές.

Τι συμβαίνει όταν ένας χάκερ μπαίνει στον υπολογιστή σας;

Ο χάκερ μπορεί να βρίσκεται απέναντι ή σε όλη τη χώρα. Όπου κι αν βρίσκονται, μπορούν να αντιγράψουν φωτογραφίες από τον υπολογιστή σας στον δικό τους ή να διαγράψουν τα φορολογικά σας αρχεία. Μπορούν να κλέψουν τα προσωπικά σας δεδομένα ή να διαγράψουν τα προγράμματα που έχετε στον υπολογιστή σας. Ακόμη χειρότερα, μπορούν να κάνουν λήψη περισσότερων ιών.

Ο τερματισμός λειτουργίας του υπολογιστή σταματά τους χάκερ;

Γενικά, η απάντηση είναι όχι, δεν μπορείτε να χακάρετε έναν υπολογιστή που είναι απενεργοποιημένος. Εκτός και αν πληρούνται δύο προϋποθέσεις, ο υπολογιστής δεν μπορεί να επανεκκινηθεί και να παραβιαστεί από έξω, ακόμα κι αν τον αφήσετε συνδεδεμένο στο διαδίκτυο και στο ρεύμα.

Μπορεί κάποιος να έχει πρόσβαση στον υπολογιστή μου εξ αποστάσεως χωρίς να το γνωρίζω;

“Μπορεί κάποιος να έχει πρόσβαση στον υπολογιστή μου εξ αποστάσεως χωρίς να το γνωρίζω;” Η απάντηση είναι ναι!”. Αυτό μπορεί να συμβεί όταν είστε συνδεδεμένοι στο διαδίκτυο στη συσκευή σας.

Μπορούν οι χάκερ να χακάρουν χωρίς Διαδίκτυο;

Μπορεί ένας υπολογιστής εκτός σύνδεσης να παραβιαστεί; Τεχνικά — από τώρα — η απάντηση είναι όχι. Εάν δεν συνδέσετε ποτέ τον υπολογιστή σας, είστε 100 τοις εκατό ασφαλείς από τους χάκερ στο Διαδίκτυο. Δεν υπάρχει περίπτωση κάποιος να χακάρει και να ανακτήσει, να τροποποιήσει ή να παρακολουθήσει πληροφορίες χωρίς φυσική πρόσβαση.

Ποιο είναι το πρώτο πράγμα που κάνετε όταν σας χακάρουν;

Βήμα 1: Αλλάξτε τους κωδικούς πρόσβασής σας Αυτό είναι σημαντικό επειδή οι χάκερ αναζητούν οποιοδήποτε σημείο εισόδου σε ένα μεγαλύτερο δίκτυο και ενδέχεται να αποκτήσουν πρόσβαση μέσω ενός αδύναμου κωδικού πρόσβασης. Σε λογαριασμούς ή συσκευές πουπεριέχει ευαίσθητες πληροφορίες, βεβαιωθείτε ότι ο κωδικός πρόσβασής σας είναι ισχυρός, μοναδικός και δεν είναι εύκολα μαντέψιμος.

Μπορούν να εντοπιστούν οι χάκερ;

Οι περισσότεροι χάκερ θα καταλάβουν ότι μπορούν να εντοπιστούν από τις αρχές που προσδιορίζουν τη διεύθυνση IP τους, επομένως οι προχωρημένοι χάκερ θα προσπαθήσουν να σας κάνουν όσο το δυνατόν πιο δύσκολο να μάθετε την ταυτότητά τους.

Τι συμβαίνει όταν σε χακάρουν;

Αυτό μπορεί να είναι πολύ σοβαρό, οι χάκερ μπορούν να χρησιμοποιήσουν τα στοιχεία της ταυτότητάς σας για να ανοίξουν τραπεζικούς λογαριασμούς, να λάβουν πιστωτικές κάρτες, να παραγγείλουν προϊόντα στο όνομά σας, να αναλάβουν υπάρχοντες λογαριασμούς και να συνάψουν συμβόλαια κινητής τηλεφωνίας. Οι χάκερ θα μπορούσαν ακόμη και να πάρουν γνήσια έγγραφα, όπως διαβατήρια και άδειες οδήγησης στο όνομά σας, μόλις κλέψουν το δικό σας …

Ποιος είναι ο Νο 1 χάκερ στον κόσμο;

Ο Kevin Mitnick είναι η παγκόσμια αυθεντία στην εκπαίδευση ευαισθητοποίησης για το hacking, την κοινωνική μηχανική και την ασφάλεια. Στην πραγματικότητα, η πιο χρησιμοποιούμενη στον κόσμο σουίτα εκπαίδευσης ευαισθητοποίησης για την ασφάλεια των τελικών χρηστών που βασίζεται σε υπολογιστή φέρει το όνομά του. Οι βασικές παρουσιάσεις του Kevin είναι ένα μέρος μαγικό σόου, ένα μέρος εκπαίδευση και όλα τα μέρη διασκεδαστικά.

Κάποιος κατασκοπεύει τον υπολογιστή μου;

Για να ανοίξετε το Activity Monitor, πατήστε Command + Spacebar για να ανοίξετε την Αναζήτηση Spotlight. Στη συνέχεια, πληκτρολογήστε Activity Monitor και πατήστε Enter. Ελέγξτε τη λίστα για οτιδήποτε δεν αναγνωρίζετε. Για να κλείσετε ένα πρόγραμμα ή μια διαδικασία, κάντε διπλό κλικ και μετά πατήστε Έξοδος.

Μπορεί κάποιος να αποκτήσει απομακρυσμένη πρόσβαση στον υπολογιστή μου χωρίς να το γνωρίζω;

Υπάρχουν δύο τρόποι με τους οποίους κάποιος μπορεί να έχει πρόσβαση στον υπολογιστή σας χωρίς τη συγκατάθεσή σας. Είτε ένα μέλος της οικογένειας ή το κολέγιο εργασίας συνδέεται φυσικά στον υπολογιστή ή το τηλέφωνό σας όταν δεν είστε κοντά, είτε κάποιος έχει πρόσβαση στον υπολογιστή σας εξ αποστάσεως.

Πώς οι χάκερ χακάρουν από απόσταση;

Οι απομακρυσμένοι χάκερ χρησιμοποιούν διάφορες μεθόδους ανάπτυξης κακόβουλου λογισμικού. το πιο συνηθισμένο (και πιθανώς τοΟ ευκολότερος τρόπος για να προσεγγίσουν οι χάκερ ανυποψίαστα θύματα είναι μέσω εκστρατειών phishing. Σε αυτό το σενάριο, οι χάκερ θα στέλνουν μηνύματα ηλεκτρονικού ταχυδρομείου με συνδέσμους ή αρχεία, στα οποία οι ανυποψίαστοι παραλήπτες ενδέχεται να κάνουν κλικ.

Τι δίνει στους χάκερ ανοιχτή πρόσβαση στον υπολογιστή σας;

Το κάνουν αυτό είτε αγοράζοντας απευθείας διαφημίσεις, παραβιάζοντας τον διακομιστή διαφημίσεων ή παραβιάζοντας τον διαφημιστικό λογαριασμό κάποιου άλλου. Κακόβουλο λογισμικό που πωλείται ως νόμιμο λογισμικό – Τα πλαστά προγράμματα προστασίας από ιούς έχουν μολύνει εκατομμύρια υπολογιστές. Το λογισμικό προσφέρεται ως δωρεάν, διαθέσιμο μέσω του Διαδικτύου που περιλαμβάνει κακόβουλο λογισμικό σχεδιασμένο να μολύνει υπολογιστές.

Τι συμβαίνει όταν ένας χάκερ μπαίνει στον υπολογιστή σας;

Ο χάκερ μπορεί να βρίσκεται απέναντι ή σε όλη τη χώρα. Όπου κι αν βρίσκονται, μπορούν να αντιγράψουν φωτογραφίες από τον υπολογιστή σας στον δικό τους ή να διαγράψουν τα φορολογικά σας αρχεία. Μπορούν να κλέψουν τα προσωπικά σας δεδομένα ή να διαγράψουν τα προγράμματα που έχετε στον υπολογιστή σας. Ακόμη χειρότερα, μπορούν να κάνουν λήψη περισσότερων ιών.

Μπορούν οι χάκερ να έχουν πρόσβαση σε έναν υπολογιστή που κοιμάται;

Δεν μπορεί να παραβιαστεί ένας υπολογιστής “σε” κατάσταση αναστολής λειτουργίας, αλλά μπορεί να παραβιαστεί είτε εάν ο χρήστης επαναφέρει τον υπολογιστή του για να τον επαναφέρει σε λειτουργία υπό την ισχύ του λειτουργικού συστήματος ή ο χάκερ ενεργοποιήσει ένα Wake-on- Lan (WOL).

Η θέση του υπολογιστή σε κατάσταση αναστολής λειτουργίας αποτρέπει τους χάκερ;

Αυτό σημαίνει ότι όταν βρίσκεται σε κατάσταση αναστολής λειτουργίας, δεν είναι δυνατή η πρόσβαση στον υπολογιστή μέσω σύνδεσης δικτύου. Ένας χάκερ χρειάζεται μια ενεργή σύνδεση δικτύου στον υπολογιστή σας για να έχει πρόσβαση σε αυτόν. Ένας υπολογιστής που βρίσκεται σε κατάσταση αναστολής λειτουργίας είναι εξίσου προστατευμένος από τους χάκερ με έναν υπολογιστή που έχει απενεργοποιηθεί.

Μπορεί ο φορητός υπολογιστής να παραβιαστεί μέσω WIFI;

Πιθανότατα έχετε ακούσει για τους κινδύνους της χρήσης μη ασφαλούς δημόσιου Wi-Fi, επομένως γνωρίζετε ότι οι χάκερ βρίσκονται εκεί έξω και κατασκοπεύουν. Είναι πολύ εύκολο να χακάρετε έναν φορητό υπολογιστή ή μια φορητή συσκευή που βρίσκεται σε έναδημόσια σύνδεση Wi-Fi χωρίς προστασία. Οι χάκερ μπορούν να διαβάσουν τα email σας, να κλέψουν τους κωδικούς πρόσβασης, ακόμη και να παραβιάσουν τα log in του ιστότοπού σας.

Πώς μπορεί ένας χάκερ να αποκτήσει πρόσβαση στον υπολογιστή σας;

10 τρόποι με τους οποίους οι χάκερ μπορούν να αποκτήσουν πρόσβαση στον φορητό υπολογιστή σας 1 Phishing. … 2 Κακόβουλο λογισμικό. … 3 Αδύναμοι κωδικοί πρόσβασης. … 4 Κοινωνική μηχανική. … 5 Ανασφαλές δίκτυο. … 6 Σύνδεση USB. … 7 Ξεπερασμένο λογισμικό. … 8 Λήψη από μη επαληθευμένες πηγές ή επικίνδυνους ιστότοπους. … 9 Κάνοντας κλικ σε ψευδείς διαφημίσεις. …

Μπορεί ένας υπολογιστής να παραβιαστεί μέσω μιας ανοιχτής θύρας;

Χάκερ του υπολογιστή σας μέσω ανοιχτών θυρών Για να παραβιάσουν τον υπολογιστή σας οι χάκερ, συχνά βασίζονται σε ανοιχτές θύρες. Αυτές δεν είναι οι φυσικές θύρες του υπολογιστή σας (όπως η θύρα USB) αλλά τα τελικά σημεία της σύνδεσης στο διαδίκτυο που συγκεντρώνουν τα πακέτα δεδομένων με βάση το εύρος τους (αποστολή email, πρόσβαση σε μια ιστοσελίδα).

Τι είναι το hacking και πώς λειτουργεί;

Όταν θεωρούνταν διερευνητική περιέργεια, οι χάκερ είχαν πρόσβαση σε συστήματα χωρίς άδεια μόνο για να δουν αν μπορούσαν. Η πειρατεία έχει μετατραπεί με την πάροδο του χρόνου σε επιθετικές εισβολές σε συστήματα υπολογιστών για αθέμιτο κέρδος. Τώρα οι χάκερ στοχεύουν ευάλωτα συστήματα και τα δικά μου για χρήσιμα δεδομένα που μπορούν να χρησιμοποιηθούν για να κερδίσουν ή να κλέψουν χρήματα ή να χρησιμοποιηθούν για τη διάπραξη απάτης.

Πώς παραβιάζεται μια μονάδα USB;

Μερικές φορές, οι χάκερ μολύνουν μια μονάδα USB με λογισμικό κακόβουλου λογισμικού και την αφήνουν πίσω σε καφετέριες ή δημόσιους χώρους. Κάποιος περαστικός μπορεί να πάρει τη μονάδα USB και να τη συνδέσει στον υπολογιστή του. Περιττό να πούμε ότι μόλις μπει η μονάδα δίσκου, ο υπολογιστής παραβιάζεται και ο χάκερ αποκτά πρόσβαση στις ιδιωτικές πληροφορίες του θύματος.