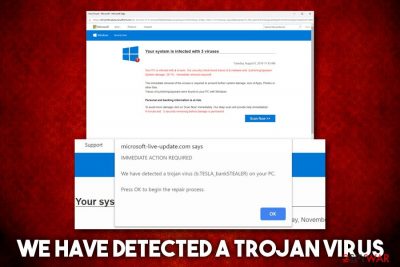

Un virus de caballo de Troya es un tipo de malware que se descarga en una computadora disfrazado como un programa legítimo. El método de entrega suele hacer que un atacante utilice la ingeniería social para ocultar un código malicioso dentro de un software legítimo para intentar obtener acceso al sistema de los usuarios con su software.

¿El virus troyano es real en el iPhone?

Conclusión Aunque algunas personas todavía creen que es muy improbable que un iPhone se infecte con cualquier tipo de malware, un virus troyano en un iPhone no es imposible.

¿Son seguros los virus troyanos?

Los efectos de los troyanos pueden ser muy peligrosos. Al igual que los virus, pueden destruir archivos o información en los discos duros. También pueden capturar y reenviar datos confidenciales a una dirección externa o abrir puertos de comunicación, lo que permite que un intruso controle la computadora infectada de forma remota.

¿Es real el virus troyano en el iPhone?

Conclusión Aunque algunas personas todavía creen que es muy improbable que un iPhone se infecte con cualquier tipo de malware, un virus troyano en un iPhone no es imposible.

¿Se puede eliminar un virus troyano?

Los virus troyanos se pueden eliminar de varias formas. Si sabe qué software contiene el malware, simplemente puede desinstalarlo. Sin embargo, la forma más efectiva de eliminar todos los rastros de un virus troyano es instalar un software antivirus capaz de detectar y eliminar troyanos.

¿Puede Apple saber si el iPhone está pirateado?

Si Apple detecta evidencia de un ataque patrocinado por el estado, el usuario objetivo recibirá una Notificación de amenaza en la parte superior de la página cuando inicie sesión en appleid.apple.com. Apple también enviará un correo electrónico y una notificación de iMessage a la cuenta asociada con la ID de Apple del usuario. No espere que esto funcione a la perfección.

¿Cómo puedo saber si tengo un virus troyano?

Si notascualquier programa nuevo que se esté ejecutando en su sistema y que usted no haya instalado, podría ser un troyano. Intente eliminar el programa y reiniciar su computadora para ver si el rendimiento de su computadora mejora.

¿Qué daño puede hacer un troyano?

Un caballo de Troya, o troyano, es un tipo de código o software malicioso que parece legítimo pero que puede tomar el control de su computadora. Un troyano está diseñado para dañar, interrumpir, robar o, en general, infligir alguna otra acción dañina en sus datos o red. Un troyano actúa como una aplicación o archivo de buena fe para engañarlo.

¿Puede un virus troyano acceder a la cámara?

Tenga cuidado con los archivos maliciosos llamados troyanos que podrían dar acceso a los piratas informáticos a la cámara web de su computadora sin su conocimiento. Al igual que el caballo de madera de la mitología griega, un troyano es un tipo de malware que a menudo se disfraza, en este caso como software o programa legítimo.

¿Qué es un virus troyano en mi iPhone?

Un virus troyano funciona según el principio de disfrazarse como un archivo adjunto o enlace inofensivo o incluso beneficioso. Después de obtener acceso al dispositivo, el virus puede causar estragos de muchas maneras. Un ejemplo de una infección troyana ocurre cuando un usuario inicia una descarga o hace clic en un enlace que parece ser legítimo.

¿Puede un iPhone contraer un virus de Safari?

¿Puede un iPhone contraer un virus de Safari? No de Safari en sí, pero es posible infectar su iPhone a través de Safari. Al igual que cualquier otro navegador, Safari puede ser una vía de escape para programas maliciosos y virus.

¿Es real el virus troyano en el iPhone?

Conclusión Aunque algunas personas todavía creen que es muy improbable que un iPhone se infecte con cualquier tipo de malware, un virus troyano en un iPhone no es imposible.

¿Pueden los troyanos robar contraseñas?

Los expertos en seguridad dijeron que el programa Caballo de Troya también tienela capacidad de robar contraseñas para acceso telefónico a servicios de Internet desde las PC de los usuarios finales. Los usuarios infectados deben tener cuidado de cambiar las contraseñas que puedan haber sido comprometidas, advirtieron los expertos.

¿El reinicio de la PC eliminará el troyano?

Ejecutar un restablecimiento de fábrica, también conocido como Restablecimiento de Windows o reformatear y reinstalar, destruirá todos los datos almacenados en el disco duro de la computadora y todos los virus excepto los más complejos. Los virus no pueden dañar la computadora en sí y los restablecimientos de fábrica eliminan dónde se esconden los virus.

¿Son fáciles de eliminar los troyanos?

Los caballos de Troya son algunos de los virus más frustrantes que puede tener en su computadora. No solo son fáciles de recoger, sino que no siempre son fáciles de encontrar. Además de eso, los caballos de Troya son irritantes para salir de la computadora una vez que están allí. Sin embargo, no son imposibles de eliminar.

¿Google ha sido pirateado alguna vez?

La cuenta de Gmail o Google es uno de los servicios de correo electrónico más populares y ampliamente utilizados y eso es lo que lo convierte en el objetivo principal de los piratas informáticos. A pesar de tener las mejores características de seguridad y protección de su clase que ofrece Google, hemos visto casos en los que las cuentas de Google fueron pirateadas en el pasado.

¿Se puede hackear tu iPhone haciendo clic en un enlace?

2. Evite hacer clic en enlaces sospechosos. Al igual que en su computadora, su iPhone puede ser pirateado haciendo clic en un sitio web o enlace sospechoso. Si un sitio web se ve o se siente “fuera de lugar”, verifique los logotipos, la ortografía o la URL.

¿Puede alguien hackear mi teléfono llamándome?

¿Los piratas informáticos pueden piratear su teléfono llamándolo? No, no directamente. Un hacker puede llamarte, haciéndose pasar por alguien oficial, y así obtener acceso a tus datos personales. Armados con esa información, podrían comenzar a piratear sus cuentas en línea.

¿Qué causa el virus troyano?

Un virus caballo de Troya es untipo de malware que se descarga en una computadora disfrazado como un programa legítimo. El método de entrega suele hacer que un atacante use ingeniería social para ocultar código malicioso dentro de software legítimo para intentar obtener acceso al sistema de los usuarios con su software.

¿Al hacer clic en un sitio web se puede generar un virus?

Sí, puedes contraer un virus al visitar un sitio web. Un virus es una forma de malware. El malware es un código malicioso diseñado para interrumpir el uso, apoderarse del uso o robar información de un dispositivo víctima. Cada día que pasa y la tecnología evoluciona continuamente, los piratas informáticos crean nuevos métodos de ataque.

¿Todos los troyanos son dañinos?

Los troyanos suelen disfrazarse de software benigno o útil que se descarga de Internet, pero en realidad contienen un código malicioso diseñado para causar daño, de ahí su nombre. Hay una variedad de tipos de troyanos, muchos de los cuales pueden lanzar ataques sofisticados e inteligentes.

¿Windows Defender puede eliminar el troyano?

Windows Defender incluye la actualización de Windows 10 y ofrece una protección antimalware de primer nivel para mantener seguros su dispositivo y sus datos. Sin embargo, Windows Defender no es capaz de manejar todo tipo de virus, malware, troyanos y otras amenazas de seguridad.