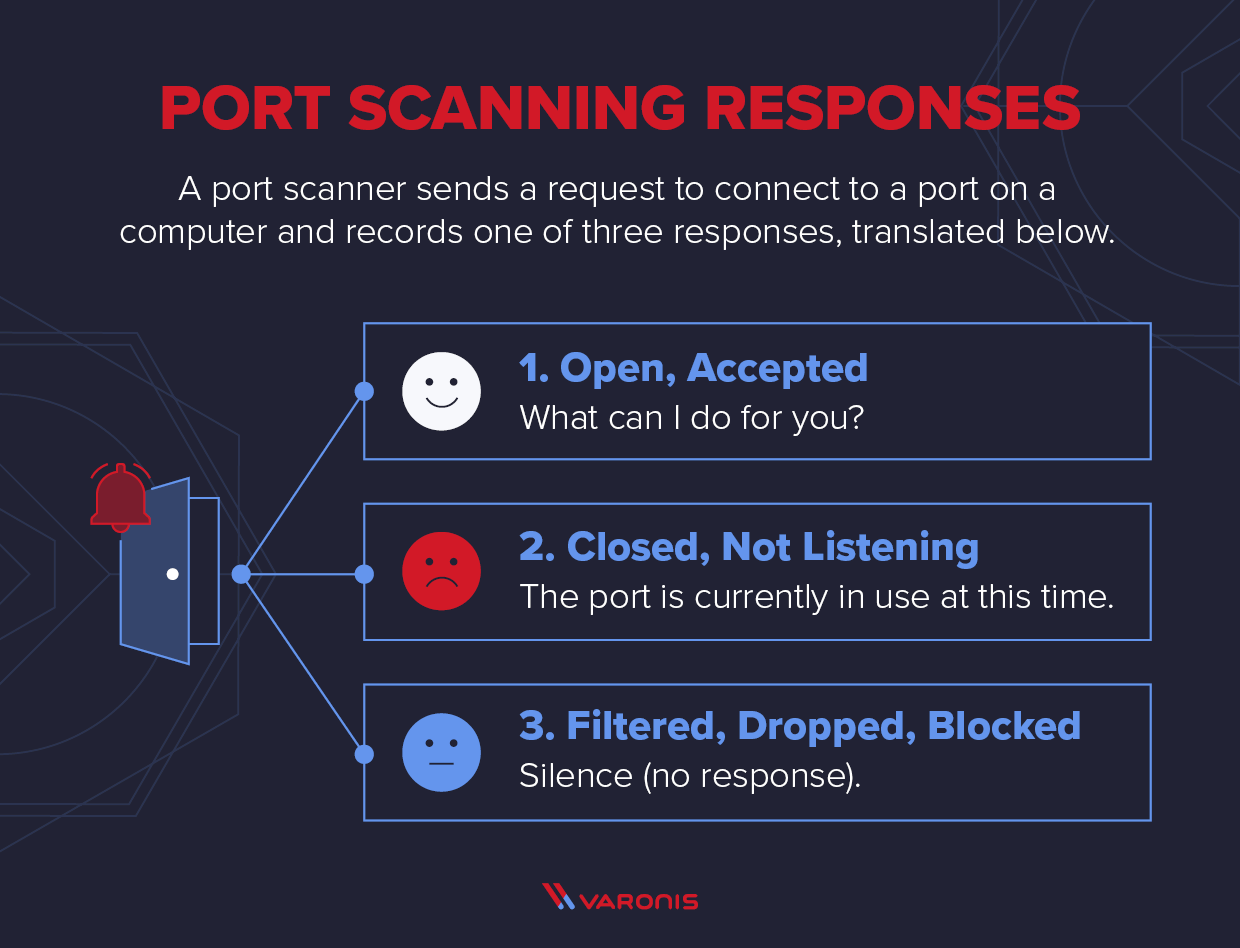

Durante un escaneo de puertos, los piratas informáticos envían un mensaje a cada puerto, uno a la vez. La respuesta que reciben de cada puerto determina si se está utilizando y revela debilidades potenciales. Los técnicos de seguridad pueden realizar de forma rutinaria escaneos de puertos para el inventario de la red y exponer posibles vulnerabilidades de seguridad.

¿Puedes ser hackeado a través de un puerto abierto?

¿Es el reenvío de puertos un riesgo de seguridad? Si no se configura correctamente, el reenvío de puertos y los puertos abiertos pueden crear una superficie de ataque que los piratas informáticos suelen utilizar para obtener acceso a los sistemas. ¡Mantenga sus puertos cerrados y no reenvíe puertos!

¿Qué puede hacer un atacante con los puertos abiertos?

Los atacantes usan puertos abiertos para encontrar posibles exploits. Para ejecutar un exploit, el atacante necesita encontrar una vulnerabilidad. Para encontrar una vulnerabilidad, el atacante necesita identificar todos los servicios que se ejecutan en una máquina, incluidos los protocolos que utiliza, los programas que los implementan e, idealmente, las versiones de esos programas.

¿Qué puertos nunca deben estar abiertos?

Puertos 80, 443, 8080 y 8443 (HTTP y HTTPS) Son especialmente vulnerables a secuencias de comandos entre sitios, inyecciones SQL, falsificaciones de solicitudes entre sitios y ataques DDoS.

¿Está abierto un puerto si está escuchando?

Entonces, abrir un puerto significa hacerlo disponible para el exterior si una aplicación está escuchando. Si no es así, se mostrará como «cerrado» en los escaneos de nmap.

¿Se puede hackear el puerto 443?

No. El “Puerto 443” no puede ser pirateado. Tampoco puede hacerlo ningún otro puerto.

¿Cuáles son las 3 razones por las que los hackers piratean?

Algunas de las razones comunes para la piratería incluyen el derecho básico a fanfarronear, la curiosidad, la venganza, el aburrimiento, el desafío, el robo para obtener ganancias financieras, el sabotaje, el vandalismo, el espionaje corporativo, el chantaje y la extorsión. Se sabe que los piratas informáticos suelen citar estos motivos para explicar su comportamiento.

¿Debo cerrar los puertos abiertos?

Si tiene abiertos puertos de enrutador innecesarios, podría convertirse en un riesgo de seguridad o privacidad, ya que los piratas informáticos podrían obtener acceso remoto. La mejor solución es cerrar los puertos no utilizados a través del propio enrutador. Asegúrese de que su red funcione correctamente y de reservar la dirección IP, la contraseña y el nombre de red de su enrutador.

¿Qué se puede hacer con el puerto abierto?

Un puerto abierto es un puerto de red que acepta tráfico mediante TCP o UDP y permite la comunicación con tecnologías de servidor subyacentes. Se requieren puertos abiertos cuando se alojan servicios remotos a los que se pueden conectar los usuarios finales.

¿Existe algún peligro en el reenvío de puertos?

El reenvío de puertos generalmente significa dejar un espacio en su seguridad. Esto puede ser potencialmente peligroso porque los piratas informáticos también podrían usarlo para penetrar en su red. En consecuencia, hay algunos casos documentados en los que se utilizó un puerto abierto como vector de ataque.

¿Es un puerto abierto una vulnerabilidad?

Vulnerabilidades de los puertos abiertos Como se mencionó al principio, los puertos abiertos brindan una «superficie de ataque» más extensa u oportunidad para que un atacante encuentre vulnerabilidades, explotaciones, configuraciones incorrectas y otros riesgos debido a la comunicación de red permitida a través de un puerto de red específico. .

¿Se puede hackear el puerto 443?

No. El “Puerto 443” no puede ser pirateado. Tampoco puede hacerlo ningún otro puerto.

¿Qué puede hacer un hacker con el puerto 80?

– [Instructor] Los hackers usan puertos para entrar y atacar un sistema y también para salir de un sistema sin ser notados. El puerto 80 es un puerto predeterminado para HTTP. Varios ataques utilizan el puerto 80 para obtener acceso a los servicios de back-end e incluyen desbordamientos de búfer, inyecciones de SQL y secuencias de comandos entre sitios.

¿Es el puerto 8080 un riesgo de seguridad?

Puertos 8080 y 8088 — Alternativa HTTP Debido a que estos dos puertos sonAlternativas HTTP para el tráfico web, inherentemente no tienen encriptación integrada durante la comunicación de datos. Esto hace que todo el tráfico web comunicado a través de la red sea susceptible de ser rastreado e interceptado por los actores de amenazas.

¿Qué son los puertos no seguros?

Un puerto o atracadero será inseguro si el barco no puede llegar al puerto de manera segura. Por ejemplo, un puerto puede considerarse inseguro incluso si el barco sufre daños durante su paso por un río o canal al acercarse a un puerto.

¿Es la exploración de puertos una amenaza?

El escaneo de puertos es un método que utilizan los atacantes para explorar su entorno de destino mediante el envío de paquetes a puertos específicos en un host y el uso de las respuestas para encontrar vulnerabilidades y comprender qué servicios y versiones de servicios se ejecutan en un host.

¿Pueden los piratas informáticos ver su pantalla?

Los piratas informáticos pueden obtener acceso al monitor de su computadora: un experto en seguridad cibernética nos muestra lo fácil que es.

¿Pueden los piratas informáticos ver a través de su cámara?

Además, los desarrolladores de aplicaciones populares no son inmunes a las acusaciones de observarte a través de la cámara de tu teléfono. Sin embargo, por lo general, un acosador necesitaría instalar software espía en su dispositivo para comprometerlo. Los piratas informáticos pueden obtener acceso a su teléfono físicamente, a través de aplicaciones, archivos multimedia e incluso emojis.

¿Qué es lo primero que haces cuando te piratean?

Paso 1: Cambie sus contraseñas Esto es importante porque los piratas informáticos buscan cualquier punto de entrada a una red más grande y pueden obtener acceso a través de una contraseña débil. En cuentas o dispositivos que contengan información confidencial, asegúrese de que su contraseña sea segura, única y difícil de adivinar.

¿Qué puede hacer un hacker con el puerto 80?

– [Instructor] Los hackers usan puertos para entrar y atacar un sistema y también para salir de un sistema sin ser notados. Puerto80 es un puerto predeterminado para HTTP. Varios ataques utilizan el puerto 80 para obtener acceso a los servicios de back-end e incluyen desbordamientos de búfer, inyecciones de SQL y secuencias de comandos entre sitios.