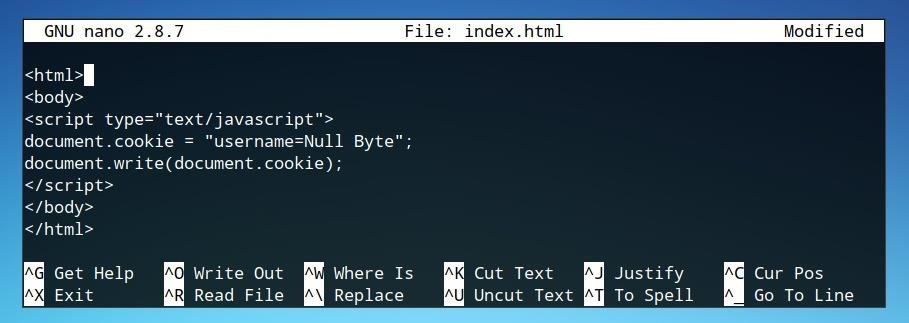

El lenguaje de secuencias de comandos también tiene muchas funciones que pueden usarse con fines maliciosos, incluido el robo de cookies de un usuario que contienen contraseñas y otra información. Las cookies son información que un sitio web solicita o mantiene sobre usuarios específicos que visitan la página.

¿Puede un sitio web robar mis contraseñas guardadas?

Si bien puede ser tentador hacer clic en «Recordar contraseña» cuando su navegador web se lo indique, hacerlo pone su seguridad en RIESGO. Si se aleja de su computadora desbloqueada (aunque sea brevemente) en el trabajo o en público, existe un riesgo muy real de que alguien pueda robar sus contraseñas con solo unos pocos clics.

¿Pueden las cookies robar contraseñas?

Al igual que un ataque de phishing, el secuestro de cookies permite que un ciberdelincuente robe información personal como nombres de usuario, contraseñas y otros datos importantes contenidos en la cookie. Si ingresa su información mientras está en el sitio web falso, el delincuente puede colocar esa cookie en su navegador y hacerse pasar por usted en línea.

¿Cómo saben los hackers mi contraseña?

Otra forma popular de obtener sus contraseñas es a través de malware. Los correos electrónicos de phishing son un vector principal para este tipo de ataque, aunque puede ser víctima al hacer clic en un anuncio malicioso en línea (publicidad maliciosa) o incluso al visitar un sitio web comprometido (descarga directa).

¿Cómo podría alguien obtener mi contraseña?

A veces, los correos electrónicos de phishing contienen software malicioso o malware, ya sea en archivos adjuntos o en enlaces incrustados. Al descargar el malware en su computadora, las personas aumentan la probabilidad de tener instalado un registrador de teclas que luego puede capturar sus contraseñas y enviárselas a un hacker.

¿Por qué no debería aceptar cookies?

Si bien la mayoría de las cookies son perfectamente seguras, algunas se pueden usar para rastrearlo sin su consentimiento. Peor,las cookies legítimas a veces se pueden espiar si un delincuente obtiene acceso.

¿Me pueden hackear aceptando cookies?

Las cookies son una tecnología común que permite que los sitios web lo reconozcan. Pero también pueden proporcionar a los piratas informáticos suficientes datos para robar su información personal. Busque cualquier cosa en línea, y lo siguiente que sabe es que ese elemento lo está siguiendo en Internet en forma de anuncio en casi todos los sitios web que visita.

¿Se pueden hackear las contraseñas de Chrome?

Los piratas informáticos pueden robar su contraseña de inicio de sesión de Google Chrome o Microsoft Edge a través de malware, afirman los expertos. El malware peligroso puede robar su contraseña de inicio de sesión de Google Chrome o Microsoft Edge almacenada en los navegadores. El malware peligroso puede robar su contraseña de inicio de sesión de Google Chrome o Microsoft Edge almacenada en los navegadores.

¿Cómo guardo una contraseña que no es segura?

En la barra de direcciones, escriba: ‘chrome://flags/#enable-password-force-saving’, luego presione «Enter». Elija «Habilitado» en el menú desplegable debajo de la opción «Forzar guardado de contraseñas». Navegue hasta la parte inferior derecha de la página y haga clic en el botón azul «Relanzar». Ahora vuelve a abrir tu navegador Chrome.

¿Puede un sitio web robar sus datos?

Los piratas informáticos acceden ilegalmente a dispositivos o sitios web para robar información personal de las personas, que utilizan para cometer delitos como el robo. Muchas personas compran, realizan operaciones bancarias y pagan facturas en línea. Las personas también almacenan información financiera, como tarjetas de crédito o números de cuentas bancarias, en sus dispositivos.

¿Puedes ser hackeado al visitar un sitio web en Iphone?

Los iPhone pueden ser pirateados desde sitios web, por lo que es mejor usar un software antivirus para buscar sitios maliciosos.

¿Los sitios web almacenan contraseñas?

Como se discutió en ese artículo anterior, los sitios web no (o, más bien, no deberían) mantener un registro de su contraseña.En cambio, «hash» la cadena de caracteres que proporciona como su contraseña y almacenan ese hash en su lugar. Cuando inicias sesión, procesan la contraseña que ingresas y comparan el resultado con el hash que almacenaron.

¿Es seguro visitar un sitio web no seguro?

Es posible que vea un mensaje de «Inicio de sesión no seguro» o «Pago no seguro». Peligroso: Evite este sitio. Si ve una pantalla de advertencia roja de página completa, el sitio ha sido marcado como no seguro por Navegación segura. El uso del sitio probablemente pondrá en riesgo su información privada.

¿Pueden los piratas informáticos verte a través de la cámara de tu teléfono?

Además, los desarrolladores de aplicaciones populares no son inmunes a las acusaciones de observarte a través de la cámara de tu teléfono. Sin embargo, por lo general, un acosador necesitaría instalar software espía en su dispositivo para comprometerlo. Los piratas informáticos pueden obtener acceso a su teléfono físicamente, a través de aplicaciones, archivos multimedia e incluso emojis.

¿Pueden los piratas informáticos ver a través de su cámara?

¿Los piratas informáticos realmente espían a las personas a través de las cámaras y cámaras web de sus teléfonos? La respuesta corta: Sí. Las cámaras web y las cámaras de los teléfonos se pueden piratear, lo que otorga a los malos actores un control total sobre su funcionamiento. Como resultado, los piratas informáticos pueden usar la cámara de un dispositivo para espiar a las personas y buscar información personal.

¿Puede el malware obtener tus contraseñas?

Programa espía. El spyware es un malware espía que supervisa todo lo que ve y hace en su dispositivo. Su trabajo consiste en robar datos y contraseñas de sus víctimas, lo que permite al ciberdelincuente acceder a todo tipo de cuentas, incluido el correo electrónico.

¿Puede alguien hackear tu correo electrónico sin una contraseña?

Como Garry Brownrigg, CEO & Fundador de QuickSilk, explica: «Pueden ‘falsificar’ un mensaje de correo electrónico con una dirección de remitente falsificada; ni siquiera necesitan su contraseña para esto». Las cosas que envían pueden ser cualquier cosa, desde dañinasmalware para estafas y solicitudes de dinero; de cualquier manera, ciertamente preferirías que no vinieran de…

¿Qué sucede cuando rechaza todas las cookies?

Aceptar cookies le brindará la mejor experiencia de usuario en el sitio web, mientras que rechazarlas podría interferir potencialmente con su uso del sitio. Por ejemplo, las compras en línea. Las cookies permiten que el sitio realice un seguimiento de todos los artículos que ha colocado en su carrito mientras continúa navegando.

¿Qué sucede si rechazo las cookies?

La mayoría de las cookies realmente no son un problema. Solo los utiliza el propietario del sitio web para que tenga una mejor experiencia con el sitio. Puede rechazar el mensaje «Aceptar cookies» y la mayoría de los sitios web funcionarán bien. Por supuesto, ninguna personalización estará disponible para usted.

¿Qué sucede si bloquea todas las cookies?

Estos son algunos ejemplos de lo que sucede si bloquea todas las cookies: Es posible que no pueda iniciar sesión automáticamente en un sitio porque su nombre de usuario y contraseña guardados se eliminan. Algunas páginas web o funciones no funcionarán. Es posible que vea un mensaje en los sitios web pidiéndole que habilite las cookies para que se carguen.

¿Qué es el ladrón de cookies?

El robo de cookies ocurre cuando un tercero copia datos de sesión sin cifrar y los usa para hacerse pasar por el usuario real. El robo de cookies ocurre con mayor frecuencia cuando un usuario accede a sitios de confianza a través de una red Wi-Fi pública o desprotegida.

¿Qué son las cookies JavaScript?

Las cookies son datos, almacenados en pequeños archivos de texto, en su computadora. Cuando un servidor web ha enviado una página web a un navegador, la conexión se cierra y el servidor se olvida de todo sobre el usuario.