AutoKMS no es realmente un virus, sino una herramienta de pirateo descargada intencionalmente por la mayoría de los usuarios que intentan activar productos de Microsoft no registrados. Para deshacerse de él, puede intentar desinstalarlo como lo hace con cualquier otra aplicación.

¿Qué sucede si elimina AutoKMS?

Puede otorgar acceso a piratas informáticos o descargar software malicioso y mucho más. Algunos técnicos de Microsoft afirman que AutoKMS es una variación del virus Troyan, pero no todos llegan tan lejos. Simplemente porque puede desinstalarlo en cualquier momento, y ese no es el caso con los virus troyanos.

¿Desinstalar KMSPico después de la activación?

Sí, puedes eliminar KMSpico pero no lo hagas. Puede que hayas activado windows o ms office con kmspico ahora crees que no sirve de nada, no, no es así, para mantener tu windows activado no elimines kmspico. Si lo elimina, sus ventanas volverán a estar en modo de seguimiento.

¿Qué sucede si eliminas AutoKMS?

Puede otorgar acceso a piratas informáticos o descargar software malicioso y mucho más. Algunos técnicos de Microsoft afirman que AutoKMS es una variación del virus Troyan, pero no todos llegan tan lejos. Simplemente porque puede desinstalarlo en cualquier momento, y ese no es el caso con los virus troyanos.

¿El activador de kms es un virus?

Respondido inicialmente: ¿KMS Activator es un programa de virus (malware)? No, KMS Auto no es un archivo de virus, sino simplemente un archivo activador. Simplemente activa o desbloquea la versión completa de la aplicación.

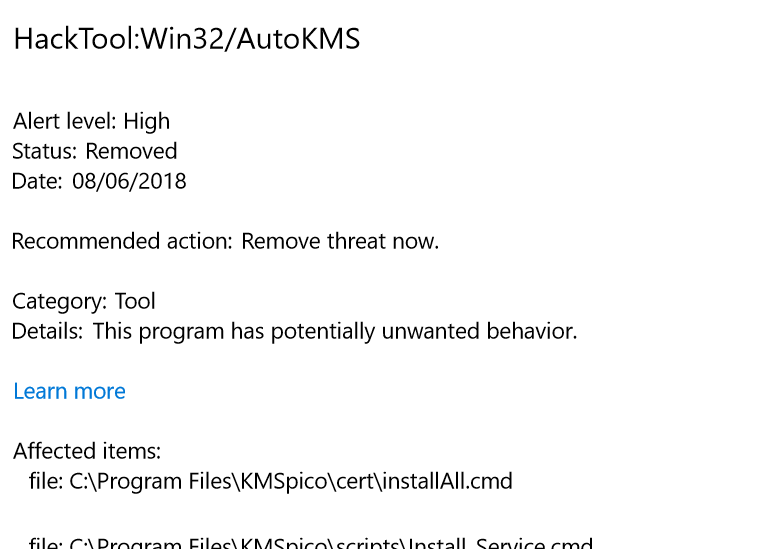

¿AutoKMS es un malware?

AutoKMS es el nombre de detección genérico de Malwarebytes para las herramientas de piratería que están destinadas a permitir el uso ilegal de productos de Microsoft como Windows y Office.

¿Cómo verifico mi cuenta de activación de KMS?

Para verificar si la computadora cliente está correctamente activada, puede verificar en el Panel de controlSystem o ejecute el script SLMgr en el símbolo del sistema. Para verificar, ejecute Slmgr. vbs con la opción de línea de comandos /dli. Le dará detalles sobre la instalación de Windows y su estado de activación y licencia.

¿KMSpico es un troyano?

Se difunde ampliamente bajo una variedad de nombres y variantes en sitios de descarga falsos y redes de intercambio de archivos como BitTorrent. Puede conducir a una variedad de actos peligrosos tan pronto como se instala, incluido el robo de datos, operaciones de troyanos y más.

¿KMSpico es software espía?

KMSPico no es una herramienta legítima y está desarrollada por delincuentes cibernéticos, en lugar de la corporación Microsoft. Por lo tanto, el uso de esta herramienta viola los términos y condiciones del sistema operativo Windows. Además, a menudo se distribuye a través de sitios web dudosos que contienen contenido malicioso.

¿Qué es HackTool KMSpico?

Herramienta de pirateo. KMSpico es el nombre de detección de Malwarebytes para una Hacktool que permite al usuario utilizar software de Microsoft de forma ilegal.

¿Está bien eliminar Windows Defender?

Por sí solo, es completamente seguro deshabilitar Windows Defender. El problema surge cuando lo deshabilita sin proporcionar un reemplazo. Asegúrese de tener otra suite de seguridad configurada y, por supuesto, todavía tiene la responsabilidad de practicar precauciones de seguridad sensatas.

¿Dónde puedo encontrar AutoKMS?

El archivo AutoKMS.exe se encuentra en una subcarpeta de C:\Windows (por ejemplo, C:\Windows\AutoKMS\).

¿Qué sucede si eliminas AutoKMS?

Puede otorgar acceso a piratas informáticos o descargar software malicioso y mucho más. Algunos técnicos de Microsoft afirman que AutoKMS es una variación del virus Troyan, pero no todos llegan tan lejos. Simplemente porque puede desinstalarlo en cualquier momento, y ese no es el caso con los virus troyanos.

¿La activación de KMS es permanente?

KMlas activaciones son válidas por 180 días, un período conocido como el intervalo de validez de la activación. Los clientes de KMS deben renovar su activación conectándose al host de KMS al menos una vez cada 180 días para permanecer activados.

¿El activador KMS es seguro?

KMSPico es 100% seguro de usar. Ha estado en la naturaleza durante aproximadamente 2 años, lo que muestra cuántas personas lo están usando de manera segura. No hemos visto ningún informe de nadie que sucumbiera a los daños mientras ejecutaba esta herramienta en su sistema.

¿Es seguro activar Windows 10 con KMS?

Microsoft’s Defender encontrará el activador KMS como una amenaza y otro software antivirus también lo hará. No tenemos información si este tipo de herramientas tienen malware, simplemente recomendamos no utilizarlo. Si desea utilizar software ilegal, utilícelo bajo su propia responsabilidad.

¿Hacktool:Win32 AutoKMS es un virus?

HackTool:Win32/AutoKMS Se puede usar para «descifrar» o parchear copias no registradas del software de Microsoft. No utilice herramientas de pirateo, ya que pueden estar asociadas con malware o software no deseado.

¿Dónde está instalado AutoKMS?

¿Es AutoKMS un virus Reddit?

Win32/AutoKMS no es malware. Es un componente de un sistema para activar copias de licencias por volumen de Microsoft Office.

¿Cómo obligo a KMS a activar el cliente?

Abra el símbolo del sistema, escriba slmgr /ipk seguido de la clave de producto del host KMS de 25 dígitos y presione Intro. Luego, use slmgr /ato para activar la clave de host.

¿Cómo reinicio el servicio KMS?

Reinicie el servicio de protección de software ejecutando restart-service sppsvc en una consola PowerShell elevada (o net stop sppsvc && net start sppsvc si PowerShell no está disponible). Ejecutar slmgr. vbs /dli para obtener el recuento de clientes activados de KMS.

¿Qué sucede cuando caduca la activación de KMS?

Después de cada conexión exitosa, elel vencimiento se extiende a los 180 días completos. ¿Qué sucede si Windows no puede reactivar la licencia? Si una computadora con Windows no ha podido restablecer la comunicación con el servidor KMS después de 180 días, la máquina perderá su licencia.