plusieurs raisons. Dans la plupart des cas, l’adresse IP bloquée est le résultat de tentatives de connexion répétées avec des informations d’identification incorrectes. Voyons quelles sont les principales raisons pour lesquelles l’adresse IP est bloquée.

Les sites Web peuvent-ils interdire votre IP ?

Lorsqu’un site Web ou une plate-forme souhaite limiter l’accès des utilisateurs, il bloque leur adresse IP afin qu’ils ne puissent pas entrer même s’ils changent d’adresse e-mail ou de nom d’utilisateur. Interdire une adresse IP est une mesure de sécurité qui maintient l’ordre sur le Web, mais lorsque cela vous arrive, cela peut être frustrant.

Pourquoi mon adresse IP serait-elle bannie d’un site Web ?

Si votre adresse IP est bannie d’un site Web ou d’un service, il est probable que vous ayez enfreint les conditions d’utilisation du fournisseur. Essayez de comprendre leurs conditions et respectez-les. Si vous avez besoin de rétablir le service à partir d’une adresse IP interdite pour des questions urgentes, vous devrez obtenir une nouvelle adresse IP et voici différentes façons de le faire.

Qu’est-ce que l’interdiction d’IP Roblox ?

Interdiction IP (7 jours) Ce type d’interdiction est réservé aux violations très graves des Conditions d’utilisation ou de la loi fédérale. Tous les joueurs sur l’adresse IP des comptes bannis sont bloqués pendant 7 jours et verront une erreur 403 lorsqu’ils essaieront d’accéder au site Web de Roblox.

Comment savoir si mon adresse IP a été bloquée ?

Si votre adresse IP a été bloquée lors de la tentative d’accès à votre site Web, cPanel ou webmail, la page met beaucoup de temps à répondre et, éventuellement, vous verrez une erreur de délai d’attente comme celle que vous voyez ci-dessous. Le moyen le plus simple de déterminer si votre adresse IP a été bloquée est d’essayer de vous connecter au site Web en utilisant une autre adresse IP.

Comment vérifier si une IP est bloquée dans iptables ?

Supposons que si un utilisateur tente de se connecter en SSH à votre serveur, iptables essaiera de faire correspondre l’adresse IP et le port à une règle de la chaîne d’entrée. Vérifiez si l’adresse IP est bloquée : iptables -L -n –line

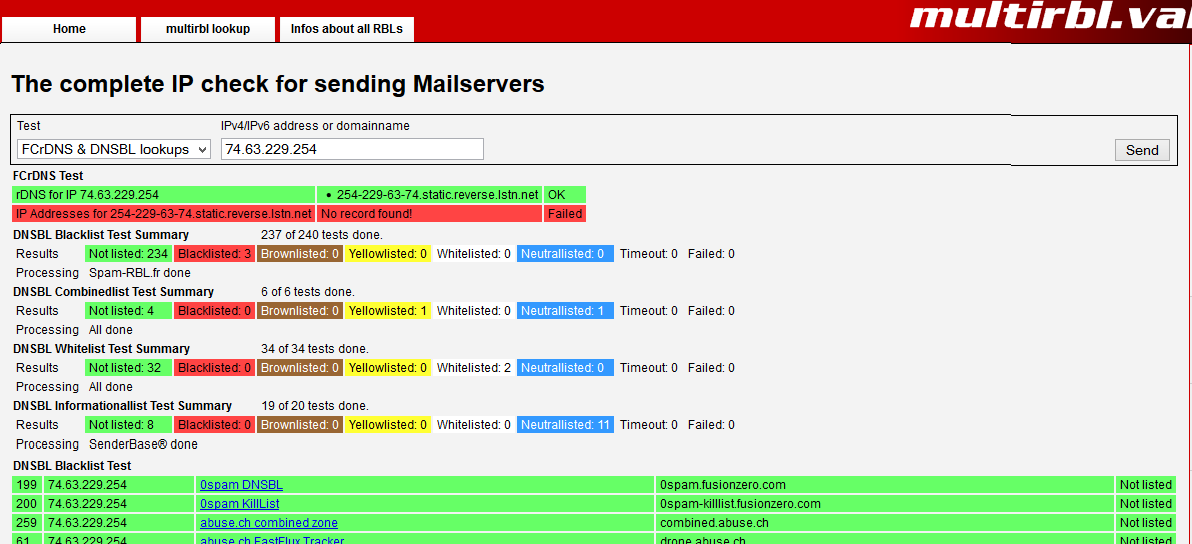

Vérifiez d’abord l’IP dans http://multirbl.valli.org/ et http://www.mxtoolbox.com. S’il est trouvé sur liste noire, supprimez l’adresse IP.Vérifiez si l’adresse IP est bloquée : iptables -L -n –lineAdresse] Si l’adresse IP apparaît comme DROP ou REJECT, l’adresse IP dans l’IPTable a été bloquée

Comment vérifier votre statut IP ou effectuer la recherche de la liste noire IP ?

Pour vérifier votre statut IP ou effectuer la recherche de la liste noire IP. Ouvrez la liste noire IP & Outil de vérification de la liste noire des e-mails. Saisissez l’URL, l’adresse IP ou l’adresse IP du serveur de messagerie dont vous souhaitez vérifier l’état. Cliquez sur le bouton « Vérifier les listes noires ».

Comment puis-je supprimer une adresse IP bloquée de mon ordinateur ?

Cliquez sur une règle de blocage IP, puis sélectionnez Propriétés dans le volet de droite pour voir quelles adresses IP sont bloquées. Si l’adresse IP que vous avez notée est répertoriée, sélectionnez-la, puis cliquez sur le bouton « Supprimer » à sa droite.