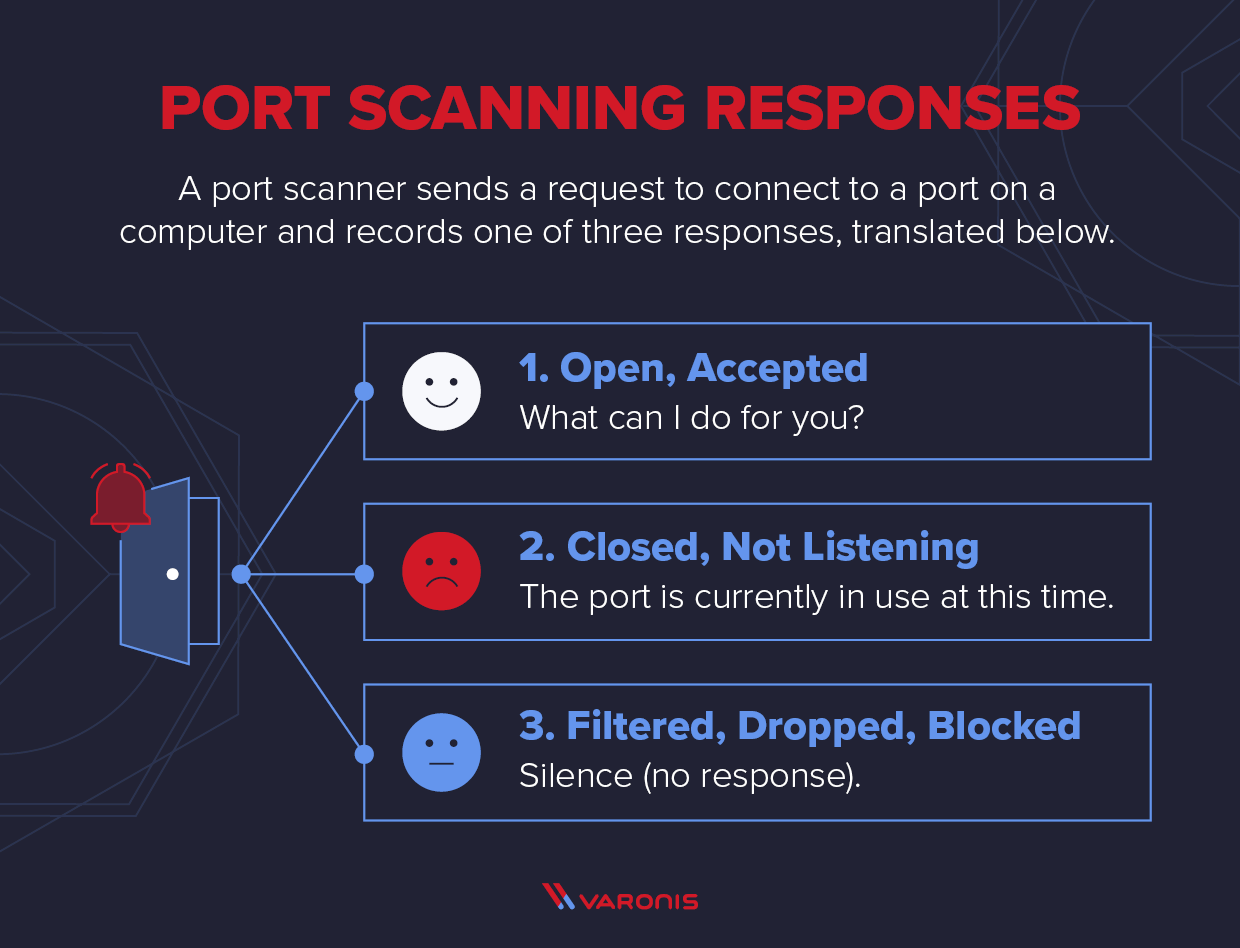

Lors d’une analyse de port, les pirates envoient un message à chaque port, un à la fois. La réponse qu’ils reçoivent de chaque port détermine s’il est utilisé et révèle les faiblesses potentielles. Les techniciens de sécurité peuvent régulièrement effectuer une analyse des ports pour l’inventaire du réseau et pour exposer d’éventuelles vulnérabilités de sécurité.

Peut-on se faire pirater via un port ouvert ?

La redirection de port représente-t-elle un risque pour la sécurité ? S’ils ne sont pas configurés correctement, la redirection de port et les ports ouverts peuvent créer une surface d’attaque couramment utilisée par les pirates pour accéder aux systèmes. Gardez vos ports fermés et ne transférez pas de port !

Que peut faire un attaquant avec des ports ouverts ?

Les attaquants utilisent des ports ouverts pour trouver des exploits potentiels. Pour exécuter un exploit, l’attaquant doit trouver une vulnérabilité. Pour trouver une vulnérabilité, l’attaquant doit identifier tous les services qui s’exécutent sur une machine, y compris les protocoles qu’il utilise, les programmes qui les implémentent et, idéalement, les versions de ces programmes.

Quels ports ne doivent jamais être ouverts ?

Ports 80, 443, 8080 et 8443 (HTTP et HTTPS) Ils sont particulièrement vulnérables aux scripts intersites, aux injections SQL, aux falsifications de requêtes intersites et aux attaques DDoS.

Un port est-il ouvert s’il écoute ?

Ainsi, ouvrir un port signifie le rendre disponible à l’extérieur si une application est à l’écoute. Si ce n’est pas le cas, il apparaîtra comme « fermé » sur les scans nmap.

Le port 443 peut-il être piraté ?

Non. Le « Port 443 » ne peut pas être piraté. Aucun autre port non plus.

Quelles sont les 3 raisons pour lesquelles les hackers piratent ?

Certaines raisons courantes de piratage incluent les droits de vantardise de base, la curiosité, la vengeance, l’ennui, le défi, le vol à des fins lucratives, le sabotage, le vandalisme, l’espionnage industriel, le chantage et l’extorsion. Les pirates sont connus pour citer régulièrement ces raisons pour expliquer leur comportement.

Dois-je fermer les ports ouverts ?

Si vous avez des ports de routeur inutiles ouverts, cela pourrait devenir un risque pour la sécurité ou la confidentialité, car les pirates pourraient bénéficier d’un accès à distance. La meilleure solution consiste à fermer les ports inutilisés via le routeur lui-même. Assurez-vous que votre réseau fonctionne correctement et que vous avez mis de côté l’adresse IP, le mot de passe et le nom du réseau de votre routeur.

Que peut-on faire avec un port ouvert ?

Un port ouvert est un port réseau qui accepte le trafic utilisant TCP ou UDP et permet la communication avec les technologies de serveur sous-jacentes. Des ports ouverts sont requis lors de l’hébergement de services distants auxquels les utilisateurs finaux peuvent se connecter.

Y a-t-il un danger dans la redirection de port ?

La redirection de port signifie généralement laisser une brèche dans votre sécurité. Cela peut potentiellement être dangereux car les pirates pourraient également l’utiliser pour pénétrer votre réseau. Par conséquent, il existe des cas documentés où un port ouvert a été utilisé comme vecteur d’attaque.

Un port ouvert est-il une vulnérabilité ?

Vulnérabilités des ports ouverts Comme mentionné au début, les ports ouverts offrent une « surface d’attaque » plus étendue ou une opportunité pour un attaquant de trouver des vulnérabilités, des exploits, des erreurs de configuration et d’autres risques dus à la communication réseau autorisée sur un port réseau spécifique .

Le port 443 peut-il être piraté ?

Non. Le « Port 443 » ne peut pas être piraté. Aucun autre port non plus.

Que peut faire un pirate avec le port 80 ?

– [Instructeur] Les pirates utilisent les ports pour entrer et attaquer un système et aussi pour sortir d’un système sans se faire remarquer. Le port 80 est un port par défaut pour HTTP. Plusieurs attaques utilisent le port 80 pour accéder aux services backend et incluent des dépassements de tampon, des injections SQL et des scripts intersites.

Le port 8080 représente-t-il un risque pour la sécurité ?

Port 8080 et 8088 — Alternative HTTP Parce que ces deux ports sontAlternatives HTTP pour le trafic Web, elles n’ont par nature pas de cryptage intégré lors de la communication de données. Cela rend tout le trafic Web communiqué sur le réseau susceptible d’être reniflé et intercepté par des acteurs malveillants.

Que sont les ports non sécurisés ?

Un port ou un poste d’amarrage ne sera pas sûr si le navire est incapable d’atteindre le port en toute sécurité. Par exemple, un port peut être considéré comme dangereux même si le navire subit des dommages lors de son passage sur une rivière ou un chenal à l’approche d’un port.

L’analyse des ports est-elle une menace ?

L’analyse de ports est une méthode utilisée par les attaquants pour délimiter leur environnement cible en envoyant des paquets à des ports spécifiques sur un hôte et en utilisant les réponses pour trouver des vulnérabilités et comprendre quels services et versions de service s’exécutent sur un hôte.

Les pirates peuvent-ils voir votre écran ?

Les pirates peuvent accéder à l’écran de votre ordinateur : un expert en cybersécurité nous montre à quel point c’est facile.

Les pirates peuvent-ils voir à travers votre caméra ?

En plus de cela, les développeurs d’applications populaires ne sont pas à l’abri des accusations de vous surveiller à travers l’appareil photo de votre téléphone. Généralement, cependant, un harceleur devrait installer un logiciel espion sur votre appareil afin de le compromettre. Les pirates peuvent accéder physiquement à votre téléphone, via des applications, des fichiers multimédias et même des emojis.

Quelle est la première chose que vous faites lorsque vous vous faites pirater ?

Étape 1 : Changez vos mots de passe Ceci est important car les pirates recherchent n’importe quel point d’entrée dans un réseau plus vaste et peuvent y accéder via un mot de passe faible. Sur les comptes ou les appareils contenant des informations sensibles, assurez-vous que votre mot de passe est fort, unique et difficile à deviner.

Que peut faire un pirate avec le port 80 ?

– [Instructeur] Les pirates utilisent les ports pour entrer et attaquer un système et aussi pour sortir d’un système sans se faire remarquer. Port80 est un port par défaut pour HTTP. Plusieurs attaques utilisent le port 80 pour accéder aux services backend et incluent des dépassements de tampon, des injections SQL et des scripts intersites.