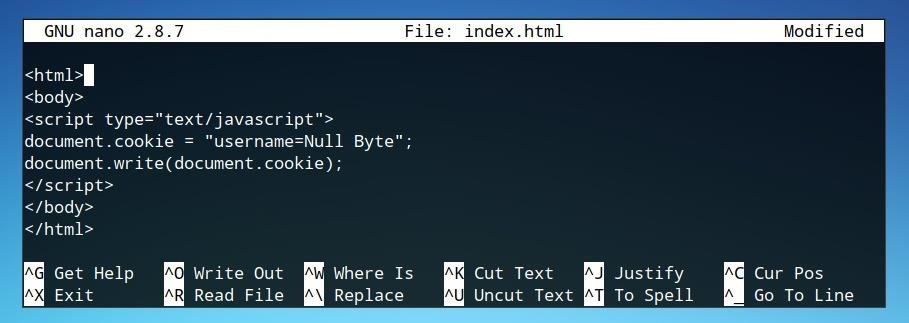

Le langage de script possède également de nombreuses fonctions qui peuvent être utilisées à des fins malveillantes, notamment pour voler les cookies d’un utilisateur contenant des mots de passe et d’autres informations. Les cookies sont des informations qu’un site Web demande ou conserve concernant des utilisateurs spécifiques qui visitent la page.

Un site Web peut-il voler mes mots de passe enregistrés ?

Bien qu’il puisse être tentant de cliquer sur « Mémoriser le mot de passe » lorsque votre navigateur Web vous y invite, cela met votre sécurité en danger. Si vous vous éloignez de votre ordinateur déverrouillé, (même brièvement) au travail ou en public, il existe un risque très réel que quelqu’un puisse voler vos mots de passe en quelques clics simples.

Les cookies peuvent-ils voler les mots de passe ?

Comme une attaque de phishing, le détournement de cookies permet à un cybercriminel de voler des informations personnelles telles que des noms d’utilisateur, des mots de passe et d’autres données importantes contenues dans le cookie. Si vous entrez vos informations sur le faux site Web, le criminel peut alors placer ce cookie dans son navigateur et se faire passer pour vous en ligne.

Comment les pirates connaissent-ils mon mot de passe ?

Un autre moyen populaire d’obtenir vos mots de passe consiste à utiliser des logiciels malveillants. Les e-mails de phishing sont un vecteur privilégié de ce type d’attaque, bien que vous puissiez en être victime en cliquant sur une publicité malveillante en ligne (malvertising), ou même en visitant un site Web compromis (drive-by-download).

Comment quelqu’un pourrait-il obtenir mon mot de passe ?

Parfois, les e-mails de phishing contiennent des logiciels malveillants ou des logiciels malveillants, soit dans des pièces jointes, soit dans des liens intégrés. En téléchargeant le logiciel malveillant sur leur ordinateur, les gens augmentent la probabilité d’avoir un enregistreur de frappe installé qui peut ensuite capturer leurs mots de passe et les envoyer à un pirate informatique.

Pourquoi ne pas accepter les cookies ?

Bien que la plupart des cookies soient parfaitement sûrs, certains peuvent être utilisés pour vous suivre sans votre consentement. Pire,les cookies légitimes peuvent parfois être espionnés si un criminel y accède.

Puis-je être piraté en acceptant les cookies ?

Les cookies sont une technologie courante qui permet aux sites Web de vous reconnaître. Mais ils peuvent également donner aux pirates suffisamment de données pour voler vos informations personnelles. Recherchez n’importe quoi en ligne, et la prochaine chose que vous savez, c’est qu’il vous suit sur Internet sous la forme d’une publicité sur à peu près tous les sites Web que vous visitez.

Les mots de passe Chrome peuvent-ils être piratés ?

Les pirates peuvent voler votre mot de passe de connexion Google Chrome ou Microsoft Edge par le biais de logiciels malveillants, affirment les experts. Des logiciels malveillants dangereux peuvent voler votre mot de passe de connexion Google Chrome ou Microsoft Edge stocké dans les navigateurs. Des logiciels malveillants dangereux peuvent voler votre mot de passe de connexion Google Chrome ou Microsoft Edge stocké dans les navigateurs.

Comment puis-je enregistrer un mot de passe qui n’est pas sécurisé ?

Dans la barre d’adresse, saisissez : ‘chrome://flags/#enable-password-force-saving’, puis appuyez sur « Entrée ». Choisissez « Activé » dans le menu déroulant sous l’option « Forcer l’enregistrement des mots de passe ». Naviguez en bas à droite de la page et cliquez sur le bouton bleu « Relancer ». Maintenant, rouvrez votre navigateur Chrome.

Un site Web peut-il voler vos données ?

Les pirates accèdent illégalement à des appareils ou à des sites Web pour voler les informations personnelles des gens, qu’ils utilisent pour commettre des crimes comme le vol. De nombreuses personnes font leurs achats, effectuent des opérations bancaires et paient leurs factures en ligne. Les utilisateurs stockent également des informations financières, telles que des numéros de carte de crédit ou de compte bancaire, sur leurs appareils

.

Peut-on se faire pirater en visitant un site Web sur Iphone ?

Les iPhones peuvent être piratés à partir de sites Web, c’est pourquoi il est préférable d’utiliser un logiciel antivirus pour rechercher des sites malveillants.

Les sites Web stockent-ils les mots de passe ?

Comme indiqué dans cet article précédent, les sites Web ne conservent pas (ou plutôt ne devraient pas conserver) un enregistrement de votre mot de passe.Au lieu de cela, ils « hachent » la chaîne de caractères que vous fournissez comme mot de passe et stockent ce hachage à la place. Lorsque vous vous connectez, ils hachent le mot de passe que vous saisissez et comparent le résultat avec le hachage qu’ils ont stocké.

Est-il sûr de visiter un site Web non sécurisé ?

Vous pourriez voir un message « Connexion non sécurisée » ou « Paiement non sécurisé ». Dangereux : évitez ce site. Si vous voyez un écran d’avertissement rouge d’une page entière, le site a été signalé comme dangereux par la navigation sécurisée. L’utilisation du site mettra probablement vos informations privées en danger.

Les pirates peuvent-ils vous voir à travers l’appareil photo de votre téléphone ?

En plus de cela, les développeurs d’applications populaires ne sont pas à l’abri des accusations de vous surveiller à travers l’appareil photo de votre téléphone. Généralement, cependant, un harceleur devrait installer un logiciel espion sur votre appareil afin de le compromettre. Les pirates peuvent accéder physiquement à votre téléphone, via des applications, des fichiers multimédias et même des emojis.

Les pirates peuvent-ils voir à travers votre caméra ?

Les pirates espionnent-ils vraiment les gens via les caméras et les webcams de leur téléphone ? La réponse courte : Oui. Les webcams et les caméras des téléphones peuvent être piratées, donnant aux mauvais acteurs un contrôle total sur leur fonctionnement. Par conséquent, les pirates peuvent utiliser la caméra d’un appareil pour espionner des individus et rechercher des informations personnelles.

Les logiciels malveillants peuvent-ils obtenir vos mots de passe ?

Logiciels espions. Spyware est un malware espion qui surveille tout ce que vous voyez et faites sur votre appareil. Son travail consiste à voler les données et les mots de passe de ses victimes, permettant au cybercriminel d’accéder à toutes sortes de comptes, y compris les e-mails.

Quelqu’un peut-il pirater votre e-mail sans mot de passe ?

Comme Garry Brownrigg, PDG & amp; Le fondateur de QuickSilk explique : « Ils peuvent « usurper » un e-mail avec une adresse d’expéditeur falsifiée – ils n’ont même pas besoin de votre mot de passe pour cela. » Les choses qu’ils envoient peuvent être nuisibleslogiciels malveillants aux escroqueries et demandes d’argent ; de toute façon, vous préféreriez certainement qu’ils ne viennent pas de …

Que se passe-t-il lorsque vous refusez tous les cookies ?

Accepter les cookies vous offrira la meilleure expérience utilisateur sur le site Web, tandis que refuser les cookies pourrait potentiellement interférer avec votre utilisation du site. Par exemple, les achats en ligne. Les cookies permettent au site de garder une trace de tous les articles que vous avez placés dans votre panier pendant que vous continuez à naviguer.

Que se passe-t-il si je refuse les cookies ?

La plupart des cookies ne sont vraiment pas un problème. Ils sont simplement utilisés par le propriétaire du site Web afin que vous ayez une meilleure expérience avec le site. Vous pouvez refuser le message « Accepter les cookies » et la plupart des sites Web fonctionneront parfaitement. Bien sûr, aucune personnalisation ne sera disponible pour vous.

Que se passe-t-il si vous bloquez tous les cookies ?

Voici quelques exemples de ce qui se passe si vous bloquez tous les cookies : Vous ne pourrez peut-être pas vous connecter automatiquement à un site car votre nom d’utilisateur et votre mot de passe enregistrés sont supprimés. Certaines pages Web ou fonctionnalités ne fonctionneront pas. Vous pouvez voir un message sur les sites Web vous demandant d’activer les cookies pour qu’il se charge.

Qu’est-ce qu’un voleur de cookies ?

Le vol de cookies se produit lorsqu’un tiers copie des données de session non chiffrées et les utilise pour se faire passer pour l’utilisateur réel. Le vol de cookies se produit le plus souvent lorsqu’un utilisateur accède à des sites de confiance via un réseau Wi-Fi non protégé ou public.

Que sont les cookies JavaScript ?

Les cookies sont des données stockées dans de petits fichiers texte sur votre ordinateur. Lorsqu’un serveur Web a envoyé une page Web à un navigateur, la connexion est coupée et le serveur oublie tout ce qui concerne l’utilisateur.