Les outils de sondage de réseau ou d’analyse de port ne sont autorisés que lorsqu’ils sont utilisés conjointement avec un réseau domestique résidentiel, ou s’ils sont explicitement autorisés par l’hôte et/ou le réseau de destination. L’analyse de port non autorisée, pour quelque raison que ce soit, est strictement interdite.

L’analyse de port est-elle malveillante ?

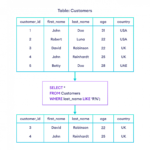

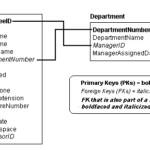

Qu’est-ce que l’analyse des ports malveillants ? L’analyse de ports est une méthode utilisée par les attaquants pour délimiter leur environnement cible en envoyant des paquets à des ports spécifiques sur un hôte et en utilisant les réponses pour trouver des vulnérabilités et comprendre quels services et versions de service s’exécutent sur un hôte.

La numérisation des ports est-elle illégale en Inde ?

Pourquoi Nmap est-il illégal ?

La numérisation des ports en Inde est-elle légale ? Pas du tout.. simplement scanner les ports ou identifier les services en cours d’exécution ou trouver des vulnérabilités n’est pas du tout illégal, mais oui, si vous exploitez davantage ces vulnérabilités pour accéder aux systèmes, serveurs, etc., alors c’est définitivement illégal.

La numérisation des ports est-elle illégale à Hawaï ?

‐ L’analyse des ports est légale.

Un pirate informatique peut-il ouvrir des ports ?

Les cybercriminels peuvent exploiter les ports ouverts et les vulnérabilités des protocoles pour accéder aux données sensibles. Si vous ne surveillez pas constamment les ports, les pirates peuvent exploiter les vulnérabilités de ces ports pour voler et divulguer des données de votre système.

Puis-je scanner moi-même les ports ?

Analysez régulièrement les ports vous-même ; c’est le seul moyen d’être certain que vos bases de données n’écoutent pas le monde extérieur. Exécutez Nmap sur vos serveurs et assurez-vous que seuls les ports que vous attendez sont ouverts. Pour vous faciliter la tâche, voici un script pour le faire pour vous.

Nmap Google est-il acceptable ?

L’analyse d’un hôte distant sans autorisation est illégale, car une analyse incontrôlée peut déclencher des démons de serveur distant (comme knockd), des événements IDS et même provoquer un déni de service.

EstScanner IP en colère légal ?

Angry IP Scanner est un outil légal. Il est fréquemment utilisé par les hackers black hat et les white hat hackers car il aide à sonder les faiblesses d’un périphérique réseau.

Les vrais hackers utilisent-ils Nmap ?

Nmap peut être utilisé par des pirates pour accéder à des ports non contrôlés sur un système. Tout ce qu’un pirate aurait besoin de faire pour réussir à pénétrer dans un système ciblé serait d’exécuter Nmap sur ce système, de rechercher des vulnérabilités et de comprendre comment les exploiter. Cependant, les pirates ne sont pas les seuls à utiliser la plate-forme logicielle.

Nmap peut-il être suivi ?

Les outils de surveillance des journaux tels que Logwatch et Swatch peuvent certainement aider, mais la réalité est que les journaux système ne sont que marginalement efficaces pour détecter l’activité de Nmap. Les détecteurs de balayage de port à usage spécial constituent une approche plus efficace pour détecter l’activité Nmap.

Nmap peut-il déchiffrer les mots de passe ?

Parfois, MySQL est laissé ouvert aux connexions extérieures et permet à n’importe qui de s’y connecter. Son mot de passe peut être cracké en utilisant Nmap avec le script « mysql-brute ». L’hôte est actif (latence de 0,00021 s).

Pouvez-vous prendre des pierres et des coquillages d’Hawaï ?

Pouvez-vous prendre des pierres d’Hawaï ? Tout comme pour les coquillages, le prélèvement de roches d’Hawaï en petites quantités pour votre usage personnel est autorisé par la Division des terres et des ressources naturelles. Mais encore une fois, vous n’êtes pas autorisé à vendre les roches que vous avez récupérées à Hawaï.

Est-il illégal de suspendre des objets au rétroviseur à Hawaï ?

En général, l’article 15-19.30 des ordonnances révisées d’Honolulu interdit à quiconque de conduire un véhicule à moteur « avec tout signe, affiche ou autre matériau non transparent sur le pare-brise avant, les ailes latérales ou les vitres latérales ou arrière … qui obstrue la vue dégagée du conducteur sur la chaussée.

Prendre du sable est-il illégal à Hawaï ?

L’analyse des ports Nmap est-elle légale ?

Les outils de sondage de réseau ou d’analyse de port ne sont autorisés que lorsqu’ils sont utilisés conjointement avec un réseau domestique résidentiel, ou s’ils sont explicitement autorisés par l’hôte et/ou le réseau de destination. L’analyse de port non autorisée, pour quelque raison que ce soit, est strictement interdite.

Pourquoi est-ce que je reçois sans cesse des attaques par analyse de port ?

Si un port est ouvert, il est utilisé pour un service ou une application particulière et écoute activement les requêtes envoyées à cette application. Si les applications utilisant des ports ouverts ne sont pas correctement corrigées, ces ports peuvent être exploités et utilisés pour lancer des attaques.

Dois-je activer la détection de l’analyse des ports ?

Vous devez exécuter des analyses de port de manière proactive pour détecter et fermer toutes les vulnérabilités possibles que les attaquants pourraient exploiter.

Un port est-il ouvert s’il écoute ?

Ainsi, ouvrir un port signifie le rendre disponible à l’extérieur si une application est à l’écoute. Si ce n’est pas le cas, il apparaîtra comme « fermé » sur les scans nmap.

Le port 443 peut-il être exploité ?

Non. Tout ce qui fonctionnerait normalement sur 443 devrait être chiffré, mais rien n’empêche quiconque d’exécuter ce qu’il veut sur n’importe quel port. 443 TCP est sécurisé HTTP, 443 UDP est HTTP 3. Les deux sont cryptés.

Comment les pirates trouvent-ils des ports ouverts ?

Les pirates malveillants (« chapeau noir ») utilisent couramment un logiciel d’analyse de ports pour trouver quels ports sont « ouverts » (non filtrés) sur un ordinateur donné et si un service réel écoute ou non sur ce port. Ils peuvent ensuite tenter d’exploiter les vulnérabilités potentielles de tous les services qu’ils trouvent.

Les scans de ports sont-ils courants ?

Il est courant que les logiciels de sécurité détectent les analyses de port actives et les signalent comme un abus potentiel. La plupart des routeurs domestiques n’ont pas de ports ouverts, il est donc peu probable que l’analyse de l’adresse IP d’un internaute renvoie des données significatives.